Разработан программный модуль анализа атак в корпоративной сети на основе оценки рисков. В основу данного модуля положен новый метод на основе уязвимостей каждого элемента сети.

Ключевые слова: атака, корпоративная сеть, уязвимость, оценка риска.

A software module for analyzing attacks in the corporate network based on risk assessment has been developed. This module is based on a new method based on the vulnerabilities of each network element.

Keywords: attack, corporate network, vulnerability, risk assessment .

В состав информационной инфраструктуры предприятия всегда входят различные корпоративные информационные системы (КИС). Из-за их сложной архитектуры, возможности обработки в них бизнес-процессов и ряда других факторов, влияющих на их отказоустойчивость, с точки зрения проектирования «сетевой архитектуры» такие системы сегментируют [1]. Проблема анализа атак исследуется достаточно давно, однако сам анализ атак в сегменте КИС исследуется сравнительно недавно. Применительно к КИС и их сегментам открытыми в настоящее время являются вопросы: рискоустойчивость таких систем, обеспечение отказоустойчивости, эффективная защищённость информационных активов [2, 3]. На всё это, включая экономический ущерб, который может быть нанесён предприятию, влияют атакующие воздействия и попытки вторжений.

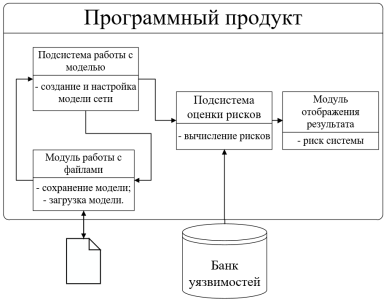

Базовыми понятиями при анализе атаки являются: угрозы, уязвимости, «профиль» нарушителя. Угрозы и уязвимости, характерные для КИС, описаны в банке данных угроз безопасности информации ФСТЭК России [4, 5]. Сегментный состав КИС подробно описан в [1]. Можно выделить две категории атак: централизованные и децентрализованные [3, 6]. При централизованных атаках преследуются цели ухудшения или прекращения предоставления сетевых и прикладных сервисов конечным пользователям КИС. Децентрализованные — ориентированы на определённый объект — корпоративную сеть, информационный актив, базу данных, подсистемы КИС и их конфигурационные файлы. Основываясь на современных результатах исследований [1, 3, 6], акцентируем внимание на то, что атакующие воздействия на сегменты КИС злоумышленники проводят поэтапно. Последовательно ими выполняются поиск и выбор объекта атаки (этап предварительного анализа), анализ корпоративной инфраструктуры и поиск уязвимостей (разведка, сбор информации, сканирование сетевого периметра, поиск и эксплуатация ошибок конфигурирования), получение частичного или полного доступа к сетевым узлам (этап преодоления сетевого периметра), дальнейшее развитие атаки (заключительный этап, оказывающий негативное воздействие на объект атаки). Актуальность применения подхода, основанного на оценке и управлении рисками информационной безопасности, обусловлена реализацией эффективных механизмов определения актуальных угроз и выбора адекватных мер защиты информации в корпоративной сети с позиции ожидаемого ущерба [7]. Для анализа рисков КИС, авторами предложен программный модуль (ПМ) моделирования атак в сегменте КИС. В основу работы такого ПМ положена методология оценки рисков, предложенная ФСТЭК (ГОСТ Р ИСО/МЭК 27005–2010). В модуль интегрированы данные из банка уязвимостей ФСТЭК, что позволяет увеличить точность расчета риска. Архитектура предложенного решения представлена на рисунке 1.

Рис. 1. Архитектура программного комплекса моделирования атак в сегменте корпоративной информационной системы

Архитектура предложенного решения состоит из GUI, 2 модулей, 2 подсистем и банка уязвимостей. Разработанный ПМ прошёл тестовые испытания в условиях корпоративной сети. Тестирования ПМ выполнялись на следующих сегментах КИС: пользовательский, управленческий, сегмент информационного обеспечения, сегмент обработки данных. По результатам оценки риска, сегменты КИС сформировались по группам: низкий риск (относительный риск сегмента составляет от 0 % до 24 % об общего риска всех его элементов), средний риск (25 %-50 %), высокий риск (51 %-75 %), критический риск (76 %-100 %).

В результате оценки риска на сегменты КИС при помощи разработанного ПМ установлено, что наибольшему риску подвергаются пользовательский сегмент, сегмент обработки данных и сегмент информационного обеспечения.

В заключении, стоит отметить, что в настоящее время актуальной является проблема анализа и ликвидации атак. Анализ статистических данных показал, что с каждым годом увеличивается количество предприятий, использующих корпоративные сети для эффективного взаимодействия своих компонентов и выполнения их ролей, а также число атак на корпоративные сети предприятий. Поэтому чтобы снизить риск возможных потерь важно выделять достаточно ресурсов на системы организации информационной безопасности. Оценка этих самых рисков — является одной из основных задач в области информационной безопасности.

Предложенный подход к анализу уязвимостей корпоративной сети, отличающийся от ранее предложенных тем, что оценивает риск не процессов, происходящих между элементами системы, а риск каждого элемента в отдельности на основе уязвимостей самого элемента. В перспективе данные результаты исследований можно будет использовать для комплексного анализа угроз и противодействия рискам нарушения информационной безопасности, а также построения отказоустойчивости архитектуры корпоративной сети предприятия.

Литература:

- Бабенко А. А., Козунова С. С. Модель безопасности информации в сегменте корпоративной информационной системы // Информационные системы и технологии. — 2017. — № 1 (99) (январь-февраль). С. 87–91.

- Ажмухамедов И. М., Князева О. М. Оценка состояния защищенности данных организации в условиях возможности реализации угроз информационной безопасности // Прикаспийский журнал: управление и высокие технологии. 2015. № 3 (31). С. 24–39.

- Гнеушев В. А., Кравец А. Г., Козунова С. С., Бабенко А. А. Моделирование сетевых атак злоумышленников в корпоративной информационной системе // Промышленные АСУ и контроллеры. 2017. № 6. С. 51–60.

- Банк данных угроз безопасности информации ФСТЭК России URL: https://bdu.fstec.ru/threat (дата обращения 03.02.2019).

- Уязвимости ФСТЭК России URL: https://bdu.fstec.ru/vul (дата обращения 03.02.2019).

- Власов М. В., Малашкин М. Д., Иванов А. П. Разработка стенда для исследования атак нарушителя на компоненты телекоммуникационных систем // Информационные технологии в науке и образовании. Проблемы и перспективы: сб. науч. ст. Всероссийской межвузовской научно-практической конференции (г. Пенза, 14 марта 2018 г.) / под ред.: Л. Р. Фионовой; Издательство ПГУ. — Пенза, 2018. — С. 202–204.

- Козлова Е. А. Оценка рисков информационной безопасности с помощью метода нечеткой кластеризации и вычисления взаимной информации // Молодой ученый. — 2013. — № 5. — С. 154–161. — URL https://moluch.ru/archive/52/6967/ (дата обращения: 21.04.2018).