В ходе изучения простейших систем событий таких, как модель угроз, было решено исследовать параллельную структуру. Данная структура представляет собой несколько событий, реализация которых не зависит друг от друга, значит, нарушение безопасности объекта может произойти не от одного конкретного события, а от любого из событий в структуре угроз. В связи с этим параллельная структура событий была рассмотрена с точки зрения реализации нарушения безопасности защищаемого объекта.

Ключевые слова: защищаемый объект, угроза, параллельная структура.

In the course of studying the simplest event systems, as a threat model, it was decided to investigate the parallel structure. This structure consists of several events what does it mean that an object's security breach can occur from more than one specific event, a from any of the events in the threat structure. In this regard, the parallel structure of events was considered from the point of view of, implementations of the security violation of the protected object.

Keywords : protected object, menace, parallel structure. the implementation of which does not depend on each other.

Параллельная структура событий — элементарная система событий при которой для реализации угрозы необходима реализация хотя бы одного события.

Структурная функция атаки элементарный систем событий строится при выполнении следующих условий:

— определяется уязвимостей V и вероятность ее реализации;

— находится наиболее близко расположенная к v уязвимость

— пункт с поиском

Угроза — опасность на стадии перехода из возможности в действительность.

Уязвимость — внутренние свойства или слабые места объекта, вызывающие его чувствительность к источнику риска, что может привести к реализации угрозы.

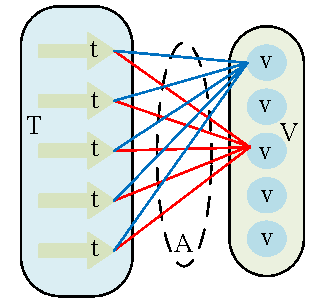

На отдельно взятую уязвимость может воздействовать несколько угроз, для которых важно выполнение ряда других условий. Если графически представить такое событие, то можно получить так называемое дерево атаки [1].

Рис. 1. Дерево структурно простой системы угроз

где T — обобщенная угроза; t — отдельное событие представляющее угрозу; A — атака совершаемая на защищаемый объект; V — обобщенная уязвимость; v — отдельно взятая уязвимость.

Как показано на рисунке 1, угрозы и уязвимости обобщены в единые группы, поэтому дерево атак может быть представлено в виде двухполюсника.

По сути все подобные структуры являются структурно простыми системами.

Для их описания из функций алгебры логики требуются только конъюнкция и дизъюнкция элементарных событий.

Это говорит о том, что в дизъюнкции несколько имеющихся путей атаки объекта рассматриваются независимо друг от друга. То есть, каждой из атаки абсолютно все равно, успешна другая или нет [2].

Для дизъюнктивной системы событий A, V и T являются математической моделью защищенности объекта. Иными словами, это является системой угроз.

После определения угроз и уязвимостей системы, она дополняется структурированными данными, в которых сформированы источники угроз защищаемого объекта.

Далее формируется база данных, в которой содержатся данные об выявленных уязвимостях защищаемого объекта, различные источники уязвимости и угрозы, исходящие от них, пути атаки и вероятности реализации каждого из событий.

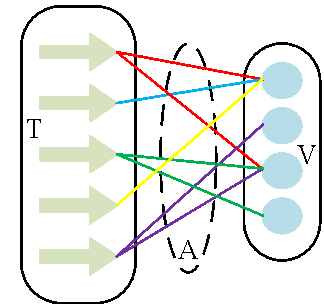

Рис. 2. Дуальный граф системы угроз

Угроз может быть несколько, и каждая из них может влиять на несколько уязвимостей. Из чего следует, что одна уязвимость может быть подвержена нескольким угрозам. Это приводит к усложнению построения адекватной модели угроз. Из-за чего получение практических результатов без применения каких-либо программных обеспечений представляется нереальным.

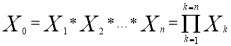

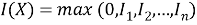

Атаки могут реализовываться одновременно, поэтому такие события можно назвать совместными. В таком случае основное событие

где

Структура событий такова, что защищенность ЗО:

— обеспечена, если ни одна из атак не реализована;

— нарушена, если реализована хотя бы одна атака

Каждая структура событий имеет свои индикаторную функцию, которая отображает реализацию каждого из событий в системе. Индикаторная функция имеет вид булева множества, то есть 1 если событие произошло и 0 если событие не реализовалось.

Индикаторная функция может представлена следующим образом:

где

n — количество событий

Из-за бинарности операции логического сложения (дизъюнкции), порядок событий для формулы (2) значения не имеет.

В результате рассмотрения параллельной структуры с точки зрения защищенности объекта можно привести следующие выводы:

— вероятность нарушения безопасности объекта повышается с увеличением числа элементов в структуре;

— вероятность нарушения защищаемого объекта в последовательной структуре всегда выше чем вероятность нарушения наиболее слабого элемента структуры;

— безопасность защищаемого объекта не будет нарушена, если все угрозы не реализуются;

— любая параллельная структура стимулирует появление последовательных структур.

Литература:

1. С. Цой, С. М. Цхай. Прикладная теория графов. — Алма-Ата: Наука, 1971, 486 с.

2. Феллер В. Введение в теорию вероятностей и её приложения. В 2-х томах. — М.: Мир, 1984. — Т. 1: 528 с., Т. 2: 738 с.