В статье авторрассмотрел структурную схему компьютерной сети, определил примененные методы защиты информации. Также рассмотрены модели мониторинга на основе методов распознавания.

Ключевые слова: компьютерная сеть, межсетевой экран, перцептрон.

Вэпоху бурного развития технологий проблема защиты информации в корпоративных сетях является сложной и комплексной. Основные проблемы защиты информации в компьютерных системах возникают из-за того, что информация не всегда является связанной с носителем. Её можно легко и быстро скопировать и передать по каналам связи [1]. Информационная система подвержена как внешним, так и внутренним угрозам со стороны нарушителей. В этой связи проявляется повышенный интерес к реализации систем мониторинга компьютерных сетей, основанных на методах распознавания.

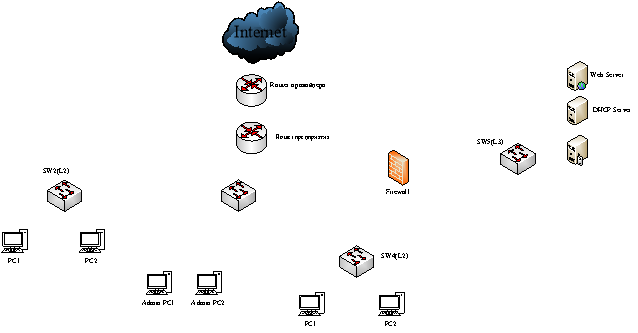

На рисунке 1 изображена структурная схема компьютерной сети.

Рис. 1. Структурная схема компьютерной сети

Рис. 1. Структурная схема компьютерной сети

На рисунке изображены следующие компоненты:

− РС — рабочие станции;

− Router — роутеры;

− SW — коммутаторы;

− FW — межсетевой экран;

− Server — сервера;

− Admin PC — рабочие станции администратора;

− Internet — доступ в интернет;

− Database — база данных.

При обеспечении защиты информации на предприятии не стоит пренебрегать базовыми методами защиты.

Одним из подобных базовых методов защиты информации является наличие антивирусного программного обеспечения. В сети предприятия — это Kaspersky Total Security(KTS). KTS включает в себя [2]:

− Расширенную защиту от угроз;

− Контроль рабочих мест;

− Защиту серверов;

− Защиту данных;

− Управление на корпоративном уровне;

− Защиту от программ-вымогателей.

Kaspersky Total Security использует множество технологий нового поколения — например, обработку облачных данных в режиме реального времени, защита от эксплойтов и другие. Подозрительные файлы, достигающие рабочих станций, обнаруживаются и блокируются.

Одним из базовых методов защиты информации является межсетевое экранирование. Межсетевой экран — программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилам. Современные средства межсетевого экранирования включают обширный дополнительный функционал: контроль трафика на уровне приложений, URL-фильтрацию, антивирусную фильтрацию, защиту от спама, построение защищенных каналов связи (VPN), предотвращение утечек информации [3].

На предприятии функционирует база данных (БД). Методы защиты баз данных делятся на две группы — основные и дополнительные.

К основным средствам защиты относится:

− защита паролем и шифрование;

− разделение прав доступа к объектам БД;

К дополнительным средствам защиты БД относятся следующие средства:

− встроенные средства контроля значений данных в соответствии с типами;

− повышение достоверности вводимых данных;

− обеспечение целостности связей таблиц.

К недостаткам сети предприятия можно отнести:

− отсутствие системы мониторинга ключевых объектов;

− отсутствие специалиста (администратора безопасности), который будет заниматься контролем работы сети, ее модернизацией, управлением доступом к ресурсам, устранением возможных неисправностей;

− сеть требует квалифицированного персонала для сопровождения сложного специализированного программного обеспечения;

− слабая защищенность линии связи.

Рассмотрим основные модели мониторинга на основе методов распознавания:

− Перцептрон;

− Искусственная нейронная сеть;

− Метод группового учета аргументов.

Перцептрон — математическая или компьютерная модель восприятия информации мозгом. Впервые была предложена Фрэнком Розенблаттом в 1957 году.

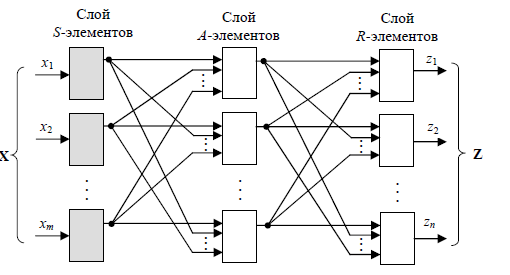

Структура перцептрона Розенблатта показана на рисунке 2.

Перцептрон состоит из трёх типов элементов, а именно: поступающие от сенсоров (слой S-элементов) сигналы передаются ассоциативным элементам (слой А-элементов), а затем реагирующим элементам (слой R-элементов).

Обучение перцептрона состоит в таком изменении весовых коэффициентов между A-элементами и R-элементами, чтобы его реакция на предъявляемые образы была правильной. После обучения перцептрон готов работать в режиме распознавания [4]. На его входы предъявляются «незнакомые» образы, и перцептрон должен установить, к какому классу они принадлежат.

Рис. 2. Структура перцептрона Розенблатта

Искусственная нейронная сеть (ИНС) — математическая модель, построенная по принципу организации и функционирования биологических нейронных сетей. Нейронные сети — один из наиболее известных и старых методов машинного обучения.

Специалистами по нейронному моделированию предложено множество типов ИНС, отличающихся типом искусственного нейрона (ИН), структурой связей, методами обучения, назначением. Приведем примеры:

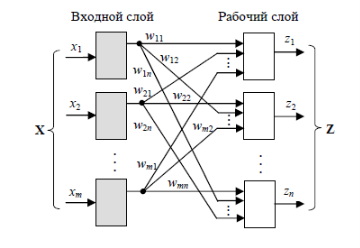

− Однослойная сеть. ИНС с одним рабочим слоем показана на рисунке 3.

Рис. 3. Однослойная ИНС

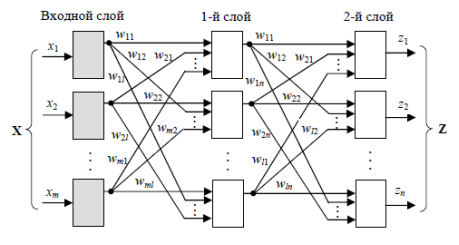

− Двухслойная ИНС с последовательными связями показана на рисунке 4.

Рис. 4. Двухслойная ИНС

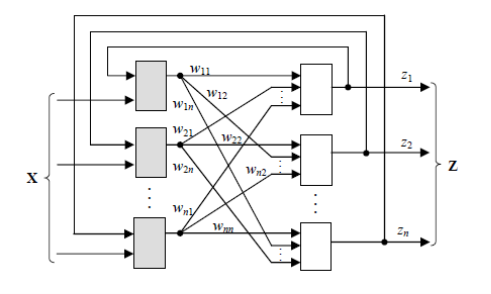

− ИНС с обратными связями или рекуррентная сеть (рисунок 5).

Рис. 5. Рекуррентная ИНС

Метод группового учёта аргументов (МГУА) — метод порождения и выбора регрессионных моделей оптимальной сложности. Под сложностью модели в МГУА понимается число параметров. Для порождения используется базовая модель, подмножество элементов которой должно входить в искомую модель.

Литература:

1. Котенко И. В., Саенко И. Б. К новому поколению систем мониторинга и управления безопасностью // Вестн. Российской академ. наук. 2014. Т. 84, № 11.

2. Лаборатория Касперского [Электронный ресурс]. Режим доступа: https://www.kaspersky.ru.

- Русская википедия [Электронный ресурс]. Режим доступа: https://ru.wikipedia.org.

- Брюхомицкий Ю. А. Нейросетевые Модели для систем информационной безопасности, Учебное пособие, Таганрог 2005.