В статье автор рассматривает подмену признаков, позволяющих идентифицировать операционную систему (далее — ОС) исследуемого хоста, в целях дополнительной защиты от возможных компьютерных атак.

Ключевые слова: предотвращение атак, PCAP, tcp/ip, модификация трафика.

В современном мире любая информационная инфраструктура постоянно находится под угрозой. Угроза успешного проведения атаки связана с огромным количеством уязвимостей не только в различных версиях ПО, но и в самих ОС, которые установлены на ЭВМ, находящихся непосредственно в рассматриваемом сегменте сети. Стоит также отметить, что под «различными версиями» ПО понимается не только наличие устаревших версий, требующих обновления, но и новых версий, в которых уязвимости могут быть как еще не обнаружены, так и обнаружены, но еще обнародованы. Выше сказанное касается и обновлений безопасности ОС, которые всегда будут условно запаздывать, позволяя определенное время эксплуатировать, найденные уязвимости.

Для обеспечения безопасности целевого хоста или же сегмента сети используют различные средства, в том числе межсетевые экраны, антивирусы, IDS/IPS системы, обманные системы и прочие средства защиты. Все вышеупомянутые средства, будут защищать от уже непосредственно проводимой атаки. Однако зачастую перед проведение атаки, злоумышленник, анализируя перехваченный трафик, исследует целевой сегмент. Таким образом, модифицируя признаки, по которым происходит идентификация ОС, на признаки более защищенной ОС можно добиться следующих последствий:

- Отказ злоумышленника от проведения атаки;

- Проведение неудачной атаки в связи с использованием неподходящих эксплоитов;

- Получение большего количества цифровых следов атакующего, что повышает шансы на его поимку и привлечение к ответственности.

В частности, если рассматривать вариант, при котором злоумышленник старается во время непосредственной подготовки атаки оставить как можно меньше следов, то стоит говорить о пассивном снятии отпечатка ОС. Самым распространенным ПО, предназначенным для решения данной задачи являются: p0f, SatoriOSfingerprinting, Ettercap и NetworkMiner. Каждое упомянутое ПО имеет встроенную базу признаков для каждой ОС. При этом для каждой ОС может быть несколько признаковых векторов, это связано с использованием различных версий ПО, используемого на рассматриваемом хосте.

Если же отбросить предварительную скрытность действий злоумышленника, то самым известным инструментом активного снятии отпечатка ОС является nmap, вызываемый с параметрами, позволяющими определить ОС на исследуемом хосте. Данное средство также имеет определенную базу отпечатков ОС, однако, содержит не только фиксированные параметры, но и рассчитывает определённые временные и другие зависимости реализации стека tcp/ip [4].

В таблице 1 представлены основные признаки, расположенные в протоколах IP и TCP (фиксированные, т. е. не измеряемые параметры).

Таблица 1

Основные признаки распознавания ОС

|

|

Windows 10 |

FreeBSD 7.2 |

|

TTL |

128 |

64 |

|

DF bit |

0 |

1 |

|

DS field |

0 |

0 |

|

Window Size |

64240 |

65535 |

|

TCP Options (Syn) |

M1460,N,W8,N,N,S |

M1460,N,W3,S,T |

|

TCP Options (Syn, Ack) |

M1460,N,W8 |

M1460,N,W1,N,N,T,S,E |

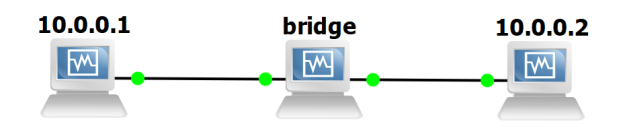

Принцип модификации передаваемого трафика состоит в том, чтобы, используя библиотеку PCAP [1], организовать на дополнительном сетевом устройстве, имеющим 2 сетевых интерфейса сетевой мост, который бы принимал пакеты от защищаемого сегмента на сетевой интерфейс № 1, модифицировал исходные пакеты по заданным эталонам, пересчитывал контрольные суммы для протоколов IP и TCP, после чего через сетевой интерфейс № 2 переправлял их дальше. Несомненно, само сетевое устройство должно быть встроено в существующий канал передачи информации.

Для проверки алгоритма модификации сетевого трафика использовалась среда виртуализации VirtualBox, настройка сети осуществлялась в GNS3. Сетевой мост не требует дополнительной настройки адресов сетевых интерфейсов, так как они не являются адресатами передачи сетевых соединений. Общая схема встраивания в канал передачи информации проиллюстрирована на рис. 1.

Рис. 1. Схема модификации передаваемого трафика.

Подмена сетевого трафика повышает вероятность введения злоумышленника в заблуждение относительно установленных ОС на хостах в защищаемом сегменте, заставляя его думать, что установлены другие ОС, как уже говорилось — более защищенные, что в свою очередь повышает безопасность защищаемого сетевого сегмента.

Литература:

1. Manpage PCAP // TCPDump. URL: https://www.tcpdump.org/manpages/pcap.3pcap.html (дата обращения: 21.02.2020).

2. NetworkMiner // Netresec. URL: https://www.netresec.com/?page=NetworkMiner (дата обращения: 21.02.2020).

3. Transmission Control Protocol, RFC: 793 // STD7. URL: https://tools.ietf.org/html/std7 (дата обращения: 21.02.2020).

4. Understanding an Nmap Fingerprint // NMAP Book. URL: https://nmap.org/book/osdetect-fingerprint-format.html (дата обращения: 21.02.2020).