Ключевые слова: информационная безопасность, OVAL, SCAP.

Open Vulnerability and Assessment Language (OVAL) (открытый язык описания и оценки уязвимостей) является международным стандартом информационной безопасности, предназначенным для стандартизации и обмена информацией о проблемах безопасности. Язык используется для формализованного структурированного описания и оценки состояния безопасности систем (уязвимости, обновления, конфигурации, инвентаризация и пр.), удобен для интерпретации в машиночитаемые форматы и использования в составе различных инструментов безопасности. OVAL.

Отличительной особенностью языка является его универсальность и общедоступность, OVAL стал языком международного общения разработчиков ПО и специалистов ИБ. Язык OVAL поддерживается некоммерческой организацией MITRE и заинтересованными участниками индустрии информационной безопасности, включая мировых лидеров IT-индустрии (Microsoft, Red Hat, Novell, Cisco и др.). На настоящий момент актуальной является версия 5.11.

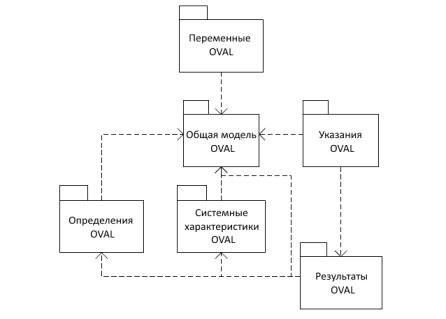

OVAL стандартизирует три основных компонента процесса оценки: конфигурационную информация о системе, проблемы безопасности, а также представление отчётов об оценке системы. Для каждого компонента разработана соответствующая схема на расширяемом языке разметки (XML). Данные схемы служат фреймворком для языка и включают:

− OVAL System Characteristics — схема для представления системной информации;

− OVAL Definition -схема отображающая текущее состояние системы;

− OVAL Results — схема для отображения результатов оценки.

Модель OVAL-описаний (определений) обеспечивает расширяемую базовую схему для создания утверждений о состоянии системы, основанных на совокупности логических операторов. Каждый логический оператор определяет указанное состояние объекта системы путем идентификации системных данных для проверки и описания ожидаемого состояния этих данных. При помощи схемы OVAL-описаний можно получить различные заключения о системе, такие как:

− является ли система уязвимой?

− установлен ли в системе конкретный патч?

− установлено ли в системе определенное ПО?

− соответствует ли конфигурация системы определенным требованиям?

Модель OVAL-переменных (OVAL Variables Data Model) определяет конструкции, используемые для создания переменных в языке OVAL и в сочетании со схемой OVAL-описаний, может быть использована для внешнего указания значений объектов, что позволяет адаптировать контент, в зависимости от выполняемой схемы определений OVAL. Эта адаптация может применяться как для указания системных данных, подлежащих проверке, так и для описания состояния этих данных.

Модель системных характеристик OVAL (OVAL System Characteristics Model) представляет базовую схему для сбора информации о системных настройках, которая может быть расширена для поддержки конструкций различных определенных платформ. Информация о системных настройках включает свойства операционной системы, информацию об установленном программном обеспечении, параметры безопасности операционной системы, и прочее. Конфигурационная информация, предоставляемая схемой системных характеристик OVAL, может быть использована для сравнения фактического состояния системы и ожидаемого состояния, описанного набором OVAL-описаний.

Модель результатов OVAL (OVAL Results Model) используется для сообщения о результатах оценки систем, проведенной на основании набора OVAL-описаний в сочетании с системными характеристиками OVAL. Таким образом, модель результатов OVAL предоставляет детальную информацию об утверждениях, подвергаемых оценке, наблюдаемых состояниях оцениваемых систем, и детальные результаты оценки. Эта модель позволяет приложениям использовать полученные данные, интерпретировать их, и принимать необходимые меры для сообщения о результатах оценки или предпринимать другие действия (например, устанавливать патчи, изменять параметры конфигурации системы, и/или принимать меры предосторожности для ограничения доступа к затрагиваемым системам). Модель результатов OVAL может быть адаптирована, при помощи модели указаний OVAL (OVAL Directives Model) для включения различных уровней детализации, позволяющих представлять более подробную или оптимизированную информацию о результатах оценки.

Многие конструкции и перечни повторно используются в различных компонентах Модели данных языка OVAL. Для облегчения повторного использования и во избежание дублирования, эти общие конструкции и перечни представлены в Общей модели OVAL (OVAL Common Model).

Зависимости между различными компонентами Модели данных языка OVAL показаны на рисунке 1.

Рис. 1. Модель данных языка OVAL

Сценарии применения языка OVAL

Описание уязвимостей в бюллетенях безопасности

Как правило, оповещения об уязвимостях в виде бюллетеней безопасности, официально публикуют разработчики или экспертные организации, получившие одобрение разработчика. В бюллетенях, помимо текстовых описаний уязвимостей (затронутые платформы и продукты, ссылки на зарезервированные CVE и пр.), могут одновременно публиковаться стандартизированные проверки (определения, definition) на языке OVAL. Добавление в бюллетени безопасности определения на языке OVAL значительно повышает ценность такого оповещения, так позволяет помимо вербального описания уязвимостей использовать входящие в него описания в качестве сигнатур для автоматизированного детектирования проблем безопасности.

Принятой практикой считается немедленная публикация определения в одном или нескольких репозиториях OVAL. Некоторые ведущие разработчики, такие как Cisco, Debian, RedHat, сначала публикуют данные в собственных репозиториях, а затем передают их уже в международные, такие как MITRE, CISecurity, OVALdb, SecPod. Как правило, крупные репозитории тесно взаимодействуют между собой, и публикация, размещенная в одном из репозиториев, может быстро быть реплицирована в остальных. Все репозитории открыты или частично открыты, некоторая информация может быть доступна только авторизованным подписчикам.

Опубликованное определение может быть оперативно скачано из репозитория и загружено в любой сканер безопасности, поддерживающий стандарт SCAP, или OVAL-интерпретатор.

Публикация в бюллетенях безопасности формализованных определений позволяет существенно ускорить процесс обмена информацией об уязвимостях, автоматизировать процесс их выявления и гарантировать достоверность результатов проверок.

Групповая работа по описанию уязвимостей

Разработчик программного обеспечения, получив информацию о наличии в его продукте уязвимости должен оперативно ее подтвердить, описать признаки ее детектирования, условия ее проявления, а также оценить возможность ее проявления в других его решениях. Если процедура описания уязвимости занимает незначительное время, то процесс верификации описаний, проверка возможности эксплуатации уязвимости в различных системах и других программных продуктах разработчика, требует масштабных стендовых испытаний и временных ресурсов. Крайне важно, чтобы после появления информации о выявленной уязвимости, данные работы были проведены в максимально короткий срок, а информация оперативно была доведена до пользователей уязвимых продуктов. Описав на языке OVAL признаки детектирования уязвимости, разработчик может разослать данную информацию заинтересованным сторонам, чтобы те могли проверить корректность описаний и провели тестирование на своих информационных системах или стендах. А также могли просканировать на предмет наличия уязвимости в других версиях и редакциях данного программного продукта.

Использование информации об уязвимостях в стандартизированном виде позволяет экспертам быстро понимать причины уязвимости, находить проблемные участки и вырабатывать контрмеры. Задействование максимального количества экспертов в отработке описаний, позволяет повысить качество OVAL-определений и снизить вероятность «ложных срабатываний».

Контроль установки обновлений программного обеспечения

Отсутствие гарантий того, что система надлежащим образом обновлена, а установленные обновления корректны и не вызывают коллизий в системе, является серьезной проблемой и может служить основной причиной взлома системы. Эффективные системы автоматического обновления программных продуктов подобно Microsoft или Adobe, редкое исключение. Администраторы систем значительную часть времени вынуждены тратить именно на контроль, тестирование и установку обновлений. Использование специальных инструментов управления обновлениями (Patch Manager), поддерживающих стандарт OVAL (SCAP) может значительно упростить процедуру контроля за обновлениями.

Одним из сценариев может быть выпуск разработчиком вместе с обновлением его описания (определения) на языке OVAL, содержащем всю необходимую информацию для автоматической проверки системы на необходимость и корректность установки данного обновления. Таким образом, администратор системы может загрузить в Patch Manager OVAL-описание и моментально получить заключение о необходимости установки обновления.

Другим вариантом может служить включение в сканеры безопасности (средства анализа защищенности) функции «обновление» и добавление в OVAL-описания уязвимости элемента описания «исправление» (patch), привязанного к идентификатору уязвимости (CVE, BDU и пр.). Администратор, обладая подобными инструментами, просканировав систему и получив оценку уязвимости системы, может сразу (при наличии обновления) исправить данную уязвимость.

Контроль параметров безопасности программного обеспечения и средств защиты информации

Контроль параметров безопасности ПО и СЗИ представляет собой сравнение состояния параметров ИС с принятыми в организации политиками или стандартами безопасности (ведомственные, предприятия). Политики, как правило, выражаются в виде базовых конфигураций (baseline), разработанных и рекомендованных вендором или экспертной организацией. Количество таких параметров, в зависимости от типа и состава ПО, может составлять от сотен до тысяч параметров для одного АРМ или сервера. Очевидно, что проанализировать, применить, а затем вручную осуществлять контроль не представляется возможным.

Данные задачи решаются при помощи средств анализа защищенности (сканеров безопасности). До недавних пор каждый разработчик сканеров использовал свои, в основном проприетарные, способы описания и контроля состояния параметров систем. В последние годы наметилась устойчивая тенденция к стандартизации описаний состояния и способов контроля параметров безопасности на основе языков OVAL и XCCDF (расширяемый формат описания контрольного списка конфигураций, Extensible configuration checklist description format, компонент протокола SCAP).

Ряд ведущих разработчиков предлагают в составе своих Security Guide готовые конфигурации в формате SCAP. Так ключевой инструмент Microsoft для настройки и управления рабочими станциями и серверами Security Compliance Manager (SCM) позволяет экспортировать объекты групповых политик в формат SCAP для последующей загрузки базовых или адаптированных конфигураций в типовые сканеры безопасности, поддерживающие протокол SCAP.

Еще одной сферой применения OVAL стало представление требований национальных и отраслевых стандартов безопасности в формате SCAP. Примером может служить успешно реализованная национальная программа США — USGСB (United States Government Configuration Baseline). Благодаря применению технологии SCAP, удалось внедрить автоматизированное тестирование на соответствие стандарту USGСB вводимые и эксплуатируемые федеральные информационные системы США. Стандартом предусмотрено, что тестирование на соответствие USGСB может производиться только с применением специальных USGСB/FDCC-сканеров или коммерческих версий сканеров безопасности, поддерживающих SCAP. Условием легитимности таких USGСB-сканеров являлось требование, согласно которому разработчики должны были пройти процедуру сертификационных испытаний на соответствие SCAP-совместимости путем их тестирования в одной из десяти специальных независимых лабораторий, аккредитованных NIST.

Контроль состава программного обеспечения и средств защиты информации

Контроль за неизменностью состава ПО и СЗИ, актуальностью лицензионных ключей, несанкционированной установкой программ является одной из обязательных мер защиты любой ИС. В каждой организации используется широкий спектр разнородного программного обеспечения, сбор сведений о котором, может требовать значительных ресурсов. Еще одной немаловажной проблемой является единообразие технологии сбора и представления информации о системе. Информация, собранная различными средствами инвентаризации, может значительно различаться.

Использование языка OVAL и стандартизированного перечня CPE (Common platform enumeration, компонент SCAP) позволяет администратору, самостоятельно подготовив и загрузив OVAL-определения инвентарей, собрать сведения о системе, сформировать «снимки» для последующего контроля состояния системы, привести к единообразной форме инвентаризационные отчеты.

Обнаружение вредоносных программ

Ведомственные ситуационные центры (CERT), банки, государственные структуры и другие организации участвуют в обмене сведениями об инцидентах безопасности, в том числе связанных с вредоносными программами. От скорости реакции на появившийся вирус или другое вредоносное ПО, порой зависит работа организации или всей отрасли. Появление антивирусных сигнатур может занимать продолжительное время. Как правило, в различных CERT-центрах признаки вредоносных программ описываются в текстовом документе (прозе) в виде перечня системных параметров (наименований файлов, контрольных сумм, ключей реестра и пр.).

Использование стандартизированного OVAL формата для описания наличия или последствий активности вредоносных программ позволит ускорить обмен информацией и автоматизировать процесс поиска вредоносного ПО. Обнаружение вредоносных программ может осуществляться при помощи любого OVAL-интерпретатора или сканера безопасности, поддерживающего OVAL.

Литература:

- OVAL — Open Vulnerability and Assessment Language [Электронный ресурс]: официальный сайт проекта / MITRE — Режим доступа: http: //oval.mitre.org