Изучена возможность применения нейрокриптографического средства защиты информации (древовидные машины четности) в качестве одного из способов обеспечения конфиденциальности информации Военно-морского флота Российской Федерации, проведен анализ полученных результатов, сделаны выводы.

Ключевые слова: Военно-морской флот, теория искусственных нейронных сетей, нейрокриптография, криптоанализ, древовидные машины четности, двунаправленное обучение, конфиденциальность, информационная безопасность, синхронизация.

Военно-морской флот Российской Федерации (ВМФ РФ) выступает в качестве одной из основных составляющих всей структуры Вооруженных сил страны в целом. Основная задача ВМФ РФ заключается в обеспечении обороны и безопасности страны за счет ведения боевых действий в море.

Как и в случае с любой военной структурой, степень секретности сведений, затрагивающих внутреннюю и внешнюю деятельность ВМФ РФ, варьируется от грифа «Совершенно секретно» до грифа «Особой важности», а их неправомерное разглашение предусматривает привлечение субъекта-виновника к уголовной ответственности. [1] Тем не менее, разглашение такой информации как в мирное, так и в военное время не может быть компенсировано за счет применения предусмотренных мер наказания к виновникам инцидента, поскольку компрометация секретных сведений ВМФ РФ может привести в перспективе либо к дискредитации всего ведомства в целом, либо к куда более серьезным последствиям по части уровня безопасности государства. Экономическая составляющая вопроса также предусматривает перераспределение финансовых ресурсов военной организации, в связи с чем понижается и дальнейшая эффективность его функционирования. Соответственно, наилучший подход в данном случае предусматривает перекрытие всевозможных информационных утечек за счет применения наиболее оптимальных средств обеспечения информационной безопасности на инженерном, техническом и программном уровнях обработки информационных потоков.

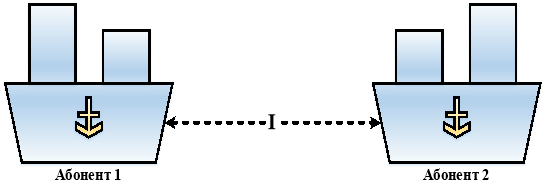

Для удобства представления два взаимодействующих объекта морской техники и инфраструктуры, выступающих представителями ВМФ РФ, будем представлять в виде двух абонентов, информация от которых передается друг другу по дуплексному каналу (линкор и эсминец, подлодка и командный центр, фрегат и маяк либо иные средства навигационного оборудования побережья и др.), как это представлено далее на рисунке 1.

Рис. 1. Представление взаимодействия ВМФ РФ на примере двух абонентов

Таким образом, задача обеспечения и поддержания конфиденциальности информации ВМФ РФ сводится к организации безопасного канала передачи информации между двумя абонентами. В качестве возможного пути реализации подобной задачи выступает применение нейрокриптографического средства защиты информации, получившего наименование древовидных машин четности (англ. tree parity machines).

Древовидные машины четности (ДМЧ) представляют из себя особую разновидность неполносвязных искусственных нейронных сетей (ИНС), обновление весов синаптических связей, в которых происходит по модифицированному методу Хебба. Следовательно, сам алгоритм представляет собой разновидность нейрокриптографического средства защиты информации.

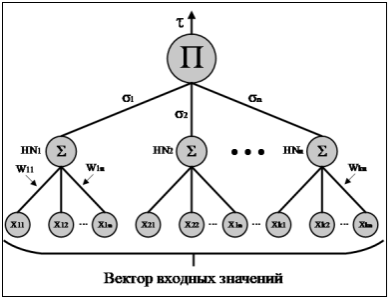

ДМЧ состоит из одного сенсорного (входного) слоя нейронов, ассоциативного (скрытого) слоя и одного выходного нейрона, а сама построенная по такой топологии ИНС может характеризоваться как многослойная. [3]

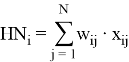

Число нейронов скрытого слоя не ограничено, каждый из них обладает определенным фиксированным числом входов. Тогда, обозначив количество скрытых нейронов как

Структура ДМЧ в общем виде может быть представлена следующим образом:

Рис. 2. Структура ДМЧ в общем виде

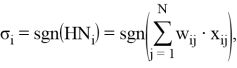

Выходное значение для каждого из скрытых нейронов называется сигмой ![]() и рассчитывается за счет переопределенной функции сигнум:

и рассчитывается за счет переопределенной функции сигнум:

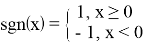

где ![]() — переопределенная функция сигнум:

— переопределенная функция сигнум:

Значение выходного нейрона ![]() и, соответственно, всей ДМЧ определяется как произведение всех выходных значений нейронов скрытого слоя, то есть сигм

и, соответственно, всей ДМЧ определяется как произведение всех выходных значений нейронов скрытого слоя, то есть сигм ![]() :

:

Вектор входных значений

Весовые значения синаптических связей между нейронами скрытого и ассоциативных слоев принимают целочисленные значения от ![]() до

до ![]() . Параметр

. Параметр ![]() принято называть сложностью ДМЧ. При этом, ассоциативные нейроны обладают единичной синаптической связью с единственным выходным нейроном, то есть сигмы не подвергаются никаким изменения до поступления на него. По сути, нейроны скрытого слоя соответствуют классической модели нейрона, обладающего бинарной функцией активации, роль которой и выполняет переопределенная функция сигнум. [2]

принято называть сложностью ДМЧ. При этом, ассоциативные нейроны обладают единичной синаптической связью с единственным выходным нейроном, то есть сигмы не подвергаются никаким изменения до поступления на него. По сути, нейроны скрытого слоя соответствуют классической модели нейрона, обладающего бинарной функцией активации, роль которой и выполняет переопределенная функция сигнум. [2]

Синхронизация древовидных машин четности. Два абонента договариваются об архитектуре своих ДМЧ и реализуют каждый на своей стороне по абсолютно аналогичной машине четности. Сложность для их ДМЧ, обозначаемая параметром ![]() , также оговаривается заранее и принимается одинаковой для каждого из участников протокола. Таким образом, ДМЧ обоих абонентов обладают одним и тем же набором параметров

, также оговаривается заранее и принимается одинаковой для каждого из участников протокола. Таким образом, ДМЧ обоих абонентов обладают одним и тем же набором параметров ![]() и

и ![]() . После этого для каждой из ДМЧ случайным образом генерируются собственные независящие друг от друга весовые коэффициенты синаптических связей между нейронами входного и ассоциативного слоев

. После этого для каждой из ДМЧ случайным образом генерируются собственные независящие друг от друга весовые коэффициенты синаптических связей между нейронами входного и ассоциативного слоев ![]() . Затем для обеих ДМЧ формируется случайный вектор входных значений

. Затем для обеих ДМЧ формируется случайный вектор входных значений ![]() . Этот вектор поступает на входы каждой из ДМЧ и, в зависимости в первую очередь от весовых коэффициентов синаптических связей между нейронами входного и ассоциативного слоев

. Этот вектор поступает на входы каждой из ДМЧ и, в зависимости в первую очередь от весовых коэффициентов синаптических связей между нейронами входного и ассоциативного слоев ![]() , приводит к получению на выходе каждой из ДМЧ значение 1 либо –1. Полученные выходные значение для каждой ДМЧ

, приводит к получению на выходе каждой из ДМЧ значение 1 либо –1. Полученные выходные значение для каждой ДМЧ ![]() и

и ![]() сравниваются между собой. В том случае, когда выходные значения двух ДМЧ различаются, для них следует сгенерировать новый вектор случайных входных значений и снова подать его на вход каждой из машин четности. Если же выходные значения ДМЧ совпадают, то следует провести обновления весовых коэффициентов

сравниваются между собой. В том случае, когда выходные значения двух ДМЧ различаются, для них следует сгенерировать новый вектор случайных входных значений и снова подать его на вход каждой из машин четности. Если же выходные значения ДМЧ совпадают, то следует провести обновления весовых коэффициентов ![]() для каждой из них по определенному правилу, после чего вновь формируется новый вектор входных значений для двух абонентов и все вышеописанные процедуры продолжаются далее до тех пор, пока их весовые коэффициенты не достигнут полной синхронизации, то есть

для каждой из них по определенному правилу, после чего вновь формируется новый вектор входных значений для двух абонентов и все вышеописанные процедуры продолжаются далее до тех пор, пока их весовые коэффициенты не достигнут полной синхронизации, то есть ![]() . Данные весовые значения в дальнейшем и выполняют роль секретного ключа для симметричного шифрования информации. Кроме того, в качестве такого ключа могут использовать также и некоторые промежуточные значения, вычисляемые в ходе определения выходного значения

. Данные весовые значения в дальнейшем и выполняют роль секретного ключа для симметричного шифрования информации. Кроме того, в качестве такого ключа могут использовать также и некоторые промежуточные значения, вычисляемые в ходе определения выходного значения ![]() , поскольку такое равенство весовых коэффициентов подразумевает также и одинаковые результаты преобразования единого вектора входных значений на каждом этапе работы двух достигших синхронизации ДМЧ. Следовательно, параметры таких ДМЧ можно классифицировать следующим образом:

, поскольку такое равенство весовых коэффициентов подразумевает также и одинаковые результаты преобразования единого вектора входных значений на каждом этапе работы двух достигших синхронизации ДМЧ. Следовательно, параметры таких ДМЧ можно классифицировать следующим образом:

-

Параметры, представляющие собой открытый ключ шифрования:

;

;

-

Параметры, которые могут использоваться в качестве секретного ключа шифрования: весовые коэффициенты

, которые могут быть обозначены как вектор

, которые могут быть обозначены как вектор  , входные значения ассоциативных нейронов

, входные значения ассоциативных нейронов  , выходные значения ассоциативных нейронов

, выходные значения ассоциативных нейронов  .

.

Такой метод синхронизации ДМЧ называется двунаправленным обучением и предполагает использования правила Хебба в качестве методы обновления весовых коэффициентов для каждой из них. Само правило Хебба при этом подвергается некоторым модификациям:

![]()

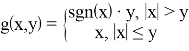

где ![]() — функция, ограничивающая возможные значения обновленных весовых коэффициентов в диапазоне

— функция, ограничивающая возможные значения обновленных весовых коэффициентов в диапазоне ![]() ,

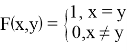

, ![]() — функция для проверки двух значений на равенство. Значение функции

— функция для проверки двух значений на равенство. Значение функции ![]() определяется следующим образом:

определяется следующим образом:

Функция ![]() :

:

Возможно также и обучение ДМЧ по так называемому анти-правилу Хебба:

![]()

Либо по методу случайного блуждания весового коэффициента:

![]()

В настоящее время установлено следующее:

- Наиболее эффективными методами двунаправленного обучения ДМЧ являются правило Хебба и анти-правило Хебба. Метод случайного блуждания весового коэффициента при этом обладает недостаточной эффективностью;

- Наилучшим методом определения необходимого числа итераций при синхронизации ДМЧ выступает алгоритм выработки общего ключа с использованием дайджестов проверочных сообщений (обмен хеш-суммами, которые также называют контрольными);

- Приемлемый уровень безопасности достигается при применении ДМЧ с топологией KxNxL = 6x6x6;

- Алгоритм устойчив к атакам по методу полного перебора (брутфорс), обучения собственной ДМЧ злоумышленника и с применением генетических алгоритмов (генетическая атака);

- Отказ от применения исключительно простых чисел делает алгоритм устойчивым также и к возможных атакам за счет применения квантового криптоанализа. [4]

Все вышесказанное позволяет сделать вывод о том, что применение нейрокриптографических ДМЧ в целях обеспечения информационной безопасности субъектов ВМФ РФ является одним из конкурентоспособных вариантов поддержания обороны и безопасности государства по части охраны и поддержки суверенитета государства за счет контроля стратегически важного морского пространства. Главным недостатком данной концепции является недостаточный интерес научного сообщества к возможности применения теории ИНС в таком направлении.

Литература:

- Глава 29. Преступления против основ конституционного строя и безопасности государства // Уголовный кодекс Российской Федерации. URL: https://www.uk-rf.com/glava29.html (дата обращения: 19.11.2019);

- Klimov A., Mityagin A., Shamir A. Analysis of Neural Cryptography // Lecture Notes in Computer Science. — 2002. — № 2501. — С. 288–298;

- Галушкин А. И. Нейронные сети: история развития теории. Учебное пособие для вузов. — М.: Альянс, 2015. — 840 с;

- Ожигов Ю. И. Конструктивная физика 2: Квантовый компьютер и управление сложными системами. — Ижевск: РХД, 2013. — 186 с.