В настоящее время ведется активное развитие информационных технологий, призванных всесторонне облегчить жизнь современного человека. Идея внедрения информационных технологий в жилую площадь зародилась сравнительно недавно, в 70-х годах, благодаря стараниям Вашингтонского интеллектуального университета и появилась в России только в конце двадцатого века.

На данный момент «Умный дом» является одним из наиболее активно развивающихся направлений в информационных технологиях. Мировые расходы на технологию «Умного дома» в 2017 году достигли 84 миллиарда долларов, увеличившись на 11,3 % по сравнению с 2016 годом, а в 2018 году уже составляли 96 миллиардов долларов. Объем рынка систем «Умный дом» в России на 2017 год составил 8 миллиардов рублей, что на 11,1 % больше показателей 2016 года, в 2018 году рынок вырос на 12,5 % и составил 9 миллиардов рублей [2].

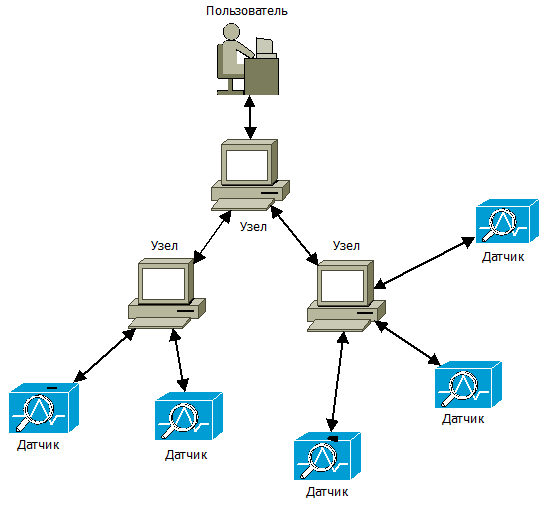

Сама технология «Умного дома» базируется на использовании беспроводных сенсорных сетей. Сети, в свою очередь, состоят из датчиков и центральных узлов, в которые датчики отправляют собранную информацию, где она впоследствии обрабатывается. Также информация может быть направлена непосредственно пользователю (рис. 1).

Данные сети могут быть применимы не только для создания «Умных домов», но и на различных предприятиях для мониторинга состояния прочих систем и помещений. Таким образом уже существуют следующие системы, основанные на технологии беспроводных сенсорных сетей и используемые на предприятиях:

- системы мониторинга и поддержания микроклимата;

- системы управления электропитанием;

- системы пожарной безопасности;

- системы мониторинга состояния оборудования;

- системы контроля за перемещением техники и персонала.

Наконец беспроводные сенсорные сети применимы и в области медицины. Специальные датчики могут следить за состоянием пациентов, а собранная информация будет обработана и направлена узлом ответственному персоналу.

Рис. 1. Модель работы беспроводной сенсорной сети

Таким образом можно увидеть, что технология беспроводных сенсорных сетей охватывает все больше областей, что заставляет задуматься об обеспечении ее безопасности.

Одной из актуальных угроз для рассматриваемых систем является угроза создания ботнет-сети. Данная угроза представляет собой внедрение вредоносного автономного программного обеспечения в сеть, где оно в дальнейшем может выполнять возложенные на него функции. В настоящее время угроза создания ботнет-сети становится все более распространенной. Для этого есть ряд причин.

Одной из причин распространенности угрозы является простота реализации. Для злоумышленника создание «с чистого листа» ботнет-сети не составит большой проблемы хотя бы из-за того, что уже существуют целые инструкции, описывающие как можно осуществить угрозу. Распространение вредоносного автономного программного обеспечения также не является большой проблемой. Чаще всего программное обеспечение (ПО) распространяется с использованием социальной инженерии, где ничего не подозревающий пользователь загружает какой-либо файл, уже зараженный вредоносным ПО.

Другой причиной является размер выгоды от реализации подобной угрозы. Зараженную сеть возможно использовать для проведения DDoS-атак. Причем зачастую ботнет-сети настолько велики, что успешная реализация DDoS-атаки не является проблемой.

Ботнет-сети также используются для рассылки различных спам-писем.

Подобные сети могут арендоваться или даже покупаться за крупные суммы денег для поднятия популярности интернет-сайтов или распространения рекламы. Помимо прочего ботнет-сеть является угрозой кражи конфиденциальной информации. Также известны случаи использования ресурсов зараженных сетей для создания криптовалюты.

Поскольку технология беспроводных сенсорных сетей еще достаточна молода, и ее развитие только набирает обороты, в ней существует ряд уязвимостей. В том числе имеющиеся уязвимости протоколов передачи данных позволяют реализовать угрозу создания ботнет-сети.

Рассмотрим некоторые виды беспроводных сенсорных сетей.

ZigBee. Отличительной особенностью ZigBee сети является то, что она может иметь не только топологию типа «звезда» или «дерево», где главным недостатком является возможность выхода из строя центрального узла, что приведет к нарушению работы всей сети в целом. ZigBee также может образовывать топологию ячеистого типа (mesh), где ее главным преимуществом является возможность самовосстановления и самоорганизация при выходе из строя одного из узлов сети [3].

Координатором является устройство, организующее всю сеть. Координатор также ответственен за выбор политики безопасности всей сети и подключение новых устройств. Также координатору известны ключи, используемые в сети.

Основной функцией роутера является передача и прием информации. Роутер имеет стационарное питание и потому может постоянно участвовать в работе сети. Датчики же в данном случае выступают в роли конечных узлов.

В ячеистой топологии каждый маршрутизатор должен быть подключен как минимум к двум другим для возможности передачи данных.

Формат пакета данных в ZigBee сети:

1) управление;

2) порядковый номер пакета;

3) адресная информация;

4) полезная нагрузка;

5) контрольная сумма.

Из преимуществ ZigBee можно назвать обеспечение высокого уровня доступности за счет наличия множества маршрутов в сети для передачи данных. Также в ZigBee применяется симметричное шифрование по алгоритму AES-128. В ZigBee ключи шифрования заносятся предварительно, что делает невозможным перехват и расшифровку информации методом прослушивания эфира, а также подмену данных. Также в ZigBee ключи могут передаваться между устройствами в открытом виде, что является крайне небезопасным.

Протокол ZigBee работает по стандарту IEEE802.15.4. ZigBee имеет несколько видов передачи данных: 1) от узла к координатору; 2) от координатора к узлу; 3) от узла к узлу.

Также стоит заметить, что все виды передачи данных могут быть как с использованием маяков для синхронизации устройств, так и без них.

Кроме того, в сети ZigBee при необходимости могут использоваться пакеты, подтверждающие передачу данных. ZigBee использует следующие виды пакетов: пакет, служащий маяком; пакет данных; пакет подтверждения получения данных; командный пакет.

6LoWPAN представляет собой одну из версий протокола IPv6 для беспроводных сенсорных сетей. У рассматриваемого протокола и протокола ZigBeeесть несколько общих черт. 6LoWPAN сеть также может быть выполнена в ячеистой топологии. В устройстве сетей, как следствие, фигурируют конечные узлы (host) и маршрутизаторы (router), отвечающие за функционирование сети [1, с. 13].

6LoWPAN сети могут быть трех типов: простые, ad-hoc и расширенные. Простая 6LoWPAN сеть отличается от ad-hoc сети наличием граничного маршрутизатора, который обеспечивает связь с интернетом, либо с внешней сетью. Расширенная 6LoWPAN сеть состоит из одной или нескольких подсетей, имеющий связь с внешней сетью посредством нескольких граничных маршрутизаторов.

Безопасность в 6LoWPAN реализована при помощи AES-128, TLS и DTLS, что является одним из преимуществ данного протокола. Как и ZigBee, 6LoWPAN работает по стандарту IEEE802.15.4. Чаще всего используется протокол UDP, поскольку в TCPимеется очень много служебной информации, что ограничивает возможность его использования на маломощных беспроводных устройствах.

В UDPотсутствуют оповещения о доставке поэтому в 6LoWPAN они организуются на протоколе прикладного уровня CoAP.

Формат пакета в 6LoWPAN сети:

- версия IP-протокола;

- тип трафика;

- метка потока;

- длина полезной нагрузки;

- следующий заголовок;

- лимит ретрансляций;

- адрес отправителя;

- адрес получателя.

Резюмируя, отметим следующее. В настоящее время беспроводные сенсорные сети — перспективное направление, развивающееся с огромной скоростью и призванное улучшить жизнь людей, облегчить и усовершенствовать трудовой процесс на предприятиях. К сожалению, в то время как беспроводные сенсорные сети только внедряются в повседневную жизнь и стараются прочно закрепиться в ней, злоумышленники активно разрабатывают новые способы извлечения выгоды из новой системы. Потому вопрос обеспечения безопасности данного направления является на сегодняшний день крайне актуальным.

Литература:

- Калачев А. 6LoWPAN — взгляд на беспроводные IP-сети от Texas Instruments // Новости электроники. — 2012. — № 1. — С. 13.

- Анализ рынка систем «умный дом» в России. [Электронный ресурс] // URL: https://marketing.rbc.ru/research/39016/. Режим доступа: свободный, дата обращения: 01.05.2019.

- Формат пакетов ZigBee. [Электронный ресурс] // URL: http://we.easyelectronics.ru/a9d/zigbee-2007-zigbee-pro-logicheskiy-format-paketa-dannyh-ot-konechnoy-tochki.html. Режим доступа: свободный, дата обращения: 01.05.2019.