В Федеральном законе № 35 «О противодействии терроризму», принятом Государственной Думой 6 марта 2006 г., определены основные понятия, относящиеся к рассматриваемой предметной области.

Основными понятиями ИТ являются:

Терроризм — насилие и воздействия на решения органов государственной власти, органов местного самоуправления или международных организаций, связанные с запугиванием населения и другими формами противоправных насильственных действий.

Терроризм совершается в политических целях, по политическим мотивам, с целью создания обстановки страха, паники среди населения или группы лиц. Это отличает терроризм от других видов действий, затрагивающих информационную безопасность.

Информация — постоянно обновляемые теоретические знания и различного рода сведения, в том числе практические навыки людей. По мнению специалистов, информация — новый ресурс, единственный продукт не убывающий, а растущий со временем. Чем больше и быстрее внедряется качественная информация в народное хозяйство и специальные приложения, тем выше жизненный уровень народа, экономический, оборонный и политический потенциал страны. Глобальная сеть Интернет соверщенствует процесс создания новой электронной, виртуальной среды обитания человечества.

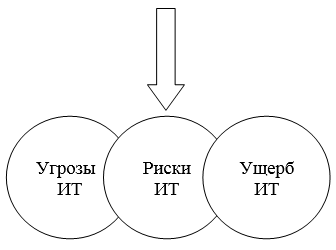

Информационный терроризм — акты,методы и практика, выражающиеся в распространении информации, противоречащей нормам и принципам международного права, а также в нарушении нормальной работы информационной инфраструктуры государства и общества, уничтожении банков и баз данных, в проникновении в информационные сети, в другом использовании возможностей информационных и коммуникационных сетей, направленные или рассчитанные на создание обстановки страха, паники среди широкой общественности, группы лиц или конкретных лиц, совершаемые в политических целях, если подобные акты, методы и практика могут повлечь смерть или причинить вред лицу или лицам, существенный ущерб имуществу, гражданский беспорядок или значительный экономический вред. Логическая и семантическая связь перечисленных понятий отражена на рис. 1

Под информационным терроризмом в подразделениях ФПС понимают преднамеренную мотивированную атаку на информацию, обрабатываемую компьютером, компьютерную систему или сети, которая создает опасность для жизни и здоровья людей или наступление других тяжких последствий, если такие действия были совершены с целью нарушения общественной безопасности, запугивания населения, провокации военного конфликта. Возникновение такой формы терроризма связано с интенсивным развитием сети Интернет и расширением количества ее пользователей. Особую озабоченность у подразделений ФПС вызывают действия злоумышленников, связанные с использованием глобальной сети Интернет. Злоумышленники под видом программ защиты распространяют вирусы, получая, таким образом, контроль над компьютерами учреждений ФПС. Используя информацию в этих системах, они применяют попытки срыва всех задач и целей, которые поставлены перед подразделениями ФПС, мешают осуществлять управляющие действия со стороны ЛПР, вызывают сбои и неполадки в системе, уничтожают имеющую, нужную информацию и др.

Рис. 1. Взаимосвязь понятий, относящихся к информационному терроризму

Основными объектами информационного терроризма в подразделениях ФПС являются Департаменты управления (пункты управления, спасательные воинские формирования, военно-учебные заведения и образовательные учреждения и др.), ФГУ, ГУ МЧС России.

Субъектами информационного терроризма, как правило, выступают хакеры, злоумышленники, отдельные группировки внутри подразделений или общественных объединений, организации, отрицающие легальные формы политической борьбы и делающие ставку на силовое давление.

В мирное время прямыми исполнителями акций информационного терроризма в России являются:

‒ иностранные спецслужбы и организации;

‒ зарубежные и определенная часть российских СМИ;

‒ отдельные элементы и группы.

Применяемые автоматизированные системы обработки информации и принятия решений на базе ИВС ФПС, позволяют принимать решения более оперативно и обоснованно, при этом обрабатывать большой объем разнородной информации, тем самым повышая качество и эффективность управленческих решений.

В соответствии с положениями Доктрины информационной безопасности Российской Федерации указанные системы и технические средства их поддержки являются наиболее уязвимыми объектами со стороны злоумышленников.

Понятие ИТ включает в себя следующие компоненты, изображённые на рис. 2.

Информационный терроризм

Рис. 2. Компоненты информационного терроризма

Рассмотрим основные обеспечения информационного терроризма подразделений МЧС России и угрозы при них. Таблица 1.

Таблица 1

Характеристики обеспечений информационного терроризма иугрозы при них

|

Угрозы |

|

|

1.Организационное обеспечение |

Угрозы, вызванные ошибками или халатностью персонала: некомпетентное использование средств защиты, ввод ошибочных данных. Угрозы преднамеренного действия: действия злоумышленников (аварии, пожары, хищение имущества, несанкционированный съём информации и т. д.) |

|

2.Техническое обеспечение |

Угрозы случайных воздействий при эксплуатации ТС: отказы и сбои аппаратуры, потеря важных данных, вывод из строя техники, утечка конфиденциальной информации из сети по каналам связи (email и т. д.) Угрозы нарушения работоспособности (отказ в обслуживании): блокировка доступа к ресурсам ТС, снижение работоспособности ТС. |

|

3.Математическое обеспечение |

Угрозы, осуществляемые с использованием стандартного пути доступа к ресурсам АС: незаконное получение паролей и др. реквизитов разграничения доступа с последующей маскировкой под зарегистрированного пользователя. Угрозы, осуществляемые с использованием скрытого нестандартного пути доступа к ресурсам АС: несанкционированный доступ к ресурсам АС путём использования недокументированных возможностей ОС. |

|

4.Программное обеспечение |

Угрозы санкционированных программно-аппаратных средств: удаление данных, отказ в работе ОС, ошибки при разработке ПО, снятие копии ПО, обеспечение доступа в ПО с непредусмотренных устройств. Угрозы несанкционированных программно-аппаратных средств: заражение компьютера вирусами с деструктивными функциями. |

|

5.Информационное обеспечение |

Угрозы независимо от активности АС: вскрытие шифров криптозащиты информации, разрушение данных и кодов, внесение трудно обнаруживаемых изменений в информационные массивы, нарушение инструкций. |

|

6.Кадровое обеспечение |

Дезинформация людей. Идеология социальных групп (нацизм). |

|

7.Юридическое обеспечение |

Нарушение прав интеллектуальной собственности. Нелегальное использование ПО. Нарушение (несоответствие требованиям) законодательства. |

|

8.Метрологическое обеспечение |

Отсутствие мероприятий для обеспечения единства, точности и достоверности измерений с помощью аппаратуры, приборов, устройств технических средств и датчиков, используемых в подразделениях ФПС. Отсутствие калибровки измерительных приборов. |

После рассмотрения угроз обеспечений информационного терроризма подразделений МЧС России необходимо выделить их риски и ущерб.

Таблица 2

Наносимый ущерб ириски информационного терроризма его обеспечений

|

Риски |

Ущерб |

|

|

ОО |

Риск атак на корпоративную сеть и систему как извне, так и изнутри системы. |

Прямой ущерб. Ошибки персонала приводят к остановке или разрушению системы. Создание слабых мест, которыми могут воспользоваться злоумышленники. Кражи и подлоги. |

|

ТО |

Риск потери или недоступности важных данных. |

Полная парализация ТС. Создание помех при доступе пользователя к сетевым ресурсам. |

|

МО |

Риск осуществления противоправных действий, не оставляя при этом своих следов. Потенциальный риск правовой ответственности за причиненный ущерб жертве атаки хакеров. |

Организация с незащищенной ЛВС становится источником атакующего трафика, нацеленного на другую компьютерную систему. |

|

ПО |

Риски проявления негативных последствий в ПО в ходе его применения и функционирования. |

Использование ресурсов атакуемого компьютера. Материальный ущерб. |

|

ИО |

Риск утечки конфиденциальной информации. |

Нарушение подлинности и целостности полученного сообщения, дальнейшее использование искаженного сообщения. |

|

КО |

Риск распространения во внешней среде угрожающей информации. |

Введение в заблуждение конкретного лица или группы лиц. Манипулирование. Усиление существующих в сознании людей выгодных манипулятору ценностей (идей, установок). |

|

ЮО |

Риск распространения авторского ПО чужими лицами. |

Экономический ущерб от нарушения прав на интеллектуальную собственность. |

|

МеО |

Риск неправильных измерений. |

Допущение ошибок при измерении с помощью аппаратуры. Принятие ошибочных решений. |

Вывод:

Последствия появления рассматриваемых случайных событий (рисков, угроз, ущерба) в ИВС подразделения ФПС могут быть следующие:

‒ дезинформация ЛПР органов управления ФПС, использующих ИВС;

‒ разглашение конфиденциальной информации ФПС, используемой в ходе решения задач подразделениями;

‒ финансовые потери, связанные с восстановлением ресурсов ИВС;

‒ ущерб, связанный с невозможностью выполнения обязательств и дезорганизации деятельности, отсюда возникает вероятность увеличения масштаба ЧС, возникновения большого материального ущерба, а также человеческих жертв и др.

Литература:

- Антюхов В. И. Системный анализ и принятие решений [Текст] / В. И. Антюхов. -СПб.: С.-Петерб. ун-т ГПС МЧС России, 2009. — 389 с.-

- Белоножкин В. И. Информационные аспекты противодействия терроризму [Текст] / В. И. Белоножкин, Г. А. Остапенко. — М.: Горячая линия — Телеком, 2011.- 109 с.

- Сердюк, В. А. Организация и технология защиты информации: обнаружение и предотвращение информационных атак в автоматизированных системах предприятий: учеб. пособие/ В. А. Сердюк. — М.: Изд. дом Гос. ун-та — Высшей школы экономики, 2011. — 572с.

- Шаньгин В. Ф. Информационная безопасность компьютерных систем и сетей [Текст] / В. Ф. Шаньгин. — М.: ИД «Форум» — ИНФРА-М, 2008.- 401 с.

- Колобов О. А., Сочнев Д. В., Шамов М. И. Информационный терроризм в современном российском обществе, 2007