Увеличение атак злоумышленников на компьютерные системы и сети подразделений ФПС требует прогнозирование атак злоумышленников сотрудниками подразделений ФПС и создание методики противодействия информационному терроризму в подразделениях ФПС.

Ключевые слова: информационный терроризм, ИВС, ФПС, формализация.

Основу методологии исследования составляет системный анализ, метод информационного моделирования, метод вероятности и энтропии. Решение задачи формализации процессов информационного терроризма ИВС в подразделениях ФПС базируется на методике противодействия информационному терроризму с использованием метода вероятности и энтропии. Оценка достоверности полученных результатов осуществляется по средствам методики адекватности.

В результате была разработана методика противодействия информационному терроризму для сотрудников ФПС, произведена оценка достоверности полученных результатов и оценка эффективности полученной методики. Таким образом, проблемные вопросы, возникающие при работе сотрудников подразделений ФПС при атаках злоумышленников, решаются благодаря разработанной автоматизированной методике.

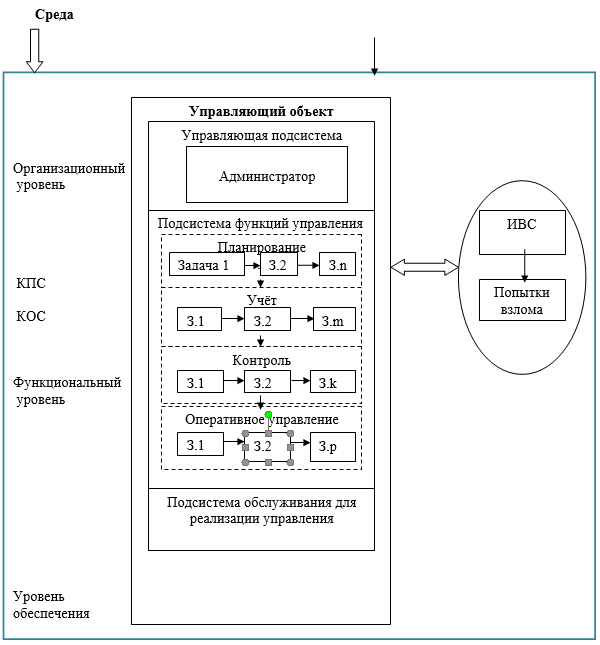

На рисунке представлена СПИТ в составе системы с управлением, содержащей три уровня представления: организационный, функциональный и уровень обеспечения. Под управлением информационным терроризмом будем понимать процесс формирования целенаправленного поведения СПИТ, а именно, выполнение возложенных на нее функций и задач. Каждая из функций разделена на задачи. Считается, что цель управления ИТ определена исходя из назначения СПИТ и может быть скорректирована лицом, принимающим решение (ЛПР).

Рис. 1. СПИТ (Система противодействия информационному терроризму)

Методика противодействия информационному терроризму вподразделениях ФПС на основе результатов формализации:

При разработке методики противодействия информационному терроризму в подразделениях ФПС, СПИТ для автоматизации процесса управления ИТ типовой ИВС подразделения ФПС, используется метод с комбинированным подходом, сочетающий качественные и количественные способы описания сложных систем. Такие способы описания обладают достоинствами:

‒ доступность — простота восприятия материала;

‒ многофакторность — учет разных факторов;

‒ универсальность — представление различных типов угроз на различные ресурсы ИВС в зависимости от уязвимостей ИВС, источников и средств реализации угроз;

‒ динамичность — обеспечение возможности добавления новых характеристик факторов, влияющих на значение уровня ИТ;

‒ формализуемость — возможность использования математического аппарата для описания процесса оценки ИТ;

‒ комплексность — привязка процесса управления ИТ к общему процессу управления подразделениями ФПС.

Использование методики противодействия информационному терроризму в подразделения ФПС позволит:

‒ увеличить возможности оперативного контроля за состоянием защищенности ресурсов ИВС подразделений ФПС;

‒ сформировать более эффективную систему защиты ресурсов ИВС подразделений ФПС;

‒ своевременно выявлять источники угроз, причины и условия, способствующие нанесению ущерба заинтересованным субъектам, создать механизм оперативного реагирования на угрозы ИВС подразделения ФПС;

‒ создать условия для минимизации и локализации (ликвидации) ущерба, который может быть нанесен неправомерными действиями физических и юридических лиц;

‒ планировать и контролировать мероприятия по обеспечению безопасности подразделений ФПС в частности ИВС подразделений, от ИТ.

Методика противодействия информационному терроризму в подразделениях ФПС включает следующие разделы:

1) описание СПИТ, с помощью которой осуществляется процесс управления ИТ;

2) графическое описание СПИТ для определения направлений переходов между элементами СПИТ;

3) теоретико-множественное описание СПИТ;

4) разработка энтропийной модели для формального представления дестабилизирующих воздействий на типовую ИВС подразделения ФПС;

5) разработка сценариев развития событий в результате влияния на типовую ИВС подразделения ФПС дестабилизирующих факторов;

6) выявление факторов, влияющих на уровень ИТ;

7) разработка математической модели оценки риска типовой ИВС подразделения ФПС на основе выделенных факторов;

8) описание процесса выбора способа обработки риска и управляющих воздействий;

9) оценка эффективности принятого решения относительно управляющих воздействий, направленных на снижение уровня ИТ или его поддержку в диапазоне допустимых значений;

10) оценка эффективности предложенной СПИТ.

Применение указанных способов описания сложной системы специального назначения — СПИТ — позволит добиться свойств доступности, многофакторности, универсальности, динамичности, формализуемости и комплексности описания процесса управления ИТ.

Методика противодействия информационному терроризму в подразделениях ФПС состоит из следующих разделов:

- Назначение. Методика противодействия информационному терроризму необходима для совершенствования способов формального описания сложных систем, вскрытия истоков информационного терроризма, механизма вызревания и реализации преступлений злоумышленников и для создания барьеров перед их воспроизводством.

- Содержание. Оно включает в себя:

1) в чьих интересах разработана методика;

2) автоматизированный способ управления ИТ (установка противодействующего ИТ продукта ЭВМ);

3) разработка концептуальной модели СПИТ;

4) выявление угроз ИВС;

5) выработка и принятие решения относительно управляющих воздействий;

6) реализация принятых решений;

7) оценка эффективности принятых решений;

8) обеспечение непрерывности процесса управления ИТ.

Основными составляющими методики являются:

- Первая составляющая методики, подготовка к использованию противодействующего ИТ продукта ЭВМ;

- Вторая составляющая методики, порядок работы ЛПР (администратора, ДЛ):

1) разработка концептуальной модели СПИТ;

2) выявление угроз ИВС;

3) оценивание ИТ (расчет значения уровня ИТ);

4) сравнительная оценка фактического значения ИТ с допустимым;

5) выбор способа обработки ИТ;

6) выработка и принятие решения относительно управляющих воздействий;

7) реализация принятых решений;

8) оценка эффективности принятого решения относительно управляющих воздействий.

9) обеспечение непрерывности процесса управления ИТ.

- Третья составляющая методики, направление дальнейших исследований.

Таким образом, предложена усовершенствованная методика противодействия информационнному терроризму в подразделениях ФПС.

Литература:

- Антюхов В. И. Системный анализ и принятие решений [Текст] / В. И. Антюхов. -СПб.: С.-Петерб. ун-т ГПС МЧС России, 2009. — 389 с.-

- Белоножкин В. И. Информационные аспекты противодействия терроризму [Текст] / В. И. Белоножкин, Г. А. Остапенко. — М.: Горячая линия — Телеком, 2011.- 109 с.

- Сердюк, В. А. Организация и технология защиты информации: обнаружение и предотвращение информационных атак в автоматизированных системах предприятий: учеб. пособие/ В. А. Сердюк. — М.: Изд. дом Гос. ун-та — Высшей школы экономики, 2011. — 572с.

- Шаньгин В. Ф. Информационная безопасность компьютерных систем и сетей [Текст] / В. Ф. Шаньгин. — М.: ИД «Форум» — ИНФРА-М, 2008.- 401 с.

- Колобов О. А., Сочнев Д. В., Шамов М. И. Информационный терроризм в современном российском обществе, 2007.