В работе рассматриваются системы с обратной связью, которые обучают шифрованию. Проектируется система с обратной связью. Представляются диаграммы прецедентов, классов и схема базы данных системы.

Ключевые слова: автоматизированная обучающая система, шифрование, обучение, система с обратной связью.

В настоящее время в процесс обучения активно внедряются программные технологии на базе персональных компьютеров, применяемые для передачи учащемуся учебного материала и контроля степени его усвоения. При этом на рынке программных продуктов за последнее десятилетие появилось достаточно большое количество обучающих систем, в том числе и автоматизированных обучающих систем [1] (АОС), которые охватывают различные предметные области, и призваны решать задачи обучения на различных этапах жизни человека — от начальных классов средней школы до процесса обучения в высших учебных заведениях.

Каждая АОС имеет определенную структуру на основе группы элементов с указанием связей между ними и дающее представление о системе в целом. Поэтому структура системы может быть охарактеризована по имеющимся в ней типам связей.

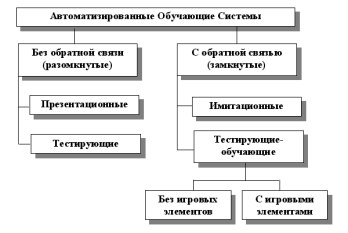

Каждая обучающая система имеет четко выраженную структуру, и эти системы можно классифицировать следующим образом (рис.1):

Рис. 1. Классификация структурного построения АОС

Наиболее широкими функциональными возможностями и высокой эффективностью в учебном процессе обладают АОС, где организована обратная связь между учащимся и обучающей системой.

В работе рассматриваются системы с обратной связью, которые обучают шифрованию. Например, учебная программа, разработанная Вологодским государственным педагогическим институтом [2], недостатком которой является отсутствие оценивания знаний учащегося. В данной работе рассматривается проектирование системы, которая будет не только обучать, но и оценивать знания. Обратная связь разрабатываемой системы заключается в том, что система выдает задание, студент возвращает ответ, который система проверяет и выставляет оценку. Данная система относится к тестирующей автоматизированной обучающей системе без игровых моментов.

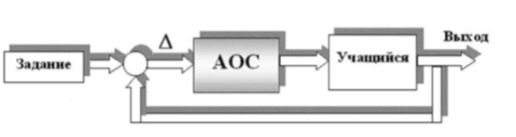

Рассмотрим обобщенный принцип функционирования системы «АОС-учащийся». Процесс взаимодействия учащегося с АОС может быть представлен в виде системы с внешней обратной связью, где АОС направлена на повышение уровня знаний пользователя, и тем самым уменьшение количество ошибок им совершаемых. Звеном прямого канала регулирования здесь выступает АОС, объектом регулирования — «Учащийся». Генерация воздействий на учащегося со стороны АОС строится в соответствии со знаниями учащегося на основе накопленного им ранее опыта и входным заданием, а также в зависимости от принятых в программном обеспечении критериев достоверности оценки знаний обучаемого. В зависимости от характера воздействия со стороны АОС учащийся принимает определенное, достоверное с его точки зрения, решение, доказывающее, по его мнению, факт усвоения им поданного материала, и генерирует его на вход компьютера.

Если пренебречь дискретностью, очевидной для системы «АОС-учащийся», и рассматривать ее в виде некоторой линейной системы (рис.2), то реакция учащегося на воздействия со стороны АОС можно рассматривать в виде некоторой функции уровня количества ошибок в зависимости от предъявляемого задания. Задание, здесь совокупность задач, которые должен решить пользователь. Вид этой функции зависит от индивидуальных свойств обучаемого и программного обеспечения.

Рис. 2. Обобщенная структурная схема замкнутой системы «АОС — учащийся»

Самым сложным процессом в рассматриваемой модели является выявление критерия ∆ степени достоверности усвоения учащимся полученной информации и исключения фактора случайности, когда АОС делает ошибочный вывод о правильном усвоении учащимся предложенного материала.

В данной работе проектируется система, которая обучает шифрованию методами Цезаря и Тритемиуса. Требованиями к разрабатываемой системе являются:

1) подключения к базе данных с вариантами текстов для шифрования;

2) реализация методов Цезаря и Тритемиуса для обучения шифрованию;

3) интуитивно понятный интерфейс для пользователя;

4) разработка критерия оценивания студента.

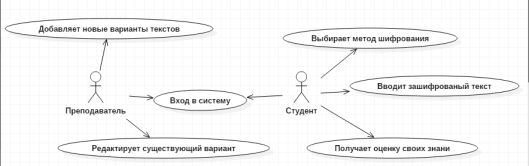

На этапе проектирования необходимо составить диаграмму прецедентов, диаграмму классов и схему базы данных. На рис.3 представлена диаграмма классов, которая имеет два пользователя:

Преподаватель имеет возможность:

‒ войти в систему;

‒ добавить новые варианты текстов;

‒ редактировать уже существующий вариант.

Студент имеет возможность:

‒ войти в систему;

‒ выбрать метод шифрования;

‒ ввести зашифрованный текст исходя из метода шифрования;

‒ получить оценку своих знаний.

Рис. 3. Диаграмма прецедентов

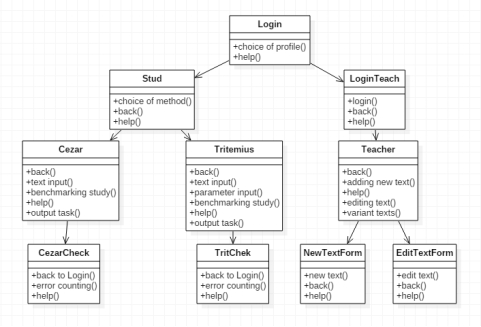

Диаграмма классов (рис.4) показывает основные классы обучающей системы и их методы.

Рис. 4. Диаграмма классов системы

Класс Login содержит в себе 2 метода: «choice of profile», который содержит в себе 2 кнопки, позволяющие выбрать один из профилей и перейти на соответствующее окно системы; «help», который вызывает окно справки, так же этот метод содержится во всех классах и выполняет аналогичную функцию.

Класс Stud один из профилей системы, который содержит в себе 3 метода: «choice of method» — содержит в себе 2 кнопки, позволяющие выбрать один из методов шифрования и перейти на соответствующее окно системы; «back» — содержит кнопку «Назад», которая позволяет вернуться на предыдущее окно системы; «help».

Класс Cezar один из методов шифрования системы, который содержит в себе такие методы, как: «output task» — содержит в себе кнопку «Задание», при нажатии на которую системы генерирует текст варианта из базы данных и выводит в текстовое поле «Исходный текст»; «text input» — содержит в себе текстовое поле для ввода зашифрованного текста; «benchmarking study» — позволяет системе самой зашифровать исходный текст выбранным пользователем методом шифрования и сравнить с введенным пользователем текстом, подсчитать количество несоответствий; «back» — содержит кнопку «Назад», которая позволяет вернуться на предыдущее окно системы; «help».

Класс CezarCheck — окно результатов шифрования, который содержит в себе 3 метода: «error counting» — выводит количество ошибок, совершенных пользователем, так же в соответствии с количеством этих ошибок выводит оценку; «back to Login» — содержит кнопку «В начало», которая возвращает на начальную страницу системы; «help».

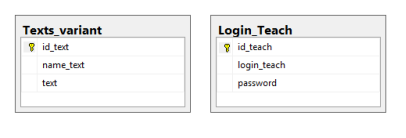

Схема БД системы представлена на рис.5.

Рис. 5. Схема базы данных системы

На рисунке показаны две таблицы, которые не связаны между собой. На данном этапе разработки системы не требуется взаимосвязанные таблицы.

Первая таблица предназначена для хранения текстов варианта. Вторая таблица предназначена для хранения логинов и паролей от профилей преподавателей.

Таким образом, спроектирована система с обратной связью, которая обучает шифрованию и проверяет знания учащегося. Разработаны диаграммы классов, прецедентов и схема базы данных.

Литература:

- Аванский, С. М. Методология формирования профессиональных навыков в интеллектуальной компьютерной системе обучения с внешним объектом изучения / С. М. Аванский, С. В. Щербакова // Известия высших учебных заведений. Поволжский регион. Технические науки. — 2009. — № 1 (9). — С. 48–54.

- Ефимов, С. С. Методы шифрования и дешифрования данных в системе автоматизированного контроля знаний по разделу «Криптография» курса «Информационная Безопасность» / С. С. Ефимов, О. С. Ефимова // Омский научный вестник. — 2003. — № 2 (23). — С. 124–129.