В статье рассматривается метод обеспечения информационной безопасности, основанный на двухфакторной аутентификации пользователя, используя графические пароли с водяными знаками.

Ключевые слова: двухфакторная аутентификация, графические пароли, информационная безопасность, стеганография, цифровые водяные знаки, одноразовые пароли.

В настоящее время существует большое количество проблем в сфере информационной безопасности, по этой причине ведущие компании, такие как Schlumberger, PwC, Росатом, Газпром, ВТБ24, Сбербанк и др. устраивают соревнования по поиску прикладных решений для своего бизнеса посредствам проведения соревнований по информационной безопасности среди молодого поколения. Одной из проблем является проблема авторизации пользователя, его аутентификации, получения технической возможности контроля передаваемой информации, защита от проникновения со стороны, идентификация одновременного использования персонального входа и выхода в систему, юридические ограничения такой системы, так как в большинстве случаев юридические ограничения играют решающую роль в выборе системы безопасности.

Если анализировать проблематику аутентификации и авторизации, то в настоящее время существует главная угроза информационной безопасности в большей степени от самих сотрудников компании, которые становятся по своей или по чужой воле инсайдерами, помимо внешних угроз со стороны конкурентов, злоумышленников и просто любознательных программистов, пробующих пентестинг.

Одним из вероятных выходов из ситуации, когда надо решить вопрос авторизации со стороны входа в систему не только с персонального компьютера, но и с гаджета, является использование графических паролей с водяными знаками при двухфакторной аутентификации.

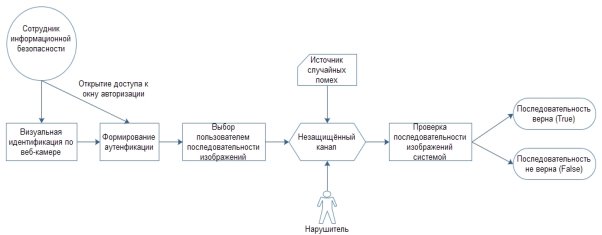

Двухфакторной аутентификацией является способом идентифицировать пользователя системы используя запрос данных двух разных типов [2]. Такого рода двухслойность способна обеспечить эффективность при защите пользовательского аккаунта от внешнего проникновения в систему (Рис.1). В настоящем примере рассматриваются такие факторы как:

‒ Визуальный (при помощи веб-камеры). Аутентификация и контроль индивидуального входа в систему контролируется сотрудником информационной безопасности по веб-камере, одноразовыми паролями входа в систему и обеспечением цифровыми водяных знаков;

‒ Графический пароль с водяными знаками.

Рис. 1. Модель системы двухфакторной аутентификации

Решение проблематики использования паролей лежит во встраивании в графические файлы псевдослучайных символов, которые вырабатываются встроенным генератором псевдослучайных последовательностей. Пароли в таких системах считаются одноразовыми. То есть после каждой успешной авторизации автоматически меняется последовательность символов водяных знаков, используемых в качестве паролей.

Система предоставляет пользователю выбор последовательности графических изображений. Далее система накладывает водяной знак W. После выбора пользователем последовательности графических объектов для своей аутентификации система передает ее по каналу связи. Конструкция формирования водяного знака А представляется как:

![]()

где F — зависимая функция;

I — контейнер (графическое изображение);

W — водяной знак.

Формирователь сообщений используя водяной знак А, производит встраивание при помощи функции Z в графическом контейнере, с конфиденциальным ключом К:

![]()

где ![]() — зависимая функция;

— зависимая функция;

А — вариация конструкций водяного знака;

I — контейнер;

К — секретный ключ.

После того как пользователь произвёл выбор группы графических изображений, результат отправляется по информационному каналу связи.

Процедура оценки водяного знака ![]() можно описать по алгоритму:

можно описать по алгоритму:

![]()

где G — зависимая функция;

Y — подверженное модификации сообщение;

W — водяной знак;

К — ключ.

Проверка на подлинность имеет два возможных исхода [3,с.53]:

-

— подлинность верна (значение true);

— подлинность верна (значение true);

-

— подлинность не верна (значение false).

— подлинность не верна (значение false).

Стоит отметить что водяной знак, который внедрятся на графическое изображение должен соответствовать таким критериям как:

‒ Скрытность (искажения должны быть сведены к минимуму в отношении оригинала);

‒ Робастность (устойчивость к разнообразным внешним характерным изменениям) [4, с.20].

С позиции менеджмента информационной безопасности, необходимо предусмотрительно предупредить сотрудников компании о том, что в начале идентификации они будут видны в веб-камеру, а потому необходимо согласие сотрудников на данную аутентификацию в письменном виде [1].

Программная реализация графических паролей с водяными знаками при двухфакторной аутентификации пользователя может быть выполнена с использованием среды программирования языков программирования С и С++.

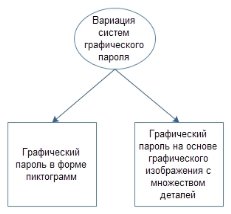

Рис. 2. Выбор модели графического пароля

Графический пароль может принимать одну из вариаций: как в форме пиктограмм, и также на основе графического изображения, имеющего разнообразное множество деталей (Рис.2).

Несанкционированный доступ к важной информации наносит, в большинстве случаев, непоправимый ущерб организации, на которую проводиться атака. Главный вопрос заключается в общей причинно-следственной связи, которая повлекла за собой возможность проникновения извне.

С позиции стандарта ISO 27001 метод имеет право на существование, потому как указан немаловажный момент её контроля с позиции сотрудника службы безопасности, который аутентифицирует пользователя через веб-камеру и предоставляет доступ к окну авторизации, будь то гаджет или персональный компьютер. Пароли являются единоразовыми, пользователь их выбирает сам. Если рассматривать аналоги, которые могли бы быть полезными для решения поставленных задач, то можно упомянуть о SIEM-системах. Однако такие системы с позиции юриспруденции довольно опасны имея в себе моменты нарушения личных прав и свобод.

Рассматривая вопрос о целесообразности введения метода графических паролей с водяными знаками при двухфакторной аутентификации пользователя следует учесть немаловажный аспект рабочих мест сотрудников компании, когда пароли от пользовательских аккаунтов приклеиваются стикерами к монитору компьютера и видны любому посетителю. Потому обращая внимание уже на такое наблюдение необходимо вводить одноразовые графические пароли, которые любой взрослый человек в состоянии сохранять в памяти.

Использование цифровых водяных знаков в системах графических паролей показывает, что атаки на данные системы более сложные в реализации и совершенно отличаются от атак на привычные и часто используемые символьные системы. Следовательно, системы графического пароля с использованием цифровых водяных знаков имеют ряд преимуществ, таких как увеличение стойкости систем идентификации/аутентификации к взломам злоумышленниками, быстрое запоминание пароля пользователем, а также уменьшение времени авторизации в системах разграничения доступа. Также стеганографические методы обеспечения информационной безопасности относительно экономичны. Наибольшую важность имеет подготовка персонала к философии информационной безопасности, недопущению инсайдеров, внедрение ISO 27001.

Литература:

1. Визуальная безопасность графических паролей // ОКБ САПР. URL: http://www.okbsapr.ru/krasavin_2015_1.html (дата обращения: 3.01.2018).

2. Двухфакторная аутентификация: что это и зачем оно нужно? // Блог Лаборатории Касперского. URL: https://www.kaspersky.ru/blog/what_is_two_factor_authenticatio/4272/ (дата обращения: 3.01.2018).

3. Шокарев А. В. Применение цифровых водяных знаков для разработки систем графического пароля // Известия Томского политехнического университета. — Томск: 2014. — С. 49–57.

4. Цзян Ван. Исследование устойчивости цифровых водяных знаков-логотипов, внедряемых в статистические изображения: автореф. СПб, 2010. 20 с.