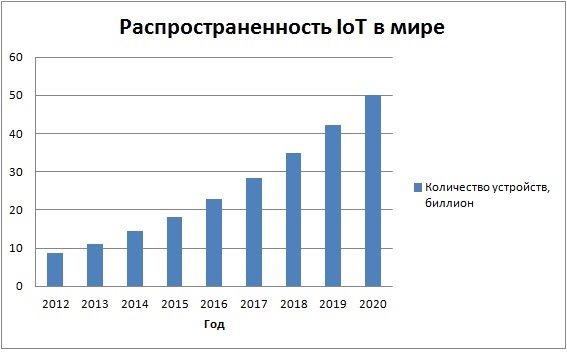

По данным статистики на 2016 год распространенность интернет вещей (IoT) составила 22,9 биллиона устройств по всему мира, а к 2020 году составит 50,1 биллиона устройств (рис 1) [1].

Рис. 1. Статистика распространенность интернет вещей в мире

В связи со стремительным ростом интереса к IoT возникает логичный вопрос об их безопасности. Ведь чем больше однотипных устройств, тем вероятнее возможность, что злоумышленники смогут воспользоваться типовыми уязвимостями, присущими IoT.

В данной статье рассмотрены основные угрозы безопасности, атаки и уязвимости характерные для IoT.

Прежде чем решать угрозы безопасности, сначала необходимо идентифицировать системные компоненты (компоненты системы), составляющие IoT. Важно порводить инвентаризацию активов, включая все компоненты IoT, устройства и услуги.

Актив — это экономический ресурс, ценный и чувствительный объект, принадлежащий организации. Основными активами любой системы IoT являются системное оборудование (включая здания, оборудование и т. Д.), программное обеспечение, услуги и данные, предлагаемые службами [2].

Уязвимости

Уязвимости — это слабые места в системе или ее конструкции, которые позволяют злоумышленнику выполнять команды, получать несанкционированный доступ к данным и/или проводить атаки на отказ в обслуживании [3]. Уязвимости можно обнаружить в различных областях систем IoT. В частности, это могут быть недостатки аппаратного или программного обеспечения системы, недостатки политик и процедур, используемых в системах и недостатки самих пользователей системы [4].

Системы IoT основаны на двух основных компонентах; система аппаратного и системы программного обеспечения, и оба имеют довольно часто конструктивные недостатки. Уязвимости оборудования очень сложно идентифицировать, их также сложно исправить. Уязвимости программного обеспечения можно обнаружить в операционных системах, прикладном программном обеспечении и управляющем программном обеспечении, таких как коммуникационные протоколы и устройства. Существует ряд факторов, которые приводят к недостаткам в разработке программного обеспечения, включая человеческий фактор и сложность программного обеспечения. Техническая уязвимость обычно возникает из-за человеческих слабостей. Является результатом непонимания требований, начиная с запуска проекта без плана, плохой связи между разработчиками и пользователями, нехваткой ресурсов, навыков и знаний, и заканчивая отсутствием управления и контроля над системой [7].

Воздействие

Воздействие — это проблема или ошибка в конфигурации системы, которая позволяет злоумышленнику осуществлять деятельность по сбору информации. Одной из наиболее сложных проблем в IoT является устойчивость к воздействию физических атак. В большинстве приложений IoT устройства могут быть оставлены без присмотра и, вероятно, будут размещены в месте легкодоступном для злоумышленников. Такое воздействие повышает вероятность того, что злоумышленник может захватить устройство, извлечь криптографические секреты, изменить их программную часть или заменить их вредоносным устройством под контролем злоумышленника [8].

Угрозы

Угроза — это действие, которое использует слабости безопасности в системе и оказывает на нее негативное влияние. Угрозы могут исходить от двух основных источников: антропогенные и естественные. Естественные угрозы, такие как землетрясения, ураганы, наводнения и пожары, могут нанести серьезный ущерб компьютерным системам. Мало средств защиты от стихийных бедствий, и никто не может предотвратить их. Планы аварийного восстановления, такие как резервное копирование и планы на случай непредвиденных обстоятельств, являются наилучшими подходами к защищенным системам от естественных угроз. Антропогенными угрозами являются те, которые вызывают люди, такие как злонамеренные угрозы, состоящие из внутренних (кто-то имеет санкционированный доступ) или внешних угроз [9] (физических лиц или организаций, работающих за пределами сети), стремящихся навредить и нарушить работу системы. Антропогенные угрозы подразделяются на следующие категории:

‒ Неструктурированные угрозы, состоящие в основном из неопытных лиц, использующих легко доступные инструменты взлома.

‒ Структурированные угрозы, когда злоумышленник знает уязвимости системы и может понять, предвидеть реакцию системы на используемые коды и скрипты. Примером структурированной угрозы является Advanced Persistent Threats (APT). APT — это сложная сетевая атака, нацеленная на добычу ценной информации в корпоративных и иных сетях для кражи данных [2].

По мере того, как все большее число IoT устройств развивается повсеместно увеличивается и количество угроз безопасности, что негативно влияет на владельцев IoT-устройств. К сожалению, новые IoT поставляются уже с новым набором угроз безопасности. Растет понимание того, что новое поколение смартфонов, компьютеров и других устройств может поставляться с вредоносными программами и уязвимо для атак напрямую от производителя.

Атаки

Атаки — это действия, направленные на нанесение вреда системе или нарушение нормальной работы путем использования уязвимостей с использованием различных методов и инструментов. Злоумышленники запускают атаки для достижения поставленных целей, или для личного удовлетворения, или вознаграждения. Усилия, что были потрачены злоумышленником для достижения цели, выраженные с точки зрения их опыта, ресурсов и мотивации называются стоимостью атаки [4].

Сама атака может иметь множество форм, включая активные сетевые атаки для мониторинга незашифрованного трафика в поисках конфиденциальной информации; пассивные атаки, такие как мониторинг незащищенных сетевых коммуникаций для расшифровки слабо зашифрованного трафика и получения информации аутентификации; ближние атаки; использование инсайдеров и т. Д. Наиболее распространенными типы кибер-атаками являются:

- Физические атаки: этот вид атак нарушает работу аппаратных компонентов. Из-за автоматизированного и распределенного характера IoT большинство устройств обычно работают в наружных средах, которые очень подвержены физическим атакам.

- Разведывательные атаки — несанкционированное обнаружение и отображение систем, служб или уязвимостей. Примерами таких разведывательных атак являются сканирование сетевых портов, анализ пакетов, анализ трафика и отправка запросов об информации о IP-адресе.

- Отказ в обслуживании (DoS): этот вид атаки является попыткой сделать машину или сетевой ресурс недоступными для его предполагаемых пользователей. Из-за низких возможностей памяти и ограниченных вычислительных ресурсов большинство устройств в IoT уязвимы для атак на восстановление ресурсов.

- Атаки на получение доступа — неавторизованные лица получают доступ к сетям или устройствам, к которым у них нет прав доступа. Существует два типа атак доступа: первый — это физический доступ, посредством которого злоумышленник может получить доступ к физическому устройству. Второй — это удаленный доступ, который выполняется для IP — подключенных устройств.

- Атаки на неприкосновенность частной жизни: защита конфиденциальности в IoT становится все более сложной задачей из-за больших объемов информации, легко доступных через механизмы удаленного доступа. Наиболее распространенными атаками на конфиденциальность пользователей являются:

‒ Интеллектуальный анализ данных: позволяет злоумышленникам обнаружить информацию, которая не предполагается в некоторых базах данных.

‒ Кибер-шпионаж: использование методов взлома и вредоносного программного обеспечения для шпионажа или получения секретной информации отдельных лиц или организаций

‒ Подслушивание: прослушивание беседы между двумя сторонами.

‒ Отслеживание: движения пользователей могут отслеживаться с помощью уникального идентификационного номера устройства (UID). Отслеживание местоположения пользователей облегчает их идентификацию в ситуациях, когда они хотят остаться анонимными.

‒ Атаки на основе пароля: попытки злоумышленников продублировать действительный пароль пользователя. Эта попытка может быть сделана двумя различными способами: 1) атака по словарю — попытка возможных комбинаций букв и цифр для угадывания пользовательских паролей; 2) атаки с использованием грубой силы — использование инструментов взлома для проверки всех возможных комбинаций паролей для выявления нужных паролей.

- Кибер-преступления: Интернет и смарт-объекты используются получения материальной выгоды, например, хищения интеллектуальной собственности, кражи личных данных, кражи бренда и мошенничества [9].

- Атаки диспетчерского управления и сбора данных (SCADA): Как и любые другие системы TCP / IP, SCADA уязвима для многих кибер-атак [7]. Систему можно атаковать любым из следующих способов:

‒ Использование отказа в обслуживании для прекращения работы системы;

‒ Использование троянов или вирусов для управления системой.

Безопасность IoT носит индивидуальный характер для каждого типа устройств, хоть и имеет общие черты. Не следует забывать, что атаки постоянно развиваются и модифицируются, из-за чего появляются все более новые угрозы даже к существующим (неизменным) уязвимостям.

Литература:

- Internet of Things (IoT): number of connected devices worldwide from 2012 to 2020 (in billions) // Statista URL: https://www.statista.com/statistics/471264/iot-number-of-connected-devices-worldwide/ (дата обращения: 26.03.2017).

- O. Vermesan, P. Friess, P. Guillemin, S. Gusmeroli, H. Sundmaeker, A. Bassi, I. S. Jubert, M. Mazura, M. Harrison, M. Eisenhaueret al. “Internet of things strategic research roadmap,” Internet of Things-Global Technological and Societal Trends, С. 9–52, 2011

- Никишова А. В. Интеллектуальная система обнаружения атак на основе многоагентного подхода // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность.. — 2011. — № 5. — С. 35–37.

- D. Watts, “Security and vulnerability in electric power systems,” in 35th North American power symposium, vol. 2, 2003, С. 559–566.

- D. L. Pipkin, Information security. Prentice Hall PTR, 2000.

- E. Bertino, L. D. Martino, F. Paci, and A. C. Squicciarini, “Web services threats, vulnerabilities, and countermeasures,” in Security for Web Services and Service-Oriented Architectures. Springer, 2010, С. 25–44.

- J. M. Kizza, Guide to Computer Network Security. Springer, 2013.

- D. G. Padmavathi, M. Shanmugapriyaet al., “A survey of attacks, security mechanisms and challenges in wireless sensor networks,” arXivpreprint arXiv:0909.0576, 2009.

- H. G. Brauch, “Concepts of security threats, challenges, vulnerabilities and risks,” in Coping with Global Environmental Change, Disasters and Security. Springer, 2011, С. 61–106.