Пропасть между угрозами информационной безопасности и тем, что делается для защиты от них, становится все шире. Специалист по защите информации разрабатывает и реализует ряд стратегий по защите ИС, однако оценка эффективности этих стратегий является насущной и острой проблемой [1, с. 87]. Актуальность этой темы объясняется тем, что разрабатываемая программа поможет специалисту ИБ подобрать наиболее оптимальный WAF для своей ИС.

При рассмотрении автоматизированной системы механизмом исследования является разработка формальной или теоретико-множественной модели подбора наиболее оптимального WAF [2, с. 152].

Необходимо рассмотреть следующие множества:

-

Множество вопросов Q =

, где

, где  ,…,

,…, – требуемые вопросы администратору;

– требуемые вопросы администратору;

-

Множество ответов

=

=  , где

, где  – множество ответов на

– множество ответов на  -вопрос множества Q;

-вопрос множества Q;

-

Множество критериев C = {

}, где

}, где  совокупность критериев.

совокупность критериев.

-

Матрица соответствия вопросов и критериев

, где

, где

-

Множество WAF – S = {

}.

}.

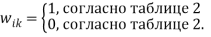

Матрица соответствия ![]() , где где

, где где ![]()

Для выработки наиболее рационального WAF под заданные требования необходимо получить ответы на заданные вопросы.

Таблица 1

Вопросы для подбора WAF

|

№п/п |

Вопрос, относящийся ккомпонентам WAF |

|

1 |

Веб-ресурс содержит статические или динамические страницы |

|

2 |

Содержит ли веб-ресурс поля аутентификации? |

|

3 |

Содержит ли веб-ресурс поля комментариев? |

|

4 |

Информация на веб-ресурсе имеет различные уровни конфиденциальности? |

|

5 |

Возможно ли загрузка файлов на веб-ресурс? |

|

6 |

Высоконагруженный сервер? |

|

7 |

Пользователи получают преимущественно одни и те же Web-ресурсы? |

|

8 |

Содержатся ли конфиденциальные данные на сервере? |

|

9 |

Требуется ли шифровать сетевой трафик с клиентом? |

|

10 |

Веб-ресурс содержит множество динамических страниц в нескольких тематических разделах? |

|

11 |

Сайт построен на XHTML? |

|

12 |

Внедряется ли н веб-ресурс новый функционал? |

|

13 |

Содержит ли веб-ресурс другие сетевые службы? |

|

14 |

Существует групп доверенных IP-адресов клиентов |

Для определения элементов из множества C и S (их совокупность будет являться результирующим множеством), необходима информация по результатам ответов на вопросы, то есть каждый ответ на вопрос является условием для выбора элемента из множества C и S.

Таблица 2

Соответствие вопросов икритериев

|

|

Критерии | |||||||

|

№ вопроса |

Dlp-модуль |

антивирус |

Proxy |

Ids/ips |

Сканер уязвимостей |

Межсетевой экран |

Криптографическая защита |

Балансировка нагрузок |

|

1 |

– |

– |

+ |

– |

+ |

– |

– |

+ |

|

2 |

– |

– |

+ |

+ |

– |

– |

– |

– |

|

3 |

– |

– |

– |

– |

+ |

– |

– |

– |

|

4 |

+ |

– |

– |

– |

– |

– |

– |

– |

|

5 |

– |

+ |

– |

– |

– |

– |

– |

– |

|

6 |

– |

– |

– |

– |

– |

– |

– |

+ |

|

7 |

– |

– |

– |

– |

– |

– |

– |

+ |

|

8 |

– |

– |

– |

– |

– |

– |

+ |

– |

|

9 |

– |

– |

– |

– |

– |

– |

+ |

– |

|

10 |

– |

– |

+ |

– |

– |

– |

– |

– |

|

11 |

- |

– |

– |

+ |

– |

– |

– |

– |

|

12 |

– |

+ |

+ |

– |

+ |

– |

– |

+ |

|

13 |

+ |

+ |

– |

+ |

– |

+ |

– |

– |

|

14 |

– |

– |

– |

– |

– |

+ |

– |

– |

Модель подбора WAF строится по следующему плану.

-

Строится подмножество выбранных для сравнения критериев

. Данное множество строится с таблицей 2 соответствия вопросов и критериев

. Данное множество строится с таблицей 2 соответствия вопросов и критериев  где i – вопрос, j – критерии. Если ответ k на вопрос i утвердительный

где i – вопрос, j – критерии. Если ответ k на вопрос i утвердительный  , то мы учитываем данный критерий.

, то мы учитываем данный критерий.

-

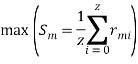

Определяется наилучший WAF как среднеарифметическое значений таблицы сравнений WAF по выбранным критериям

, Лучший WAF определяется как

, Лучший WAF определяется как  для каждого WAF, где критерии определяются из подмножества

для каждого WAF, где критерии определяются из подмножества  ,

,  - мощность множества

- мощность множества  , m – текущий WAF из множества S.

, m – текущий WAF из множества S.

Разработка архитектуры программного комплекса.

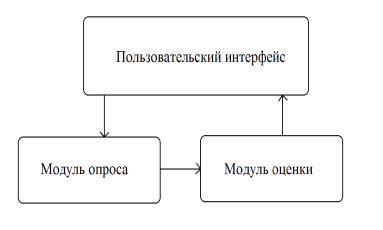

Архитектура программного средства для автоматизации выбора наиболее рационального WAF представлена на рисунке 3 и состоит из 3 модулей:

− Модуль опроса. Отвечает за проведение опроса и регистрацию выбранных пользователем ответов.

− Модуль оценки — проводит анализ полученных данных в виде ответов, оценивает WAF и подбирает наиболее подходящий WAF.

− Пользовательский интерфейс. Отображает подобранный WAF.

Рис. 1. Архитектура программы

Разработка алгоритмов подбора наиболее рационального WAF.

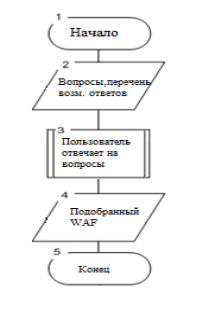

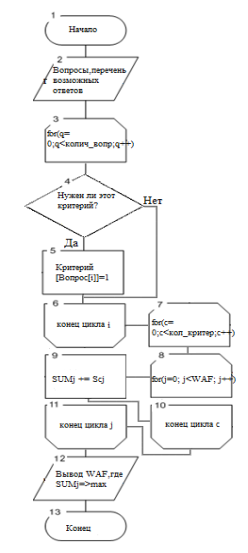

Общий алгоритм программного средства представляет собой блок-схему, для построения которой были использованы такие блоки, как начало, данные, заранее определенный процесс, решение, конец. Блок-схема изображена на рисунке 2.

Рис. 2. Общий алгоритм программного средства

Краткое описание общего алгоритма программного средства, блок-схема которого представлена на рисунке 3.

− Шаг 1. Загружаются вопросы и перечень возможных критериев (блок 2);

− Шаг 2. Пользователь отвечает на вопросы (заранее определенный процесс (блок 3));

− Шаг 3. Производится вывод подобранного WAF (блок 4);

Краткое описание алгоритма подбора WAF, блок-схема которого представлена на рисунке 3.

Рис. 3. Алгоритм подбора WAF

− Шаг 1. (блок 2) На вход передаются вопросы, и перечень возможных ответов.

− Шаг 2. (блок 3) Начало цикла (блок 3): для всех вопросов.

− Шаг 3. (блок 4) проверка условия «Нужен ли этот критерий». Если на вопрос отвечаем положительно, то это означает, что в WAF должны присутствовать определенные компоненты.

− Шаг 4. (блок 5). Конец цикла «количество вопросов».

− Шаг 5. (блок 7) Начало цикла (блок 3.5): для всех критериев.

− Шаг 6. (блок 8) Начало цикла, все WAF.

− Шаг 7. (блок 9) Процесс, определяется скольким критериям будет отвечать WAF.

− Шаг 8. (блок 10) Конец цикла «количество критериев».

− Шаг 9. (блок 11) Конец цикла «WAF».

− Шаг 10. (блок 12). Вывод WAF, который больше всего удовлетворяет условиям.

Литература:

- Цыбулин А. М. Исследование противоборства службы безопасности и злоумышленников на многоагентной модели // Вестник Волгоградского государственного университета. Серия 10: Инновационная деятельность. Выпуск № 5 В.: Изд-во ВолГУ, 2008, стр. 86–88.

- Никишова А.В., Чурилина А. Е. Программный комплекс обнаружения атак на основе анализа данных реестра // Вестник ВолГУ. Серия 10. Инновационная деятельность. Выпуск 6. 2012 г. В.: Изд-во ВолГУ, 2012, стр. 152–155.