Рассмотрены основные атаки man in the middle. Описаны особенности их реализации и разработаны блок-схемы алгоритмов их проведения. Выделены основные последствия проведения MITM-атак.

Ключевые слова: man in the middle, безопасность сети, ARP-spoofing, подмена DHCP-сервера, двойник точки доступа

Условием существования и ведения успешной экономической деятельности для любой организации является обеспечение безопасности и непрерывности бизнеса, что невозможно без поддержания постоянной безопасности информации, с которой оперирует данная организация, ее партнеры и клиенты [1]. Безопасность информации подразумевает обеспечение её доступности, целостности и конфиденциальности. Атаки man in the middle нарушают все эти три условия, поэтому при поддержании безопасности информации, необходимо обеспечить защиту от данного вида атак. [2]

На данный момент самыми популярными атаками man in the middle являются:

- создание двойника выходной точки;

- ARP-spoofing;

- подмена DHCP-сервера.

Атака посредством создания двойника выходной точки основана на том, что при переподключении к Wi-Fi сети учитывается только SSID и пароль точки доступа, тем самым злоумышленник, подделав точку доступа, может получить доступ к каналу передачи данных. Блок-схема алгоритма атаки посредством создания двойника выходной точки представлена на рисунке 1. [3]

Рис. 1. Блок-схема алгоритма создания двойника выходной точки

На первом шаге злоумышленник создает копию точки доступа использующейся в сети, с указанием того же SSID и пароля. Потом производится DoS-атака на точку доступа таким образом, чтобы у клиентов точки доступа произошел разрыв соединения. В момент провисания точки доступа запускается двойник, клиенты используя только SSID и пароль считают двойника реальной точкой доступа и подключаются к нему. Таким образом получается, что весь трафик будет проходить через подконтрольную злоумышленником точку доступа.

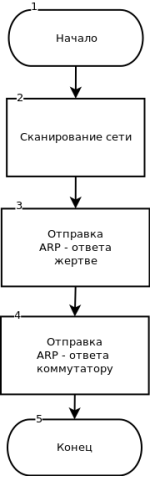

Атака ARP-spoofing основана на том, что протокол ARP не проверяет подлинности ARP-запросов и ARP-ответов, таким образом сетевое оборудование будет обрабатывать ARP-ответ даже без запроса. Блок схема ARP-spoofing представлена на рисунке 2. [4]

Рис. 2. Блок-схема алгоритма проведения атаки ARP — spoofing

При проведении атаки ARP-spoofing злоумышленнику необходимо знать IP-адрес жертвы, на который он будет отсылать ARP-ответ, для этого производится сканирование сети. Идентифицировать жертву можно по различным признакам, например: используемая операционная система, используемы службы и т. д. После идентификации жертвы и получения ее IP-адреса злоумышленник посылает жертве и коммутатору ARP-ответ в котором указаны MAC-адрес злоумышленника и IP-адреса жертвы для коммутатора и коммутатора для жертвы. В итоге коммутатор и жертва записывают в свою ARP — таблицу MAC — адрес злоумышленника ассоциируя его с IP-адресом жертвы и коммутатора соответственно. Таким образом весь сетевой трафик начинает проходить через злоумышленника, так как жертва считает его коммутатором, а коммутатор жертвой.

Атака посредством подмены DHCP-сервера основана на том, что у клиента нет возможности аутентифицировать DHCP-сервер. Блок-схема подмены DHCP сервера представлена на рисунке 3.

Рис. 3. Блок-схема алгоритма атаки подмены DHCP-сервера

При подключении к сети терминал не имеющий IP-адреса отправляется широковещательный DHCP — запрос с целью выяснить DHCP-сервер и получить у него IP-адрес и параметры сети. Если в сети несколько DHCP-серверов терминал выбирает за легальный тот, который первым ответит на запрос. Таким образом атака подмены DHCP-сервера осуществляется следующим образом. Злоумышленник создает свой DHCP-сервер, подключает его к сети, в которой расположена жертва, и осуществляет DoS — атаку на легальный DHCP-сервер, чтобы гарантировать, что его ответ дойдет до жертвы быстрее. После злоумышленник ждет пока у жертвы закончится срок аренды IP-адреса. Как только это происходит жертва пытается связаться с известным ей DHCP-сервером. Из-за того что он не доступен, жертва вынуждена повторить процесс поиска DHCP-сервера, то есть отправляет широковещательный запрос. Злоумышленник отвечает на него, после чего жертва начинает считать DHCP-сервер злоумышленника легальным. Таким образом, злоумышленник может изменять параметры работы с сетью жертвы (адрес DNS — сервера, маршрутизацию и т. д.).

Рассмотренные атаки являются самыми распространенными MITM–атаками. Успешная реализация данных атак позволит злоумышленнику получить конфиденциальную информацию, криптографический сертификат, данные о всем трафике. Полученная информация может быть подменена или использована в корыстных целях.

Литература:

- Аткина В. С. Оценка эффективности катастрофоустойчивых решений // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность.. — 2012. — № 6. — С. 45–48.

- Никишова А. В. Интеллектуальная система обнаружения атак на основе многоагентного подхода // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность. — 2011. — № 5. — С.35–37.

- Атака «ManInTheMiddle» (MITM) в Wi-Fi сети // интернет-ресурс habrahabr.ru— 2015г.

- Атака канального уровня ARP-spoofing и как защитить коммутатор Cisco // интернет-ресурс habrahabr.ru— 2013г.