Любая автоматизированная система управления, кроме выполнения своих прямых задач, должна также обеспечивать безопасность информации, хранящейся в ней, то есть ее защищенность при получении, обработке, хранении, передаче и использовании от различного вида угроз [1].

Любой вид угрозы безопасности в автоматизированных системах направлен на нарушение достоверности, сохранности и конфиденциальности информации. Все эти угрозы могут воздействовать либо на аппаратные средства, либо на программные средства, либо на самих носителей информации. В результате может ухудшиться качество функционирования программных (невозможность использования) и аппаратных средств (ухудшение тактико-технических характеристик, нарушиться полностью или частично работоспособность средств, ухудшиться качество решаемых задач или функционирования автоматизированной системе, что в конечном итоге приведет к нанесению ущерба пользователям или владельцам системы.

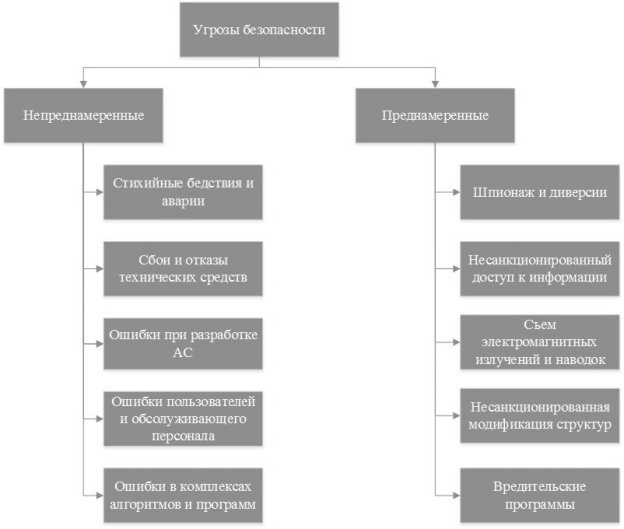

Все угрозы как показано на рисунке 1, делятся на непреднамеренные и преднамеренные. Первые чаще всего связаны с факторами внешней среды, а вторые — с незаконными действиями злоумышленников.

Рис. 1. Классификация угроз безопасности автоматизированным системам

Стихийные бедствия и аварии, являющиеся первым видом непреднамеренных угроз, обладают наиболее разрушительным воздействием на систему, так как чаще всего наносится серьезный физический ущерб системе, при котором уничтожается вся хранившаяся информация или утрачивается доступ к ней. К подобным угрозам относятся землетрясение, наводнение, пожар, оползни, сходы лавин и многие другие виды катастроф.

Не такой серьезный как в случае со стихийными бедствиями и авариями, но тем не менее довольно весомый ущерб системе могут нанести сбои и отказы технических средств, которые могут заключаться, например, в отказе какого-либо аппаратного средства или перебое с электричеством. В результате может быть нарушена работоспособность системы, искажены программы и уничтожены данные (в некоторых случаях может быть нарушена их конфиденциальность). С точки зрения жизненного цикла автоматизированной системы сбои и отказы технических средств наиболее часто встречаются на этапе разработки системы и этапе износа и старения и менее часто — на этапе ввода в эксплуатацию и этапе гарантийной эксплуатации, а также отсутствуют на этапе разработки проекта.

Следующим видом непреднамеренных угроз безопасности системы являются ошибки при разработке системы и ошибки в комплексах алгоритмов и программ (системные, алгоритмические, программные или технологические). Ущерб данного вида угроз аналогичен ущербу при сбоях и отказах технических средств. С точки зрения жизненного цикла автоматизированной системы системные ошибки чаще всего появляются на этапе разработки проекта, менее часто — на этапе разработки системы и этапе ввода системы в эксплуатацию и полностью исключены в ходе гарантийной эксплуатации системы; в свою очередь, алгоритмические, программные и технологические ошибки чаще всего встречаются на этапе разработки системы, менее часто — на этапе ввода системы в эксплуатацию, еще реже — на этапе разработки проекта и этапе гарантийной эксплуатации и почти исключены на этапе износа и старения.

Также не к непреднамеренным угрозам относятся ошибки пользователей и обслуживающего персонала. Данная группа доминирует над остальными по числу угроз. Подобные ошибки могут быть вызваны, например, состоянием человека, несовершенством системы или безответственным отношением к работе. Чаще всего такие ошибки влекут за собой нарушение целостности и конфиденциальности информации [1].

Преднамеренные угрозы являются куда более опасными, чем непреднамеренные, так как данные могут быть не только уничтожены, но еще и захвачены злоумышленниками. Первым видом преднамеренных угроз являются шпионаж и диверсии. Данные угрозы являются довольно традиционными и включают в себя подслушивание (непосредственное или с помощью технических средств), наблюдение (также непосредственное или с помощью технических средств для получения и анализа изображения объекта наблюдения), хищение документов и машинных носителей информации, подкуп и шантаж сотрудников, сбор и анализов отходов машинных носителей информации, поджоги и взрывы.

Следующим видом преднамеренных угроз является несанкционированный доступ, который заключается в получении злоумышленником доступа к системе или части системы в обход установленных правил. Осуществить несанкционированный доступ к данным можно, например, узнав логин пароля какого-либо пользователя системы или из-за ошибок в работе системы.

Серьезный ущерб безопасности информации в системе может нанести съем электромагнитных излучения и наводок, благодаря которым можно перехватить информацию. Подобное возможно из-за того, что при обработке и передаче информации создается электромагнитное поле и наводятся электрические сигналы в линиях связи.

Очень серьезной проблемой является несанкционированная модификация структур, когда производится некая «закладка» в системе, благодаря которой в нее можно будет попасть незамеченным, а также вредительские программы, которые делятся в зависимости от механизма действия на следующие четыре группы [1]: «логические бомбы» (постоянно находятся в системе и выполняются только при соблюдении определенных условий), «черви» (выполняются каждый раз при загрузке системы, могут перемещаться и самопроизвольно копироваться), «троянские кони» (измененные каким-либо образом пользовательские программы) и «компьютерные вирусы» (небольшие программы, распространяющиеся самостоятельно и оказывающие негативное воздействие на систему).

В заключение хотелось бы отметить, что несмотря на огромное количество возможных угроз, с ними можно и нужно бороться, применяя специальный комплекс мероприятий, благодаря чему снижать возможный ущерб от воздействия этих угроз.

Литература:

- Акулов, О. А. Информатика: базовый курс: учеб. для студентов вузов, бакалавров, магистров, обучающихся по направлению «Информатика и вычисл. техника» / О. А. Акулов, Н. В. Медведев. — 7-е изд., стер. — М.: Издательство «Омега-Л», 2012. — 574 с.