В данной статье представлены общие сведения о политике импортозамещения в Российской Федерации, современное законодательство, регулирующее вопросы проведения импортозамещения IT-решений, а также основные виды угроз безопасности информации в условиях проведения импортозамещения и методы защиты от них.

Ключевые слова: импортозамещение, программное обеспечение (ПО), аппаратное обеспечение (АО), информационная безопасность, защита информации

В настоящее время широко распространено использование зарубежного программного и аппаратного обеспечения в информационных системах различного назначения: от предприятий малого бизнеса до стратегически важных государственных организаций. Проблемой в данном случае является то, что производители импортных средств информатизации имеют возможность внедрять в свои продукты недекларированные возможности (НДВ), которые в дальнейшем могут быть использованы злоумышленниками для кражи или модификации ценной информации. Вследствие этого, закупка иностранного ПО вынуждает органы власти проводить сертификацию такого ПО на отсутствие НДВ [1]. К тому же, за последние годы в условиях усиленного политического и экономического давления со стороны иностранных государств возникла острая необходимость перехода страны на независимость от зарубежных товаров и услуг. Вследствие этого был создан ряд законодательных актов, утверждающих порядок проведения импортозамещения в Российской Федерации (РФ).

В разных источниках представлено несколько определений понятий импортозамещения, но в дальнейшем под этим термином будет приниматься следующее: импортозамещение — замещение импорта товарами, произведенными отечественными производителями [2].

В соответствии с Федеральным законом (ФЗ) от 29.06.2015 № 188 [3]:

– нормативными правовыми актами Правительства РФ устанавливаются запрет на допуск товаров, происходящих от иностранных государств, работ, услуг, соответственно выполняемых, оказываемых иностранными лицами, и ограничения допуска указанных товаров, работ, услуг для целей осуществления госзакупок;

– должен быть создан единый реестр российских программ для электронных вычислительных машин и баз данных (https://reestr.minsvyaz.ru/reestr/). Данное требование было выполнено, и в настоящее время реестр ПО активно обновляется. На данный момент на сайте представлена информация о 2285 программах отечественного производителя.

Постановление Правительства от 16.11.2015 № 1236 [4] устанавливает случаи, в которых можно использовать ПО иностранного производителя (при условии наличия обоснования невозможности соблюдения запрета на допуск зарубежного ПО для госзакупок):

а) в реестре отсутствуют сведения о ПО, соответствующем тому же классу ПО, что и ПО, планируемое к закупке;

б) ПО, сведения о котором включены в реестр и которое соответствует тому же классу ПО, что и ПО, планируемое к закупке, по своим функциональным, техническим и (или) эксплуатационным характеристикам не соответствует установленным заказчиком требованиям к планируемому к закупке ПО.

Постановление Правительства от 26.09.2016 № 968 [5] определяет перечень отдельных видов радиоэлектронной продукции, происходящих из иностранных государств, в отношении которых устанавливаются ограничения и условия допуска для целей осуществления закупок для обеспечения государственных и муниципальных нужд. В данном перечне представлена как микроэлектроника (например, фоторезисторы, интегральные схемы), так и компьютерная техника (например, портативные компьютеры, кассовые терминалы, периферийные устройства), а также другие электронные устройства. Согласно данному Постановлению при госзакупках подлежат отклонению заявки, содержащие предложения о поставке радиоэлектронной продукции, происходящей из любых иностранных государств, при условии, что на участие в закупке подано не менее двух удовлетворяющих требованиям извещения и (или) документации о закупке заявок, которые одновременно:

- Содержат предложения о поставке радиоэлектронной продукции, включенной в перечень и производимой на территории России (с 1 сентября 2018 года также могут рассматриваться предложения о поставке радиоэлектронной продукции, производимой на территории государств-членов Евразийского экономического союза);

- Не содержат предложений о поставке одного и того же вида радиоэлектронной продукции одного производителя.

Федеральный закон от 31.12.2014 № 531 [6] устанавливает, что технические средства информационных систем, используемых государственными органами, органами местного самоуправления, государственными и муниципальными унитарными предприятиями или государственными и муниципальными учреждениями, должны размещаться на территории Российской Федерации (например, серверы сайтов государственных и муниципальных организаций должны находиться на территории РФ, что в реальности встречается редко — отсюда вытекают проблемы). Также, данный ФЗ вносит изменения в Кодекс административных правонарушений (КоАП), дополняя последний статьей о нарушении требования о размещении на территории Российской Федерации технических средств информационных систем. Нарушение данной статьи КоАП влечет наложение административного штрафа в размере:

– от 3000 до 5000 рублей на должностных лиц;

– от 30000 до 50000 рублей на юридических лиц.

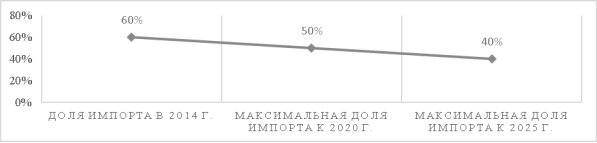

Согласно плану импортозамещения ПО, представленному в Приказе Минкомсвязи России от 01.04.2015 № 96 [7], к 2025 году планируется сократить долю импорта антивирусного ПО и программного обеспечения информационной безопасности до 40 % (рис. 1).

Рис. 1. План импортозамещения ПО в области защиты информации

Требования, касающиеся импортозамещения ПО, вполне реализуемы, так как уже существуют отечественные прикладные системы ПО, например:

– Системы электронного документооборота (зарубежные СЭД, как, например, «Microsoft SharePoint» или EMC «Documentum» могут заменяться на российские: «1С: Документооборот», «ДЕЛО» и др.);

– Системы управления предприятиями ERP — Enterprise resource planning (отечественные продукты: «1С: ERP», «Борлас», «Галактика» и др.);

– Системы управления базами данных (например, широко используемый в организациях программный продукт иностранного производства Oracle предлагается заменять на отечественный — СУБД Postgres Pro);

– Средства обеспечения информационной безопасности (антивирусное ПО: «Dr. Web», продукты «Лаборатории Касперского»; средства защиты информации от несанкционированного доступа: «Secret Net», «Dallas Lock»; средства криптографической защиты: «Континент», «КриптоПро», «ViPNet»; средства доверенной загрузки: программно-аппаратный комплекс «Соболь»).

В части системного ПО, а именно — операционных систем (ОС), на данный момент ведутся разработки (например, успешные продукты представлены компанией «ALT Linux», которые уже внесены в реестр отечественного ПО), но пока переход от популярных среди русского населения зарубежных ОС (Microsoft Windows, Apple Mac Os X) не представляется возможным, так как предстоит крупномасштабное обучение всех пользователей работе с новой ОС.

В случае аппаратного обеспечения российскому производителю проблематично составить конкуренцию иностранным товарам. Но при этом существуют отечественные IT-компании, занимающиеся разработкой компьютерной техники и микропроцессоров: «Байкал Электроникс» (телекоммуникации, настольные персональные компьютеры, средства промышленной автоматики, серверы), «МЦСТ» — Московский центр SPARC-технологий (микропроцессоры, микроконтроллеры и управляющие вычислительные комплексы; известен разработкой супер-ЭВМ «Эльбрус»), «Мультиклет» (промышленные системы, высокопроизводительные вычисления, нейросети, распознавание образов) [8]. Тем не менее, рынок электронной промышленности в нашей стране на данный момент развит слабо, но к его совершенствованию и развитию уже есть предпосылки.

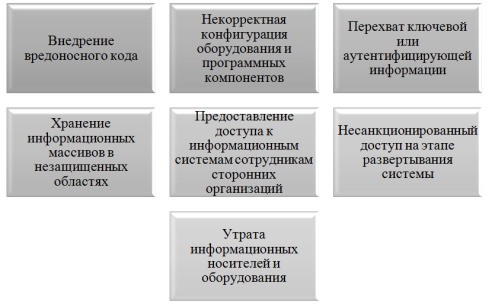

Ввиду запланированного перехода на использование сервисов и услуг отечественных IT и интернет-компаний и в дополнение к существующим угрозам, к актуальным следует отнести следующие угрозы (рис. 2), согласно банку данных угроз безопасности информации ФСТЭК (Федеральная служба по техническому и экспортному контролю) [9]:

Рис. 2. Угрозы безопасности информации при переходе на отечественные IT-решения

Для защиты от представленных угроз предлагается комплекс мер:

Таблица 1

Угрозы безопасности и меры защиты от них

|

Угроза |

Меры по защите |

|

1. Внедрение вредоносного кода. |

– Установка сертифицированных средств защиты информации от несанкционированного доступа; – Установка межсетевых экранов (МЭ), средств обнаружения вторжений (СОВ); – Установка антивирусного ПО; – Защита информационных ресурсов при их передаче по каналам связи (применение методов шифрования); – Проверка на отсутствие НДВ в случае, если используется зарубежное ПО. |

|

2. Некорректная конфигурация оборудования и программных компонентов. |

– Привлечение организаций с соответствующим опытом; – Повышение квалификации ответственного персонала. |

|

3. Перехват ключевой или аутентифицирующей информации. |

– Установка сертифицированных средств защиты информации от несанкционированного доступа; – Защита информационных ресурсов при их передаче по каналам связи (применение методов шифрования); – Установка межсетевых экранов (МЭ), средств обнаружения вторжений (СОВ). |

|

4. Хранение информационных массивов в незащищенных областях. |

– Установка межсетевых экранов (МЭ); – Защита информационных ресурсов с применением методов шифрования; – Создание резервных копий данных; – Установка средств анализа защищенности информационных систем. |

|

5. Предоставление доступа к информационным системам сотрудникам сторонних организаций. |

– Определение порядка доступа посторонних лиц и сторонних организаций к информационным ресурсам предприятия (журналы учета доступа); – Оформление допуска сотрудникам сторонних организаций к информационным системам на основе предварительно заключенного контракта о проведении работ на предприятии; – Заключение договора со сторонней организацией о неразглашении конфиденциальной информации. |

|

6. Несанкционированный доступ на этапе развертывания системы. |

– Установка сертифицированных средств защиты информации от несанкционированного доступа; – Определение порядка доступа посторонних лиц и сторонних организаций к информационным ресурсам предприятия (журналы учета доступа); – Установка средств анализа защищенности информационных систем; – Установка средств анализа уязвимостей информационных систем. |

|

7. Утрата информационных носителей и оборудования. |

– Учет носителей и оборудования (ведение журналов); – Опечатывание оборудования (например, системных блоков); – Меры по предотвращению физического доступа лиц, не имеющих права доступа на территорию контролируемой зоны предприятия (охрана границ контролируемой зоны, видеонаблюдение). |

Таким образом, на основе проведенного исследования можно сделать вывод о том, что процесс перехода на отечественное аппаратное и программное обеспечение влечет за собой появление новых угроз безопасности информации. В момент перехода информационная система является наиболее уязвимой, вследствие чего необходимо принятие дополнительных мер, чтобы снизить или устранить риски в процессе мероприятий по импортозамещению.

Литература:

- Решение председателя Гостехкомиссии России от 4.06.1999 г. № 114. Руководящий документ. Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей.

- Импортозамещение // Википедия. URL: https://ru.wikipedia.org/wiki/Импортозамещение

- Федеральный закон от 29.06.2015 № 188-ФЗ «О внесении изменений в Федеральный закон «Об информации, информационных технологиях и о защите информации» и статью 14 Федерального закона «О контрактной системе в сфере закупок товаров, работ, услуг для обеспечения государственных и муниципальных нужд».

- Постановление Правительства РФ от 16.11.2015 № 1236 «Об установлении запрета на допуск программного обеспечения, происходящего из иностранных государств, для целей осуществления закупок для обеспечения государственных и муниципальных нужд».

- Постановление Правительства РФ от 26.09.2016 № 968 «Об ограничениях и условиях допуска отдельных видов радиоэлектронной продукции, происходящих из иностранных государств, для целей осуществления закупок для обеспечения государственных и муниципальных нужд».

- Федеральный закон от 31.12.2014 № 531-ФЗ «О внесении изменений в статьи 13 и 14 Федерального закона «Об информации, информационных технологиях и о защите информации» и Кодекс Российской Федерации об административных правонарушениях».

- Приказ Минкомсвязи России от 01.04.2015 № 96 «Об утверждении плана импортозамещения программного обеспечения».

- Российские микропроцессоры сегодня: начало пути — Cnews // Интернет-издание о высоких технологиях — Cnews. URL: http://www.cnews.ru/articles/2016–07–21_rossijskie_mikroprotsessory_nachalo_puti

- Банк данных угроз безопасности информации ФСТЭК // Банк данных угроз безопасности информации. URL: http://bdu.fstec.ru/