Сформулирована формализованная модель обнаружения сканирования портов, описаны необходимы модули программного комплекса, разработана архитектура и пользовательский интерфейс программного комплекса обнаружения сканирования портов.

Ключевые слова: сканирование портов, NT-метод, информационная система

Интернет сегодня представляет собой сложную структуру, состоящую из различных сетей, пользователей и ресурсов. Большинство пользователей не обращают внимание на структуру Интернета и его компонентов, а только используют услуги, предоставляемые их операционной системой или приложениями. Тем не менее, существует небольшое число продвинутых пользователей, которые используют свои знания для изучения потенциальных уязвимостей системы. Хакеры могут поставить под угрозу уязвимые хосты и может либо использовать их как свои, либо использовать их в качестве инструментов для будущих атак. В связи с существованием большого количества различных протоколов и бесчисленным множеством реализаций каждого из них для различных платформ, запуск эффективной атаки часто начинается с отдельного процесса выявления потенциальных жертв.

Одним из популярных методов поиска жертв является сканирование портов. Сканирование портов может быть определено как «враждебный интернет-поиск открытых «дверей» или портов, через которые злоумышленники получают доступ к компьютерам» [1]. Этот метод состоит в отправке сообщения на порт и прослушивания ответа. Полученный ответ указывает на состояние порта и может использоваться для определении операционной системы и другой информации, имеющей отношение к будущей атаки [2].

Для выявления факта сканирования портов в информационной системе была разработана формализованная модель для последующего создания программного комплекса, использующего анализ сетевого трафика для обнаружения сканирования.

Разрабатываемая математическая модель использует перехваченные пакеты сетевого трафика для анализа на наличие аномалий и выявления фактов сканирования портов злоумышленником.

Из перехваченных пакетов выделяются IP-адреса и флаги и происходит формирование таблиц соответствия IP-адресов и комбинаций их флагов.

![]() , где Т — 2 одинаковых по содержанию таблицы

, где Т — 2 одинаковых по содержанию таблицы ![]() и

и ![]() соответствия IP-адресов и флагов, установленных в пакетах, пришедших от них. IP — это поле с IP-адресом отправителя пакета, x — это комбинации флагов, которые были установлены в пакете. Две таблицы используются для того, чтобы можно было обрабатывать одну, пока заполняется вторая. Всего для обнаружения сканирования портов используется 6 различных комбинаций x, которые соответствуют каждому типу сканирования портов.

соответствия IP-адресов и флагов, установленных в пакетах, пришедших от них. IP — это поле с IP-адресом отправителя пакета, x — это комбинации флагов, которые были установлены в пакете. Две таблицы используются для того, чтобы можно было обрабатывать одну, пока заполняется вторая. Всего для обнаружения сканирования портов используется 6 различных комбинаций x, которые соответствуют каждому типу сканирования портов.

Обнаружение сканирований с заданными комбинациями x

Происходит поиск в таблице Т комбинаций x и заполняется таблица

Поиск осуществляется следующим образом. Предполагается, что априори известно распределение нормального трафика защищаемой сети по хостам и портам, т. е. если в пакете встречается данная комбинация ![]() , то известна частота ее появления равна

, то известна частота ее появления равна ![]() . Определим индекс аномальности пакета (или события), содержащего пару х через отрицательный логарифм правдоподобия:

. Определим индекс аномальности пакета (или события), содержащего пару х через отрицательный логарифм правдоподобия:

![]() (4)

(4)

Где P — это частота появления флага в пакете. Индекс аномальности множества ![]() определим как

определим как

![]() (5)

(5)

Для анализа трафика используются пакеты, собранные за время t. Таким образом, чем больше необычных комбинаций использует сканер, тем быстрее они будут обнаружены [3].

В случае обнаружения аномалий в трафике, производится поиск по таблице Т заданной комбинации![]() .

.

![]() , где

, где ![]() — функция поиска, Т-таблица соответствия IP-адреса и его комбинаций флагов x1.

— функция поиска, Т-таблица соответствия IP-адреса и его комбинаций флагов x1.

Если ![]() , где

, где ![]() — строка в таблице Т, содержащая IP-адрес

— строка в таблице Т, содержащая IP-адрес ![]() и комбинацию флагов его пакетов

и комбинацию флагов его пакетов ![]() , то IP-адрес злоумышленника обнаружен и на экран пользователя выводится сообщение содержащее IP1 — IP-адрес злоумышленника [4].

, то IP-адрес злоумышленника обнаружен и на экран пользователя выводится сообщение содержащее IP1 — IP-адрес злоумышленника [4].

Предложенная математическая модель будет использоваться в разрабатываемом программном комплексе обнаружения сканирования портов.

Программное средство перехватывает весь трафик, проходящий через сетевое устройство. Необходимо запоминать данные пакетов, чтобы построить эталонную модель поведения сети. После обучения программы, поступающие пакеты анализируются методом NT и заполняются таблицы, содержащие 2 поля-IP и комбинации флагов. Чтобы обнаружить удаленное сканирование портов и определить тип сканирования, полученные результаты сравниваются по определенному алгоритму. После этого, в случае обнаружения аномалий, запускается алгоритм поиска комбинаций в ранее заполненных таблицах.

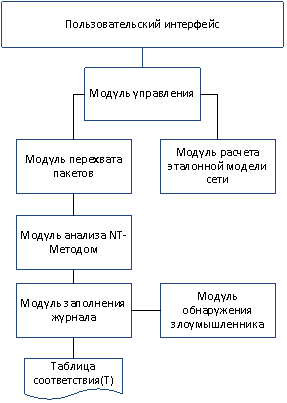

Исходя из вышеизложенного, данная система должна иметь следующие модули:

‒ Модуль перехвата трафика;

‒ Модуль анализа NT-методом;

‒ Модуль расчета эталонной модели сети;

‒ Модуль заполнения журнала;

‒ Модуль обнаружения злоумышленника;

‒ Таблица соответствия IP-адреса и флагов пакетов(Т).

Для мониторинга данного программного комплекса, а так же для получения статистических данных и удобной работы должен быть разработан пользовательский интерфейс.

Модуль перехвата трафика подключается к сетевому интерфейсу и ведет перехват все входящие и исходящие пакеты.

Модуль анализа NT-методом производит анализ перехваченных пакетов используя математическую модель, описанную выше.

Модуль расчета эталонной модели сети высчитывает индекс аномальности по формуле (5) и сохраняет его для дальнейшего сравнения с текущим индексом аномальности.

Модуль заполнения журнала заполняет (таблицы соответствия T) на основе перехваченных пакетов.

Модуль обнаружения злоумышленника обнаруживает аномалии в трафике, получая текущий индекс аномальности и сравнивая его с эталонным индексом, составленным модулем расчета эталонной модели сети. После этого он осуществляет поиск комбинаций флагов x в таблицах Т. Обнаружив их, модуль показывает IP-адрес злоумышленника, который осуществлял сканирование портов.

Таким образом, архитектуру программного комплекса обнаружения сканирования портов можно представить следующим образом (рисунок 1).

Рис. 1. Архитектура программного комплекса обнаружения сканирования портов

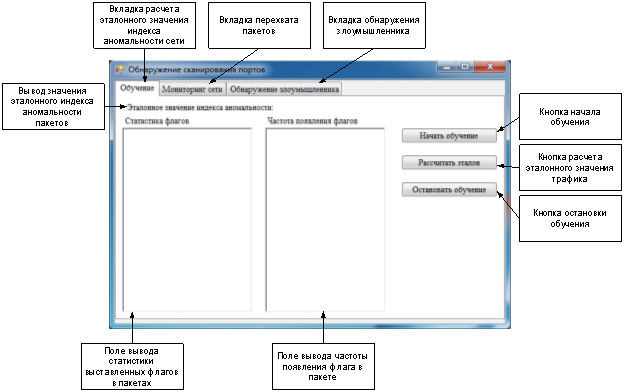

Разрабатываемый интерфейс (рисунок 2) должен реализовывать следующие функции:

‒ Запуск мониторинга сети;

‒ Остановку мониторинга сети;

‒ Вывод на экран статистики выставленных флагов в пакетах;

‒ Вывод на экран частоты появления флага в пакете;

‒ Расчет эталонного индекса аномальности для сети(обучение);

‒ Вывод IP-адреса злоумышленника;

‒ Вывод флагов, установленных в пакетах злоумышленника;

‒ Вывод количества пакетов, отправленных злоумышленником;

‒ Вывод времени обнаружения сканирования портов.

Рис. 2. Пользовательский интерфейс комплекса

Таким образом, разработанная формализованная модель в дальнейшем будет использоваться для создания алгоритма обнаружения сканирования портов, который необходим для разработки ядра программного комплекса защиты от сканирования портов. Будут проведены экспериментальные исследования и, в случае выявления недостатков данной модели, внесены необходимые исправления.

Литература:

- Agenda and Work Plan // Computer Security Incident Response Team (CSIRT), Florida State University URL: http://www.security.fsu.edu/csirt_mtg (датаобращения: 01.11.2016).

- Search Security URL: http://searchsecurity.techtarget.com (дата обращения: 01.11.2016).

- С. В. Бредихин, В. И. Костин, Н. Г. Щербакова Обнаружение сканеров в ip-сетях методом последовательного статистического анализа: статья, 2009, Институт вычислительной математики и математической геофизики СО РАН.

- Никишова А. В., Чурилина А. Е. Программный комплекс обнаружения атак на основе анализа данных реестра // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность. Выпуск 6. 2012 г. В.: Изд-во ВолГУ, 2012–153с.