Задачи обеспечения безопасности компьютерной информации возникли в 70-х годах в связи с созданием и внедрением автоматизированных информационных систем в процессы информационного обеспечения деятельности крупных и средних предприятий и организаций. Именно в то время появились первые работы по политике и моделям защиты компьютерной информации.

Несмотря на то, что к настоящему времени разработано и апробировано в практической реализации большое количество различных математических моделей безопасности компьютерных систем, все они основываются на следующих методах управления доступом [1]:

- дискреционных;

- мандатных;

- ролевых.

Конкретная модель безопасности детализирует и формализует общий принцип разграничения доступа на основе одной из указанных политик, а иногда некоторой их совокупности.

Дискреционный подход позволяет создать гибкую схему безопасности, однако при этом он сложен в администрировании, потому что с программной точки зрения его реализация очень проста, но при достаточно большом количестве объектов и субъектов СУ становится практически неуправляемой [1].

Мандатные модели применяются в случаях, если имеет место четкая централизованная система управления доступа, при которой каждый пользователь имеет ровно столько информации, сколько ему требуется, и безопасность или надежность данных является основным приоритетом. Обычно это большие системы, где функции всех членов строго регламентированы [2].

В больших организациях, со сложной иерархией и большим количеством разделяемых операций целесообразно использовать системы с ролевым управлением доступом (RBAC). В такой системе данные обычно принадлежат не пользователю, а системе. И управление доступом к ресурсам основывается не на принадлежности ресурса, а на функциях пользователя в организации. Таким образом, ролевая модель разграничения доступа является решением, обеспечивающим неплохие возможности в задании политики безопасности. Это позволяет рассматривать ролевую модель как наиболее подходящую для применения в системе управления доступом на предприятии, и именно поэтому ролевые модели управления доступом получили самое широкое распространение [3].

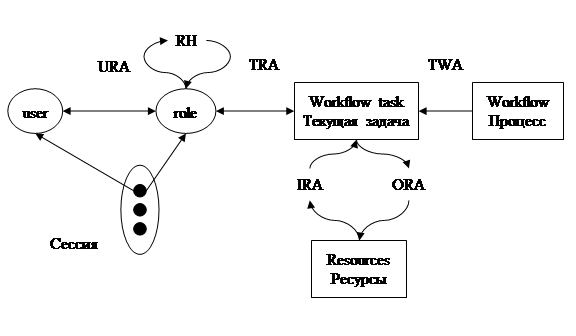

Анализ показывает, что помимо классических моделей управления доступом разрабатывались модели, основанные не на организационно-штатной структуре предприятия, а на структуре его бизнес-процессов (workflow). Появление данных моделей привело к разделению управления доступом на статическое (пассивное) и динамическое (активное), что представлено на рисунке 1.

Рисунок 1 – Статическое и динамическое управление доступом

Понятие динамического управления доступом представлено в [4]. Авторы вводят понятие задачно-ориентированного управления доступом (TBAC) как расширение контроля доступа, базирующегося на ролях (RBAC).

Holbein [5] предлагают предоставлять права доступа согласно содержанию бизнес-процесса, подход, который они называют контекстно-зависимым управлением доступом. Подходы реализуют управление доступом в коммерческих системах управления процессами workflow.

Bertino и др. [6] определяют ограничение прав доступа в процессах workflow системах управления, таких как разделение режимов работы, основной проблемой. Авторы выделяют различные типы ограничений, язык описания этих ограничений, и алгоритм, проверяющий безопасность переходов в модели.

Cholewka и др. [7] вводят контекстно-зависимую модель управления доступом, и описывают правила ее функционирования на абстрактном объекте. Центральным моментом в исследованиях являются требования управления доступом, а именно: последовательность действий, наименьшее количество привилегии, и разделения режимов работы, но не управление доступом на уровне данных.

Harn и Lin [8] и Yen и Laih [9] также используют расширение динамического управления доступом, но в другом контексте. В большинстве компьютерных систем отделены друг от друга пользовательская аутентификация и фактическое управление доступом. Очевидно, чем более часто аутентификация выполняется, тем выше безопасность системы. Динамическая схема управления доступом предполагает осуществление пользовательской аутентификации каждый раз, когда пользователь обращается к ресурсу, что основывается на шифровании с открытым ключом.

Основой RBAC является понятие роли. Системный администратор создает различные роли согласно политике безопасности и назначает ролям соответствующие полномочия, а пользователю назначает роль в соответствии с его должностными обязанностями. Таким образом, организация управления доступом разделена на две части: назначение полномочий каждой роли и назначение пользователя на роль, что позволяет логически разделить пользователя и права на доступ. Ролевое управление доступом значительно облегчает процесс администрирования политики безопасности. Помимо этого RBAC реализует иерархию ролей, принцип минимальных привилегий и принцип разделения ответственности.

В TBAC основным понятием является задача, причем полномочия не являются статичными и постоянными – они изменятся в соответствии с контекстом задачи. TBAC предоставляет динамическое управление доступом в режиме реального времени в процессе выполнения задачи.

Модель TBAC может быть описана пятью кортежами: (S, O, P, L, AS), где S – субъект, O – объект, P – полномочия, L – период жизни, AS – этап авторизации.

Поскольку выполнение задачи всегда ограничено по времени, в TBAC полномочия пользователей также имеют период жизни. Так, если P - полномочия, которые активизируются на этапе авторизации AS, то L – срок жизни AS. До активации AS его полномочия не могут быть задействованы.

Политика TBAC организуется непосредственно системным администратором. Благодаря AS TBAC обеспечивает выполнение принципа минимальных привилегий. При выполнении задачи пользователь наделяется только необходимыми для этого правами, а когда задача не выполняется, прав на доступ у пользователя нет.

В современных социотехнических системах (СТС) необходимо внедрять и RBAC, и TBAC в одно и то же время. Если положение (роль) пользователя в системе меняется, то также меняется и набор функций (полномочия) пользователя, что реализуется с помощью RBAC. Но когда тот же пользователь выполняет определенную задачу, встает вопрос взаимосвязей выполнения задач текущего процесса workflow, что решает, в свою очередь, модель TBAC. Недостатком RBAC является отсутствие понятия потока работ (workflow), и только комбинируя данную модель с TBAC, можно решить проблему взаимосвязи задач во время выполнения процесса workflow.

Преимущества статического и динамического управления доступом реализованы в функционально-ролевой модели управления доступом, представленной на рисунке 2.

Рисунок 2 – Функционально-ролевая модель управления доступом

Основные положения модели:

1. User (U): Пользователь в СТС, описывается множеством

U = {u1,u2,u3,…,un}.

2. Role (R): Роль соответствует набору операций, которые необходимо выполнять в рамках какой-либо служебной обязанности пользователя.

R = {r1,r2,r3,…rn}.

3. Task (T): Задача из набора задач отдельного процесса СТС.

4. Permission (P): Полномочия – набор прав доступа, необходимый пользователю для выполнения текущей задачи процесса в СТС:

P = {p1,p2,p3,…pn}.

5. Session (S): Сессия – отображение пользователя на роль. Сессия начинается каждый раз, как пользователь задействует конкретную роль, пользователь может активировать мульти-роли:

U:S → U,R:S → 2R.

6. Задача описывается тремя позициями: входящий информационный поток IRA – ресурсы, необходимые пользователю для выполнения задачи, полномочия и исходящий информационный поток ORA – ресурсы, которые необходимо передать другим пользователям в рамках общей задачи и общего процесса СТС.

Формальное описание модели соответствует следующим положениям:

1. User-Role Assignment (URA): Отображение множества пользователей на множество ролей. Пользователь может иметь несколько ролей, роль может быть назначена нескольким пользователям. Связаны отношением многие ко многим:

URA Í U×T.

2. Task-Role Assignment (TRA): отображение множества задач на множество ролей. Задача может быть ассоциирована с мульти-ролями, a роль может быть подписана на мульти-задачи. Задача и роль связаны отношением многие ко многим:

TRA Í T×R.

3. Permission-Task Assignmeng (PTA): Отображение множества полномочий на множество задач:

PTA Í P×T.

4. Task Workflow Assignmeng (TWA): Workflow процесс – поток работ, состоящий из задач:

TWA = {T1,T2,T3,…Tn}.

5. Role Hierarchylayer (RH): Иерархия ролей может быть представлена с помощью примитива  , где

, где  является непосредственным наследником

является непосредственным наследником  , и знак > означает "содержит":

, и знак > означает "содержит":

RH Í R×R.

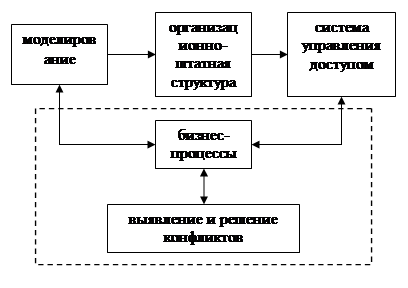

Cистема управления доступом разрабатывается на этапе проектирования СТС и принципиально не меняется в процессе жизненного цикла и таким образом не учитывает появления в СТС конфликтов, возникающих при динамичном изменении процессов и, соответственно, полномочий субъектов на доступ к ресурсам системы. А такие конфликты возникают постоянно при функционировании реальной СТС, и их необходимо решать в реальном масштабе времени, чтобы обеспечить функциональную стабильность и устойчивость СТС для выполнения наложенных на нее критичных функций, то есть обеспечивать функциональную безопасность данной СТС.

Таким образом, необходимо разрабатывать систему управления доступом, обладающую обратной связью с процессами выполнения функций и задач СТС, что в свою очередь будет соответствовать современным положениям концепции BPM [10]. Современные требования к системам управления доступом представлены на рисунке 3.

Рисунок 3 – Современные требования к системам управления доступом

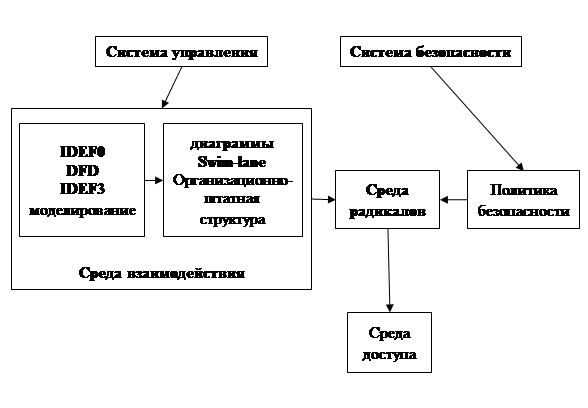

Моделирование социотехнических систем осуществляется на основе стандартов семейства IDEF, причем система управления доступом является надстройкой, раелизуемой на основе описания СТС стандартами DFD и диаграммами Swim-lane [11].

Обеспечение информационно-системной безопасности СТС необходимо осуществлять через среду радикалов, обеспечивающую безопасный рост среды сложной системы в процессе ее жизненного цикла введением в такую систему элементов интеллектуализации. Понятие радикала является главным понятием математической информатики и всей дискретной математики [12]. Исходной информацией для реализации функционально-ролевой модели является описанная политика безопасности и среда взаимодействия системы. Данная информация переносится через среду радикалов и нормализуется через координацию, ультраоснащение, реализацию общих принципов функционирования.

Таким образом, функционально-ролевая модель – это разграничительная модель доступа на основе среди радикалов с учетом процессного подхода. Процесс организации среды доступа на основе функционально-ролевой модели представлен на рисунке 4.

Рисунок 4 – Организация среды доступа СТС

Внедрение процессного подхода на основе среды радикалов в системы безопасности требует использования системного принципа, позволяет организовать среду доступа с учетом состояния и возможности реализации функций и задач системой.

Литература

1. Н.А. Гайдамакин Разграничение доступа к информации в компьютерных системах. – Издательство Уральского ун-та, 2003. – 328 с.

2. О.М. Лепешкин, П.В. Харечкин Анализ моделей разграничения доступа, реализованных в современных социотехнических системах // Периодический научно-технический и информационно-аналитический журнал «Инфотелекоммуникационные системы» Том 6, №2 – Самара, 2008. – С 91-93.

3. А.В. Краснокутский, О.М. Лепешкин, П.В. Харечкин Анализ функциональной применимости ролевой модели разграничения доступа в системах управления // Периодический научно-технический и информационно-аналитический журнал «Инфотелекоммуникационные системы» Том 5, №3 – Самара, 2007. – С 162-165.

4. R.K. Thomas and R.S. Sandhu. Task-based Authorization Controls (TBAC): Models For Active and Enterpriseoriented Authorization Management. In Proceedings of the 11th IFIP WG 11.3 Conference on Database Security, Lake Tahoe, CA, August 1997.

5. R. Holbein. Secure Information Exchange in Organisations — An Approach for Solving the Information Misuse Problem. PhD thesis, Universit¨at Z¨urich, 1996.

6. E. Bertino, E. Ferrari, and V. Atluri. A Flexible Model Supporting the Specification and Enforcement of Role-based Authorizations in Workflow Management Systems. In Proceedings of the 2nd ACM Workshop on Role-based Access Control, Fairfax, Virgina, 1997.

7. D. Cholewka, R. Botha, and J. Eloff. A Contex-Sensitive Access Control Model and Prototype Implementation. In J. H. Eloff and S. Qing, editors, 16th Annual Working Conference on Information Security, pages 341–350. IFIP TC 11, Kluwer Academic Publishers, August 2000.

8. L. Harn and H. Lin. Integration of User Authentication and Access Control. IEE Proceedings-E, 139(2), March 1992.

9. S. Yen and C. Laih. On the Design of Dynamic Access Control Scheme with User Authentication. Computer & Mathematics with Applications, 25(7):27–32, April 1993.

10. П.В. Харечкин Анализ моделей разграничения доступа в аспекте функциональной безопасности социотехнических систем // Материалы Международной научно-технической и научно-методической интернет-конференции в режиме off-line «ПРОБЛЕМЫ СОВРЕМЕННОЙ СИСТЕМОТЕХНИКИ». – Таганрог, 2009 – 216 с.

11. Д.В. Александров, А.В. Костров, Р.И. Макаров, Е.Р. Хорошева Методы и модели информационного менеджмента. – М.: Финансы и статистика, 2007. – 336 с.

12. А.В. Чечкин Обеспечение информационно-системной безопасности сложной системы на основе среды нейрорадикалов ее проблемной области // Нейрокомпьютеры: разработка и применение, Том 1, 2008, №7. – С 12-19.