В данной статье разработан алгоритм проектирования комплексной системы защиты информации на предприятии энергетического комплекса. Данный алгоритм разработан с учетом особенностей предприятия и удовлетворяет принципам системности, комплексности и законности. Применение данного алгоритма не требует высококвалифицированных специалистов и больших денежных затрат.

Ключевые слова:предприятие энергетики, защита информации, АСУ ТП, КВО

Комплексная система защиты информации (КСЗИ) — система, которая охватывает все факторы, связанные с обеспечением конфиденциальности, целостности и доступности информации [1]. Согласно принципам комплексного подхода для создания системы, сначала необходимо определить следующие составляющие: начальные элементы, ресурсы, назначение, критерий эффективности.

Начальными элементами в рамках построения КСЗИ являются информационные активы, потенциальные нарушители, возможные угрозы и другие элементы, которые существуют вне зависимости от нашей СЗИ (Рисунок 1).

Рис. 1. Начальные элементы КСЗИ

Ресурсы — это средства, которые используются при создании КСЗИ. В их число входят человеческие, материальные, временные и другие ресурсы.

Назначение — это основная цель, для которой создается КСЗИ. От точности формулировки цели зависит скорость и качество построения КСЗИ. В общем виде целью является защита информации. При более четкой формулировке можно, например, получить следующую цель: «обеспечение конфиденциальности персональных данных клиентов при их передаче по каналам связи». Определив назначение системы, необходимо описать ее функционал, т. е. перечислить ее конкретные возможности.

Как правило, на практике существует несколько путей построения системы. Для того, чтобы определить, какой из путей наиболее эффективен, необходимо ввести критерий эффективности, который должен учитывать затраченные ресурсы, качество системы, а также иметь количественный показатель.

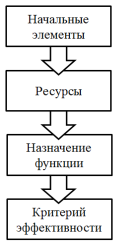

Кроме того, каждый элемент должен соответствовать определенным принципам [2], таким как принцип законности, комплексности, своевременности и т. д.

Рис. 2. Принципы создание КСЗИ

Принцип законности заключается в соответствии принимаемых мер законодательству РФ и иным нормативным документам.

Принцип полноты заключается в том, что защищать необходимо всю информацию, компрометация которой может нанести ущерб (материальный, моральный или другой), а также информацию, защищать которую требует законодательство.

Согласно принципу обоснованности, необходимо защищать только ту информацию, защищать которую есть определенные причины. Например, информацию, утечка которой нанесет экономический ущерб. Данный принцип позволяет мобилизовать все силы на защите той информации, которая представляет ценность, тем самым сократить затраты на защиту неценной информации.

Специализированные подразделения по защите информации являются неотъемлемой частью КСЗИ, так как только квалифицированные и компетентные кадры способны обеспечить необходимый уровень ЗИ.

Принцип ЗИ всех соприкасающихся с ней лиц заключается в том, что защита информация является должностной обязанностью лиц, обрабатывающих её.

Согласно принципу персональной ответственности, каждый сотрудник должен нести дисциплинарную, административную и иную ответственность за нарушение правил по обеспечению защищенности информации.

Принцип использования всех необходимых правил и средств заключается в контроле соблюдения всех правил по защите информации. Этот процесс критически важен, так как при невыполнении одного правила, остальные теряют смысл.

Принцип превентивности предполагает заблаговременное, опережающее принятие мер еще до начала разработки или получения информации. Для реализации принципа превентивности необходимо понимать, как различные субъекты системы воздействуют друг на друга.

Перед разработкой алгоритма создания КСЗИ для предприятия энергетики необходимо выделить основные особенности, присущие рассматриваемому предприятию, к ним могут относится:

– территориальная распределённость

– включают в себя несколько локальных АС

– обрабатывают различные виды информации: ПДн, коммерческая тайна

– уже имеют определенные средства защиты и организационные меры по защите информации

– актуальны как внешние, так и внутренние нарушители

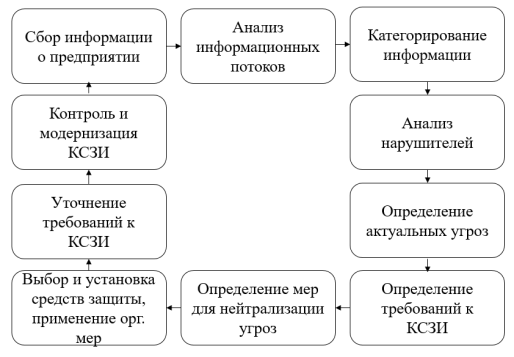

Алгоритм должен учитывать все эти особенности, чтобы с наименьшими затратами и с максимальной эффективностью создать КСЗИ. Поэтому на начальном этапе необходимо собрать и проанализировать информацию о предприятии. В этот этап входит процесс изучения информационных потоков. Необходимо определить, какая информация подлежит защите, а какая является открытой. Для этого производится категорирования информации.

Так как большинство предприятий чаще всего уже имеют некоторые средства защиты, то, с целью максимально эффективного использования имеющихся средств, необходимо собрать все информацию о них и заблаговременно оценить их роль в планирующейся КСЗИ.

Изучив и проанализировав текущее состояние предприятия необходимо определить возможных нарушителей ИБ и актуальные угрозы при помощи нормативных документов. На этом заканчивается этап сбора и анализа информации о предприятии и начинается этап проектирования КСЗИ.

На этапе проектирования важным шагом является определение требований нормативных документов к КСЗИ [3]. К ним относятся федеральные законы в области ИБ, приказы ФСТЭК, ФСБ, постановления правительства, указы президента. Законодательство регламентирует минимальны набор мер по защите информации.

Далее необходимо определить меры, нейтрализующие актуальные угрозы. К ним относятся внедрение программно-аппаратных, инженерно-технических средств, а также разработка внутриорганизационной документации. Далее необходимо составить адаптивный набор мер, который включает в себя базовый набор и набор мер, нейтрализующий актуальные угроз.

Следующим шагом является выбор и внедрение средств защиты. Это должно быть комплексным процессом т. к. необходимо заранее продумать всю систему так, чтобы средства дополняли друг друга и их функционал использовался на 100 %, так выполняется принцип превентивности. Алгоритм создания КСЗИ для предприятия энергетического комплекса можно представить в виде схемы (Рисунок 3).

Рис. 3. Цикл создания КСЗИ

Стоит отметить, что процесс создания КСЗИ предприятия энергетики представлен в виде цикла т. к. система нуждается в постоянном сопровождении и модернизации. Процесс модернизации сопровождается постоянным анализом защищенности, анализом угроз и нарушителей.

Таким образом, был разработан был разработан алгоритм проектирования КСЗИ для предприятия энергетики с учетом особенностей предприятия. Данный алгоритм удовлетворяет принципам системности, комплексности и законности. Применение данного алгоритма не требует высококвалифицированных специалистов и больших денежных затрат.

Литература:

- Гришина М. В. Организация комплексной системы защиты информации: Учебное пособие.- Гелиос АРВ.-2007.-340 с

- Ахлюстин С. Б. Модель нарушителя в задачах анализа надежности информационных систем// Вестник воронежского института МВД.- 2013

- Бердникова О. И. Алгоритм разработки и внедрения системы защиты информации// Вестник Северного (Арктического) федерального университета. Серия: Естественные науки.-2014.-№ 3.-с. 139–142