В статье рассматриваются два наиболее актуальных в настоящее время способа внедрения компьютерных вирусов на компьютеры пользователей. Описываются способы защиты от них. Данная статья носит ознакомительный характер и не является призывом к действию.

Ключевые слова: вирус, вредоносная программа, информационная система, компьютер, юникод, RLO, джойнер.

Современный Интернет состоит не только из полезной информации, поэтому используя его, следует учитывать, чем может обернуться незнание тонкостей внедрения компьютерных вирусов.

Стоит отметить, что в настоящее время, современные вирусы уже не такие, как раньше. Если тогда, вирус мог быть бесполезен и наводил страх на жертву, то сейчас вредоносные программы выполняют утилитарные функции и, чаще всего, в скрытом режиме. Это может быть создание огромной компьютерной сети с целью сетевых атак, сбор паролей, шпионаж.

С течением времени меняются не только вирусы, но и методы их внедрения и сложность их последующего удаления. Если раньше, вредоносная программа могла быть без иконки с расширением “.exe” и это было нормально, то сейчас современный пользователь уже подумает, перед тем, как его открыть. Поэтому злоумышленники, которые разрабатывают вирусы и распространяют их, пытаются обойти антивирусные защиты и возможность отслеживания вируса вручную.

На данный момент существует два актуальных способа внедрения компьютерных вирусов, о которых пользователи не догадываются, а антивирусы не имеют достаточного опыта для своевременного их отслеживания:

– Использование джойнера (joiner) файлов с последующим распространением под видом рядовой программы.

– Использование символов юникода в названии файлов вирусов.

Использование джойнера.

Джойнер (joiner) — программа, которая позволяет “склеивать” вредоносную программу с любым файлом в конечный формат “.exe”. Таким образом, взяв, к примеру, дистрибутив программы 2ГИС, становится возможным связать его с вирусом и отправить как обычный инсталлятор обычному пользователю.

Самым простым джойнером является любой архиватор (например, WinRAR). Архиваторы имеют функцию создания самораспаковывающихся архивов SFX, у которых на выходе расширение “.exe”. Таким образом, в архив добавляются два исполняемых файла и запаковываются. Далее, остаётся методом простого обмана заставить пользователя компьютера открыть данный архив и с этого момента процесс не обратим.

К слову, антивирусы никак не реагируют на данный метод склейки файлов, так как он считается легальным. SFX-архивы используются в повсеместном использовании, хоть и не так часто, как это было задумано. Разработчики антивирусов не берут во внимание тот факт, что данным способом также пользуются в корыстных целях.

Использование символов юникода.

Юникод — один из стандартов кодирования символов. Позволяет представить знаки почти всех письменных языков. Операционная система Windows поддерживает символы юникода в названиях файлов. А так как, Windows является самой распространённой системой на ПК, то значит и злоумышленник имеет некоторое преимущество перед жертвой.

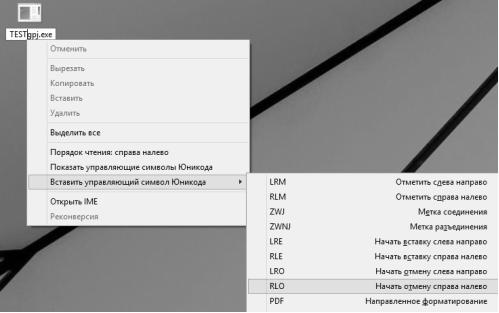

Юникод в название файла добавить очень просто, достаточно вызвать контекстное меню и выбрать нужный символ (рис. 1). В нашем случае, это код RLO (Начать отмену справа налево).

Рис. 1. Демонстрация вставки символа юникода RLO

Суть данного кода — зеркалирование символов после вставленного кода. Например, файл имеет название “TESTgpj.exe”, вставив RLO после “TEST”, то получим: “TESTexe.jpg”. Смысл перестановки расширений файлов в том, что обычный пользователь в первую очередь посмотрит на расширение файла, чтобы не заразить свой компьютер. Жертва, руководствуясь своими базовыми знаниями, поймёт, что это изображение (формат “.jpg”) и отбросит всякие подозрения.

Антивирусные программы также бессильны в данном случае, так как просто-напросто не проверяют названия файлов на символы юникода в нём. Данная функция в операционной системе Windows является стандартной.

Способы защиты.

Использование профессионального джойнера никак нельзя отследить на готовом файле с расширением “.exe”. В таком случае лучше обезопасить себя, скачивая необходимые программы с официальных сайтов разработчиков. Что касается джойнера SFX-архивом, то его можно отследить, попробовав открыть готовый файл архивом. Если открывается архив без каких-либо ошибок, значит подозрения оправдываются.

В случае юникода в имени файла проверить подлинное расширение можно через меню “Свойства”. Графа “Тип файла”. Если там написано “Приложение (.exe)”, то стоит задуматься.

Данные способы внедрения существуют довольно давно и до сих пор являются проблемой для рядовых пользователей. Если человек не разбирается в компьютере также хорошо, как продвинутый пользователь, то он вряд ли заподозрит вредоносную программу в таких случаях, ведь с виду ничего необычного нет. К сожалению, антивирусные компании не берут во внимание данные аспекты в компьютерной вирусологии, что даёт возможность злоумышленникам использовать данные методы заражения всё снова и снова…

Литература:

1. Климентьев К. Е. Компьютерные вирусы и антивирусы: взгляд программиста. М.: ДМК-Пресс, 2013. — 656 с.

2. Самораспаковывающийся архив // Википедия — URL: https://ru.wikipedia.org/wiki/ Самораспаковывающийся_архив

3. Юникод // Википедия — URL: https://ru.wikipedia.org/wiki/Юникод

4. Unicode Character 'RIGHT-TO-LEFT OVERRIDE' (U+202E) // FileFormat.info — URL: http://www.fileformat.info/info/unicode/char/202e/index.htm