Целью данной статьи является описание работы основных протоколов шифрования беспроводных сетей с учетом их достоинств и недостатков. Также приведены ключевые рекомендации по комплексной защите беспроводных соединений.

Ключевые слова: беспроводные сети, криптография, Wi-Fi, WEP, WPA, WPA2, шифрование

В современных условиях возрастает необходимость в обеспечении быстрого и защищенного обмена информацией между пользователями. Для обеспечения данного процесса все чаще применяются беспроводные локальные сети. Их широкое распространение объясняется, прежде всего, тем, что для организации беспроводной сети, в отличие от проводной, не требуется предварительная прокладка кабелей передачи данных, что снижает трудоёмкость и стоимость создания подобных сетей. Вместо коммутаторов и сетевых кабелей в беспроводных локальных сетях применяются преобразователи среды, которые осуществляют преобразование информации в радиоволны и передают её в эфир, после чего переданные радиоволны поступают на приёмное устройство, которое преобразовывает их обратно в информацию.

Под аббревиатурой Wi-Fi, являющейся торговой маркой Wi-FiAlliance, в настоящее время развивается целый ряд стандартов передачи цифровых потоков данных по радиоканалам.

В связи с увеличением спроса на Wi-Fi сети возникает все больше проблем с обеспечением безопасности беспроводных локальных сетей.

Первым алгоритмом, предназначенным для защиты информации, транслируемой по технологии Wi-Fi, был алгоритм WiredEquivalentPrivacy (WEP). Он был разработан в 1997 году Институтом инженеров электротехники и электроники (IEEE). Планировалось, что WEP позволит поддерживать такой уровень безопасности в беспроводных сетях, который можно будет сопоставить с уровнем защиты информации, передаваемой по кабелям.

WEP подразделяется на две модификации, которые зависят от длины используемого ключа — WEP-40 и WEP-104.

В основе WEP лежит циклический избыточный код (CRC32), необходимый для подсчета контрольных сумм и проверки целостности данных, и потоковый шифр RC4 (RivestCipher 4), разработанный компанией «RSASecurity» в 1987 году. Шифр Ривеста был выбран из-за повышенного быстродействия и возможности использования переменного размера ключа, но он является уязвимым, если использовать неслучайные или связанные ключи.

В ядре алгоритма RC4 заложена функция генерации псевдослучайных чисел (гаммы), которая выдает поток битов ключа.

Алгоритм шифрования:

1.Функция производит генерацию последовательности битов k.

2. Далее данная последовательность при помощи операции XOR складывается с открытым текстом m, что приводит к получению шифрограммы c:

![]()

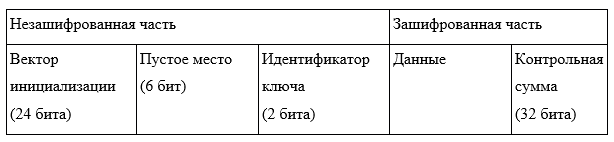

Кадр WEP состоит из двух полей: незашифрованной части и зашифрованной.

Рис. 1. Схема кадра WEP

Для каждого отдельного кадра создается сид (seed), который является ключом с присоединенным к нему вектором инициализации.

Порядок инкапсуляции:

- При помощи алгоритма циклического избыточного кода вычисляется контрольная сумма и добавляется в конец кадра.

- Передаваемая информация и контрольная сумма зашифровываются при помощи алгоритма RC4.

- Над исходным текстом и шифр-текстом производится операция XOR.

- Инициализационный вектор и идентификатор ключа добавляются в начало кадра.

Порядок декапсуляции:

- Происходит добавление вектора инициализации к ключу.

- Происходит дешифрование с ключом, равным seed.

- Проводится операция XOR над полученным текстом и шифр-текстом.

- Сравнивается контрольная сумма.

В первые же годы использования алгоритма WEP, специалистами по информационной безопасности были обнаружены как минимум 4 вида возможных атак:

– использование статистического анализа для расшифрования данных;

– создание шифрованных пакетов, заставляющих точку доступа принимать заведомо неверные команды;

– создание словарей на основе анализа данных, которые возможно использовать для мгновенного декодирования информации;

– изменение заголовков пакетов данных, для перенаправления их в контролируемую злоумышленниками точку назначения.

Появление в 2001 году разновидности алгоритма с увеличенной разрядностью ключа не помогло решить проблемы с атаками на вектор инициализации, также остались слабыми способ аутентификации и проверка подлинности данных.

В 2004 году в целях обеспечения более высокого уровня безопасности беспроводных сетей организация Wi-FiAlliance разработала алгоритм шифрования WPA (Wi-FiProtectedAccess) и WPA2. В алгоритме WPA используется вышеупомянутый шифр RC4 по протоколу TKIP (TemporalKeyIntegrityProtocol). При использовании WPA атаки типа «packetreplay» (воспроизведение пакетов) и «packetre-injection» (их повторный ввод) предотвращаются использованием в нем счетчика пакетов и ротации ключей. Метод проверки контрольной суммы MIC (MessageIntegrityCode) необходим для контроля целостности данных. Несмотря на его подверженность атакам типа «brute-force», это не создает проблем для информационной безопасности, поскольку, если точка доступа, основанная на WEP, обнаружит ошибки MIC протокола TKIP, произойдет переустановка сеансовых ключей.

В протоколе WPA2 применяется более современный метод шифрования CCMP (Counter-ModewithCBC-MACProtocol), основанный на алгоритме шифрования AES (AdvancedEncryptionStandard).

Как WPA, так и WPA2 могут работать в двух режимах аутентификации: персональном и корпоративном. В режиме WPA2-Personal из введенного незашифрованным текстом пароля создается распределяемый ключ (PreSharedKey — PSK), имеющий 256 разрядов. Ключ PSK, а также идентификатор SSID (ServiceSetIdentifier) и его длина образуют математический базис для генерирования парного ключа (PairwiseMasterKey — PMK), который используется для установки четырехстороннего обмена сигналами связи и генерации временного ключа (PairwiseTransientKey — PTK), для обеспечения взаимодействия устройства пользователя с точкой доступа. Как и у протокола WEP, у протокола WPA2-Personal имеются проблемы распределения ключей.

В модификации WPA2-Enterprise более успешно решены проблемы с распределением и управлением статическими ключами, а его объединение с большинством сервисов аутентификации поддерживает контроль доступа, основанный на учетных записях. Для работы этого режима требуются следующие регистрационные данные: имя и пароль пользователя, сертификат безопасности или одноразовый пароль. Процесс аутентификации происходит между рабочей станцией и центральным сервером аутентификации. Контроллер беспроводной сети проводит проверку соединения и направляет пакеты данных на соответствующий сервер аутентификации (в большинстве случаев, это сервер RADIUS). Основой режима WPA2-Enterprise служит стандарт 802.1X, обеспечивающий построенную на контроле портов аутентификацию пользователей и рабочих станций, пригодную как для проводных, так и для беспроводных точек доступа.

К основным компонентам аутентификации 802.1X относятся клиентский запросчик (supplicant) и сервер аутентификации.

Клиентский запросчик — это устройство, которое запрашивает доступ к сети. Чаще всего это какое-либо компактное мобильное устройство, но иногда клиентским запросчиком является программное обеспечение, принимающее и отвечающее на команды 802.1X.

Аутентификатор (чаще всего это точка доступа, хотя иногда он может размещаться на коммутаторе/контроллере) проверяет подлинность клиента для доступа к сети. Он обрабатывает запросы от клиентского запросчика, сохраняя заблокированным интерфейс сети до получения от сервера аутентификации команды на его разблокировку. В свою очередь, аутентификатор обрабатывает запрос на аутентификацию. Как правило, в качестве сервера аутентификации используется сервер RADIUS, совместимый с методами EAP (ExtensibleAuthenticationProtocol).

Клиентский запросчик и аутентификатор обмениваются трафиком EAP по протоколу уровня 2 EAPoL (EAPoverLAN). Клиент не может взаимодействовать с сервером RADIUS по протоколу уровня 3: когда точка доступа получает трафик EAP от клиентского запросчика, она преобразует его в запрос RADIUS и посылает серверу RADIUS на обработку. Если клиент зашифровывает данные, то аутентификатору недоступно содержимое запроса, но он способен извлекать из ответа некоторые данные.

После процедуры аутентификации 802.1X, клиентский запросчик получает от сервера аутентификации главный ключ MK (MasterKey), “привязываемый” к данному сеансу аутентификации. На основе этого ключа на клиенте и на аутентификаторе создается одинаковый парный главный ключ PMK (PairwiseMasterKey — PMK). Точка доступа получает ключ PMK от сервера аутентификации с помощью определения атрибута RADIUS. Владея ключом PMK, между клиентом и точкой доступа генерируется парный временный ключ PTK (PairwiseTransientKey), без процедуры обмена. Подобная генерация ключей возможна благодаря инициализации четырехстороннего квитирования связи, предотвращающего атаки типа «человек посередине» (man-in-the-middle), нацеленных на получение служебной информации посредством перехвата.

В WPA2 имеется три типа ключей PTK: ключ подтверждения ключа KCL (KeyConfirmationKey), необходимый для проверки целостности контрольной суммы; ключ шифрования ключа KEK (KeyEncryptionKey), применяемый для шифрования группового временного ключа GTK и временные ключи TK (TemporalKeys — TK), для шифрования передаваемого трафика.

Временный групповой ключ GTK (GroupTemporalKey) необходим для того, чтобы все “привязанные” к точке доступа беспроводные устройства «умели» расшифровывать широковещательный и многоадресный трафик. Если точке доступа необходимо изменить ключ GTK, то она создает новый ключ, применяя двухстороннее квитирование связи и ключ шифрования ключа KEK.

Спецификация 802.11i имеет возможность проводить предварительную аутентификацию и кэширование ключа PMK, чтобы свести к минимуму задержку, связанную с процессом аутентификации сервера RADIUS, при осуществлении клиентским устройством роуминга между двумя точками доступа.

Предварительная аутентификация позволяет клиенту пройти процедуру проверки подлинности на расположенной поблизости точке доступа, будучи привязанным к своей точке доступа. При применении кэширования, клиенту, «вернувшемуся» с обслуживаемой роумингом точки, не нужно выполнять повторную аутентификацию 802.1X.

Стандарт WPA2 базируется на алгоритме шифрования AES, пришедшему на смену стандартам DES и 3DES в качестве отраслевого стандарта. Из-за большого объема вычислений, для AES необходима аппаратная поддержка, которая обычно отсутствует в старом оборудовании беспроводных ЛВС.

Для процедур аутентификации и обеспечения целостности информации WPA2 использует алгоритм CBC-MAC (CipherBlockChainingMessageAuthenticationCode), а для шифрования данных и контрольной суммы MIC — режим счетчика CTR (CounterMode). Код целостности сообщения (MIC) WPA2 представляет собой контрольную сумму и, в отличие от более устаревших WEP и WPA, обеспечивает целостность данных для константных полей заголовка 802.11. Это способствует предотвращению атак типа «packetreplay» (воспроизведение пакетов) с целью расшифровки или компрометации криптографической информации.

Для вычисления контрольной суммы MIC используется 128-разрядный вектор инициализации IV (InitializationVector), для шифрования вектора инициализации — протокол AES с применением временного ключа. Далее над этим 128-разрядным результатом и следующими 128 бит данных производится операция XOR («исключающее ИЛИ»). Результат ее так же шифруется при помощи AES и TK, а затем над последним результатом и дальнейшими 128 бит данных аналогично выполняется операция XOR. Процедура повторяется до тех пор, пока не останется необработанной информации. Первые 64 разряда последнего результата используются для расчета значения MIC. Для шифрования данных и MIC используется основанный на режиме счетчика алгоритм. Для шифрования каждого пакета используется отдельный счетчик.

Для шифрования первых 128 бит данных также используются AES и временный ключ TK, затем над результатом шифрования выполняется операция XOR. Так получается первый 128-разрядный зашифрованный блок. Предварительно загруженное значение счетчика поэтапно увеличивается и шифруется при помощи AES и ключа шифрования данных. Далее над результатом этого шифрования и следующими 128 бит данных снова выполняется операция XOR.

Цикл повторяется пока не зашифруются все блоки данных. После этого происходит обнуление значения счетчика, далее счетчик шифруется с использованием алгоритма AES, а затем над результатом шифрования и MIC выполняется операция XOR. Результат последней операции присоединяется к зашифрованному кадру.

После расчета MIC с применением протокола CBC-MAC производится шифрование данных и MIC. После этого к данным добавляется заголовок 802.11, поле номера пакета CCMP, концевая метка 802.11 и все это отправляется по назначенному адресу.

Процесс расшифрования данных происходит в обратном порядке. Для дешифрования счетчика и зашифрованной части полученной информации применяются основанный на режиме счетчика алгоритм расшифровки. Таким образом расшифровываются данные и контрольная сумма MIC. Далее используется алгоритм CBC-MAC и рассчитывается MIC для расшифрованных данных. Если значения MIC не совпадают, то происходит сбрасывание пакета. При совпадении MIC полученные данные отправляются клиенту.

Почти все новейшие беспроводные системы имеют поддержку стандарта WPA2. Однако, при отсутствии сервера аутентификации или сервера RADIUS, который должен обслуживать необходимые методы аутентификации EAP, придется реализовать это обслуживание.

Отсутствие аппаратных средств шифрования AES возможно активизировать модернизацией встроенного программного обеспечения или драйвера.

Для обеспечения информационной безопасности беспроводных локальных сетей рекомендуется комплексно рассматривать проблему слабой защищенности Wi-Fi сетей. Выбор алгоритма шифрования является важным, но не решающим фактором. Следует предпринимать дополнительные шаги по усилению защиты, такие как контроль доступа за ресурсами, программируемая смена ключа доступа и введение внутренней виртуальной сети. Проблему физического обнаружения противником беспроводной сети можно решить, создавая контролируемые зоны, путем установки генераторов помех. Таким образом можно будет создать беспроводную сеть, которая будет иметь контролируемый радиус действия, что даст возможность не допускать в этот радиус лиц, не имеющих права доступа к сети. Такой метод обладает высокой стоимостью и требует сложных расчетов, однако, незаменим в тех случаях, когда создание беспроводной сети является единственным из доступных методов передачи данных.

Литература:

- Визавитин О. И. Практика защиты информации в Wi-Fi сетях на основе современных программно-аппаратных средств // Международный научный журнал «Молодой ученый». — 2016. — № 5 (109). — С. 182–184.

- Педжман Рошан, Джонатан Лиэри. Основы построения беспроводных локальных сетей стандарта 802.11. — М.: Вильямс, 2004. — 302 с.

- Безопасность беспроводных сетей: инструкция к применению // Компьютерра. URL: http://old.computerra.ru/terralab/peripheral/217057/ (дата обращения: 11.05.2016).

- Алферов А. П. Основы криптографии. Учебное пособие. — 2-е изд. исп. и доп. — М.: Гелиос АРВ, 2002. — 480 с.