Смарт-карта представляет собой кредитную карту стандартного размера с встроенный чипом, в который может быть встроена память или может включать в себя микропроцессор [1]. Микропроцессор чипа смарт-карты позволяет добавлять и удалять информацию в памяти или манипулировать ею. Основываясь на этом, мы предлагаем комплексный метод обеспечения функциональной безопасности данных. Смарт-карты используются во многих приложениях, таких как медицинские карты, электронные паспорта, ID-карты уже более 10 лет. В этой статье мы опишем пример применения смарт-карт в информационных системах управления образованием. Одно из самых популярных решений — это карты компании Gemalto Cryptoflex JavaCard, которые оснащены 16-битным микроконтроллером (Infineon SLE66CX322P, совместимый с процессором САБ 8051) и дополнительным криптопроцессором для RSA и DES вычислений. Карта имеет ПЗУ, ЭСППЗУ, и ОЗУ. Java-апплет реализует программу чип аутентификации.

Чем больше информации хранится в смарт-карте, тем более важной становится проблема защиты содержащейся в нем информацию. Тем не менее, в настоящее время в учебных заведениях распространен метод проверки держателя карты на основе пароля/ПИН. Большинство людей устанавливают свои пароли/ПИН на основе слов или цифр, которые они могут легко запомнить. Таким образом, пароли легко взломать или угадать методом брут-форс атаки. Хотя возможно и даже желательно, использовать разные пароли для разных приложений, большинство людей используют один и тот же пароль для различных приложений. Если один пароль скомпрометирован, это может открыть многие двери. «Длинные и случайные пароли» являются более безопасными, но их труднее запомнить, что побуждает некоторых пользователей записывать их в доступных местах. Криптографические методы, такие как PKI [2, 3], могут обеспечить очень длинные пароли, которые не нуждаются в сохранности, но, в свою очередь, защищены простыми паролями.

В последние годы растет тенденция использования биометрии, используемой для проверки или идентификации [4, 5]. Данный метод опирается на определение по физическим или поведенческим чертам, и может по своей сути отличить пользователя от мошенника или самозванца. Процесс может проходить в двух режимах: проверка и идентификация. При проверке личность человека подтверждается на основе совпадения с его/ее ранее зарегистрированным шаблоном. Идентификация человека осуществляется путем поиска в базе данных. В данном документе, мы ориентируемся на отпечатки пальцев, потому что это относительно зрелый метод и устройство сканирования для него дешевле, чем устройства для других методов биометрии, таких как ирис [5]. Кроме того, мы сосредоточиваем внимание на проверке только потому, что мы предполагаем, каждый учащийся или преподаватель использует его/ее смарт-карту. (Обратите внимание, что, однако, метод проверки отпечатков пальцев может также применяться в учебных заведениях без смарт-карт).

Так как отпечатки пальцев не могут быть потеряны или забыты, как пароли, то данный метод имеет значительный потенциал для обеспечения безопасности и удобства аутентификации пользователя [5]. Например, отпечатки пальцев значительно труднее скопировать, обменять и распространить, чем пароли. Это основное преимущество такого решения, как распознавание отпечатков пальцев. Отпечатки пальцев имеют размер данных, как правило, 70 Кб для изображений, и 500 В для функций, гораздо больше, чем что пароли с 10В.

Тем не менее, метод распознавания отпечатков пальцев имеет некоторые недостатки [6, 7]. Скомпрометированный пароль может быть заблокирован, при этом новый пароль может быть выдан столько раз, сколько нужно, в то время как люди имеют только 10 пальцев. Если отпечаток пальца скомпрометированы многократно, то он в конечном итоге не может быть заменен [5]. Наконец, в принципе, шаблон отпечатка пальца в результате кражи одного приложения может быть использован в другом приложении. Эти вопросы особенно важны в распространенной вычислительной системе, где данные отпечатков пальцев должны быть тщательно защищены, так как обеспечивают неприкосновенность частной жизни. Кроме того, мы должны совершать больше вычислений для аутентификации пользователей с данными отпечатков пальцев, чем при использовании пароль.

Доступ к личной информации учащихся. Информация об учащихся может храниться на смарт-картах или в сети; в любом случае, биометрические методы являются воротами доступа к личной информации.

Система при проверке через отпечатки пальцев имеет две фазы: регистрация и проверка. В процессе регистрации (оффлайн фаза), изображения отпечатков пальцев каждого пользователя, поступив в базу, обрабатываются, извлекаются и хранятся на сервере. В интернет-фазе проверки, отпечатки пальцев извлекаются из входного изображения и сравниваются с сохраненным шаблоном, и результат сравнения возвращается.

Интегрирование отпечатка в смарт-карты. Технологии с применением отпечатка пальца были предложены для усиления механизма проверки путем сопоставления хранимого шаблона, на котором зафиксированы особенности отпечатков пальцев [17, 18]. Имеются три стратегии проверки отпечатков пальцев, которые могут быть определены следующим образом [8, 9].

Store-on-Card. Шаблон отпечатка пальца хранится на смарт-карте. Данный шаблон должен быть восстановлен и передан для сопоставления с информацией, полученной от пользователя с помощью датчика отпечатков пальцев. Для этой цели, как правило, достаточно использовать дешевые карты памяти с небольшой операционной системой или без таковой.

Match-on-Card. Шаблон отпечатка пальца хранится на смарт-карте, которая также выполняет согласование с живым шаблоном. Таким образом, микропроцессор на смарт-карте необходим. При атаке на нескольких пользователей, злоумышленник должен получить и провести карты всех пользователей.

System-on-Card. Это сочетание двух предыдущих стратегий. Шаблон отпечатка пальца хранится на смарт-карте, которая также выполняет согласование с живым шаблоном, и включает в себя датчик отпечатка пальцев, чтобы получить, выбрать и обработать живой шаблон. Эта стратегия является лучшей с точки зрения безопасности, так как все происходит на смарт-карте. Встраивание функции получения отпечатков пальцев на смарт-карту предоставляет необходимую конфиденциальность и обеспечивает безопасность, но, к сожалению, реализация данного решения дорога и проблемна.

Сценарий верификации отпечатка для смарт-карт ридер моделей.

Во-первых, упрощение сценариев между смарт-картой и устройством чтения карт. Мы предполагаем, что симметричные и / или асимметричные ключи распределены в смарт-карту и считыватель карт, когда система установлена и дальнейшее обмен ключами не обязателен. Мы описали три стратегии интеграции отпечатки пальцев в смарт-карты в предыдущем разделе. В этом разделе мы рассмотрим пять различных сценариев [7, 9].

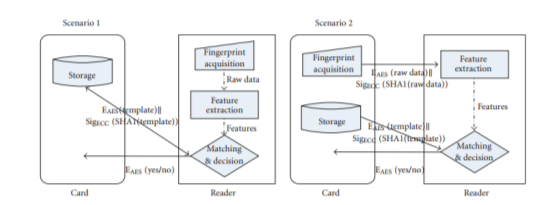

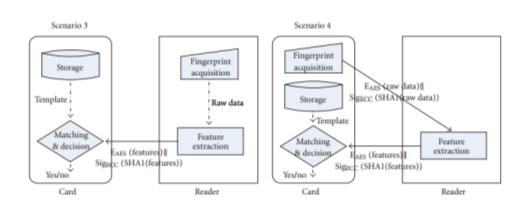

Как показано на рисунке 1, сценарии 1 и 2 относятся к стратегии Store-on-Card. Там же можно увидеть, что сценарии 3 и 4 относятся к стратегии Match-on-Card, так как модуль согласования происходит на смарт-карте. Наконец, сценарий 5 относится к стратегии System-on-Card (Рисунок 1). В сценариях Store-on-Card и Match-on-Card, мы можем различать те, в которых датчик отпечатков пальцев встроен в смарт-карты (сценарии 2 и 4), и те, где он находится в кард-ридере (сценарии 1 и 3).

Store-on-Card: сценарии 1 и 2. В рамках данных сценариев датчик отпечатков пальцев встроен в считыватель. Шаблон пользователя передается с карты на считыватель.

Считыватель принимает изображение отпечатка пальца, предоставленное встроенным датчиком отпечатков пальцев, выполняет выделение признаков, а также соответствует функции в шаблоне предоставленной карты. Считыватель информирует карту о том, была ли проверка успешной или нет. С другой стороны, датчик отпечатков пальцев в сценарии 2 встроен в карту. Отпечатки пальцев и изображения шаблона передаются с карты на считыватель, который выполняет выделение признаков и соответствует функции в шаблон. Считыватель информирует карту о том, была ли проверка успешной или нет.

Match-on-Card: сценарии 3 и 4. В рамках данных сценариев датчик отпечатков пальцев встроен в считыватель, который принимает изображение, предоставленное встроенным сенсором отпечатков пальцев. Извлеченные данные отправляются на карту, которая затем запускает соответствующий модуль. Датчик отпечатков пальцев по сценарию 4 встроен в карту. Изображение отпечатков пальцев передается с карты на считыватель, который запускает модуль извлечения особенностей и передает извлеченные особенности обратно на карту. Карта затем запускает соответствующий модуль.

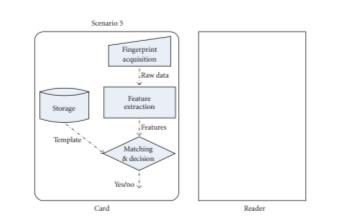

System-on-Card: сценарий 5. Все модули проверки отпечатков пальцев происходят на карте.

Рис. 1.

Литература:

1. H. Dreifus and T. Monk, Smart Cards, John Wiley & Sons, NewYork, NY, USA, 1997.

2. W. Stallings, Cryptography and Network Security: Principlesand Practice, Prentice-Hall, Upper Saddle River, NJ, USA,2003.

3. D. Hankerson, A. Menezes, and S. Vanstone, Guide to EllipticCurve Cryptography, Springer, New York, NY, USA, 2003.

4. S. Nanavati, M. Thieme, and R. Nanavati, Biometrics: IdentityVerification in a Networked World, John Wiley & Sons, NewYork, NY, USA, 2002.

5. D. Maltoni, D. Maio, A. Jain, and S. Prabhakar, Handbook ofFingerprint Recognition, Springer, New York, NY, USA, 2003.

6. R. M. Bolle, J. H. Connell, and N. K. Ratha, “Biometric perilsand patches,” Pattern Recognition, vol. 35, no. 12, pp. 2727–2738, 2002.

7. B. Schneier, “The uses and abuses of biometrics,” Communications of the ACM, vol. 42, no. 8, p. 136, 1999.

8. Y. S. Moon, H. C. Ho, K. L. Ng, S. F. Wan, and S. T. Wong,“Collaborative fingerprint authentication by smart card anda trusted host,” in Proceedings of the Canadian Conference onElectrical and Computer Engineering, vol. 1, pp. 108–112, 2000.

9. Y. Chung, D. Moon, T. Kim, and J.-W. Park, “Workloaddispatch planning for real-time fingerprint authenticationon a sensor-client-server model,” in Proceedings of the 5thInternational Conference on Parallel and Distributed Computing: Applications and Technologies (PDCAT ’04), vol. 3320 ofLecture Notes in Computer Science, pp. 833–838, 2004.