В настоящее время Интернет является важной частью жизни человека. Многие люди регулярно заходят во «Всемирную паутину», что узнать что-нибудь новое из новостных лент. Для программистов и людей, чья профессия связана с работой на компьютере, Интернет является частью их повседневной работы. Для школьников и студентов это источник любой необходимой информации, возможность играть в игры и общаться в социальных сетях. Вследствие, люди, которые регулярно заходят в Интернет, сталкиваются с различными угрозами.

Технические угрозы и Социальная инженерия — два вида Интернет — угроз. Основными техническими угрозами для пользователей являются вредоносные программы, ботнеты и DoS и DDoS-атаки. Вредоносные программы наносят ущерб компьютеру, серверу или компьютерной сети, например, крадут или стирают данные, которые хранятся на компьютере, что ведет к ухудщению работы устройства или к его Вредоносные программы чаще всего находятся в страницахновостныхсайтовилидругихпопулярныхресурсах,незаметнопроникая накомпьютер пользователя, просматривающего этот сайт. Электроннаяпочта исъемныеносителиинформации также могут являться распространителями вредоносных программ, а любые файлы, скачанные с Интернета, стоит всегда проверять Антивирусом.

Вредносныепрограммыделятся навирусы,черви итроянскиепрограммы.

Компью́терный ви́рус - вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи с целью нарушения работы программно-аппаратных комплексов, удаления файлов, приведения в негодность структур размещения данных, блокирования работы пользователей или же приведения в негодность аппаратных комплексов компьютера.

Лежащий в виде зараженногофайла надискевирус неопасен дотехпор,покаего неоткрытьили незапустить. Онначинаетдействоватьтолькотогда,когдапользовательегоактивирует.Вирусыразработаны,чтобыкопироватьсебя,заражаякомпьютеры,приэтомобычноониуничтожаютфайлы.Компьютерныевирусыназванывирусами из-за ихсходства сбиологическимивирусами попризнакуспособности ксаморазмножению.

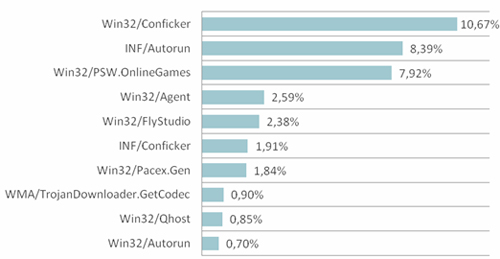

ᐧОдним из вредоносных вирусов является win32 и его модификации. Применениесовременныхантивирусныхпрограммпомогаетпредотвращатьзаражениекомпьютеравирусами, втомчисле иwin32.Этотвирусявляется «Трояном» имаскируетсяпододну извыполняемыхзадачсистемы.

Рис. 1. Диаграмма.Топ-10самыхраспространенныхИнтернет-угроз вмире (июль-2009) (данныекомпании «ESET»)

Сетевой червь — разновидность вредоносной программы(вируса), самостоятельно распространяющейся через локальные и глобальные компьютерные сети. Ониполностьюоправдываютсвоеназвание,посколькураспространяютсяпутем «переползания» изустройства вустройство.

Троя́нская программа (также — троя́н, троя́нский конь) — вредоносная программа, распространяемая людьми, в отличие от вирусов и червей, которые распространяются самопроизвольно. «Трояны» — самый простой вид вредоносных программ, сложность которых зависит исключительно от сложности истинной задачи и средств маскировки. Самые примитивные «трояны» (например, стирающие содержимое диска при запуске) могут иметь исходный код в несколько строк. Примеры троянских программ: Back Orifice, Pinch, TDL-4, Trojan.Winlock.

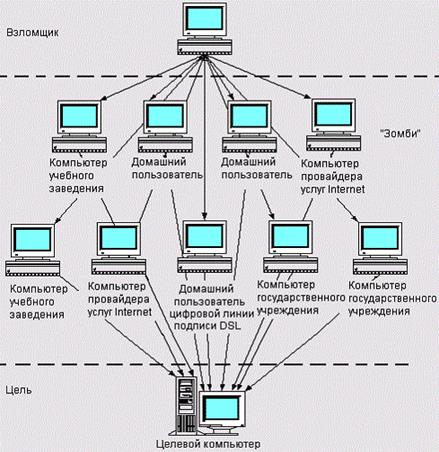

Достаточно часто злоумышленники заражают компьютер для того, чтобы сделать его частью ботнета —сети из зараженных устройств, расположенных по всему миру.

Ботнет (англ. botnet, произошло от слов robot и network) — это компьютерная сеть, состоящая из некоторого количества хостов(серверов), с запущенными ботами — автономным программным обеспечением. Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на устройство жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов заражённого компьютера. Обычно используются для нелегальной или неодобряемой деятельности — рассылки спама, перебора паролей на удалённой системе, атак на отказ в обслуживании.

Крупнейшие ботнеты могу твключать в себя десятки и сотни тысяч компьютеров, а пользователи даже не догадываются, что их компьютеры заражены вредоносными программами и используются злоумышленниками.

DoS иDDoSатаки

DoS (от англ. Denial of Service — отказ в обслуживании) — хакерская атака на вычислительную систему (обычно совершенная хакерами) с целью довести её до отказа, то есть создание таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой (если в нештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману.В настоящее время DoS и DDoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик.

Атака, проводящаяся одновременно сразу с большого числа компьютеров, называется DDoS-атака.

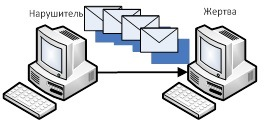

Рис. 2. DoS-атака осуществляетсядвумяспособами

При первом способе для атаки используется уязвимость ПО (программного обеспечения), установленного на компьютере «жертвы». С помощью уязвимости вызывается определенная критическая ошибка, ведущая к нарушению работоспособности системы.

При втором способе атака осуществляется при помощи одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети.

DDoS-атака (распределенный отказ в обслуживании) —это разновидность DoS-атаки, которая организуется при помощи очень большого числа компьютеров, благодаря чему атаке могут быть подвержены сервера даже с очень большой пропускной способностью Интернет-каналов.

Для организации DDoS-атак злоумышленники используют ботнет —специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать.

Социальная инженерия

Социальная инженерия — метод несанкционированного доступа к информационным ресурсам, основанный на особенностях психологии человека. Основной целью социальных инженеров, как и других хакеров и взломщиков, является получение доступа к защищенным системам с целью кражи информации, паролей, данных о кредитных картах и т. п. Основным отличием от стандартной кибер-атаки является то, что в данном случае в роли объекта атаки выбирается не машина, а ее оператор. Именно поэтому все методы и техники социальных инженеров основываются на использовании слабостей человеческого фактора, что считается крайне разрушительным, так как злоумышленник получает информацию, например, с помощью обычного телефонного разговора или путем проникновения в организацию под видом ее служащего. Для защиты от атак данного вида следует знать о наиболее распространенных видах мошенничества, понимать, что на самом деле хотят взломщики и своевременно организовывать подходящую политику безопасности.

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание) — это вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Пожалуй, это самая популярная схема социальной инженерии на сегодняшний день. Ни одна крупная утечка персональных данных не обходится без волны фишинговых рассылок, предшествующих ей. Целью фишинга является незаконное получение конфиденциальной информации. Наиболее ярким примером фишинговой атаки может служить сообщение, отправленное жертве по электронной почте, и подделанное под официальное письмо — от банка или платёжной системы — требующее проверки определённой информации или совершения определённых действий. Причины могут называться самые различные. Это может быть утеря данных, поломка в системе и прочее. Такие письма обычно содержат ссылку на фальшивую веб-страницу, в точности похожую на официальную, и содержащую форму, требующую ввести конфиденциальную информацию нг

Способы защиты от угроз в Интернете

Существует много видов и способов атак, но также есть и достаточное количество способов защиты от них. При работе в Интернете рекомендуется выполнять следующие требования:

- ᐧПользуйтесьпаролями

- ᐧРаботайте на компьютере под учетной записью с ограниченными правами

- ᐧИспользуйте шифрование данных

- ᐧРегулярно выполняйте обновления программного обеспечения

- ᐧИспользуйте и регулярно обновляйте антивирусные программы

- ᐧИспользуйте межсетевой экран

Литература:

1. Википедия

2. http://ᐧsafe-surf.ru/ᐧusers-of/ᐧarticle/212/

3. http://ᐧelhow.ru/ᐧprogrammnoe-obespechenie/ᐧantivirusnye-programmy/ᐧkak-udalit-win32

4. http://biz.liga.net/all/all/novosti/2030737-top-5-osnovnykh-internet-ugroz-itogi-iyulya.htm