В данной статье рассматриваются преимущества видеосистемы биометрической идентификации личности перед другими системами контроля доступа на охраняемых объектах и оригинальность этой системы в структуре научно-технического прогресса.

В наши дни помимо воровства и вандализма существует большая угроза террористических актов. Для предотвращения подобных угроз установка систем безопасности является первоочередной задачей, особенно в общеобразовательных учреждениях и местах большого скопления людей.

Системы видеонаблюдения являются сегодня обязательным, а порой и основным элементом любой современной системы безопасности. Возможность дистанционного визуального контроля всего охраняемого объекта, его внутренних помещений окружающего пространства и периметра позволяет создавать высокоэффективные системы безопасности без затрат на содержание большого штата охраны. Актуальность современных решений в области безопасности и контроля давно уже не вызывает никакого сомнения [1].

Как правило, в местах, где установлены камеры, совершается значительно меньше правонарушений, а если и совершаются, то процент их раскрываемости гораздо выше, чем в «слепых зонах». Системы видеонаблюдения установлены практически в каждом городе и успешно применяются для выявления различного рода правонарушений. Однако, существует проблема — этот процесс плохо автоматизирован из-за отсутствия надёжных и быстрых алгоритмов идентификации личности по изображению, и в большинстве случаев этим занимаются люди, а не машины.

Недавно при Владимирском государственном университете во Владимирской области была создана инновационная система видеонаблюдения с биометрической идентификацией личности. Уникальная система видеонаблюдения для учета и контроля доступа — это новый комплекс, который может одновременно распознавать больше 20 лиц. После попадания человека в так называемую «зону контроля» уже через три секунды, если, конечно, фотография есть в базе данных, информация о нём появится у оператора комплекса. За это время система сравнивает изображение, получаемое в режиме реального времени и снимки из базы по нескольким сотням параметров [6]. В этом и заключается актуальность решения проблемы автоматической идентификации личности.

Идентификация личности в данной видеосистеме производится путем сравнения биометрических характеристик лиц граждан с базами фотоизображений с использованием методов построения трехмерных моделей по двухмерным изображениям. Внутри установлена камера, имеющая две матрицы: для видимого и для инфракрасного диапазонов [6]. То есть съёмка может производиться в полной темноте. Такая система биометрической идентификации личности предназначена для идентификации людей по изображению лица (а так же по его мельчайшим деталям) в рамках проведения оперативно-розыскных и профилактических мероприятий.

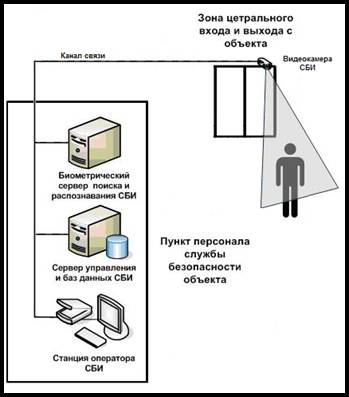

Новый комплекс может работать и в общественном транспорте, и на крупных промышленных предприятиях, а так же в местах с очень большим скоплением людей (аэропорты, вокзалы, метрополитен, супермаркеты, автостоянки, выставки и так далее). Это позволяет производить круглосуточный контроль и своевременно предотвращать всевозможные чрезвычайные происшествия и преступления. Таким образом, риск возникновения ситуаций, представляющих опасность для жизни людей, существенно снижается. На рисунке 1 представлена структурная схема объектов, на которых может использоваться видеосистема.

Рис. 1. Структурная схема объектов, на которых может использоваться видеосистема

Система биометрической идентификации (СБИ) состоит из: видеокамеры, канала связи, биометрического сервера поиска, распознавания и управления по базе данных, монитора для вывода изображений и удерживающего устройства (турникет, двери).

Структурная композиция СБИ на охраняемом объекте представлена на рисунке 2:

Рис. 2. Структурная композиция СБИ

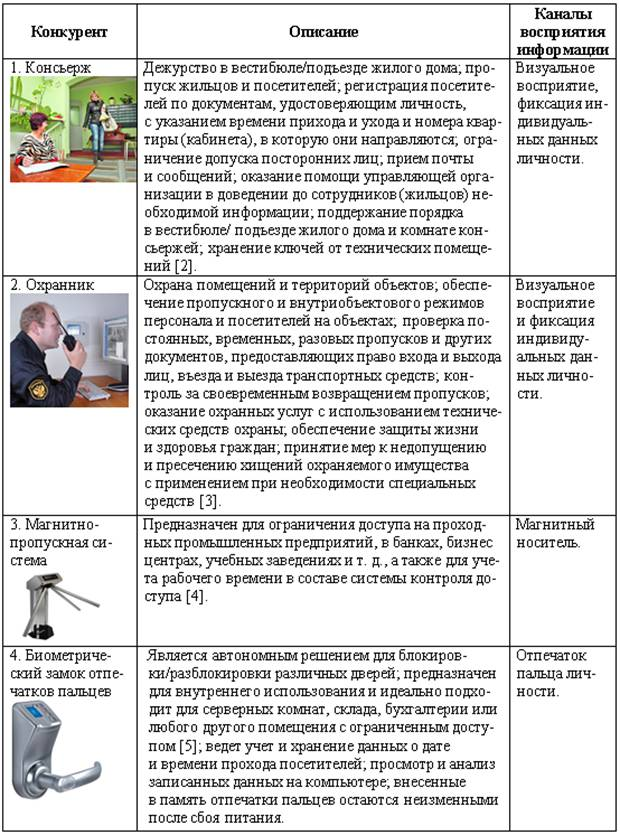

Для проведения анализа эффективности данной системы контроля доступа, рассмотрим ее основных конкурентов, представленных в таблице 1, а также их сильные и слабые стороны (таблица 2).

Таблица 1

Основные конкуренты биометрической видеосистемы идентификации личности

Таблица 2

Сильные и слабые стороны конкурентов

|

Конкурент |

Плюсы |

Минусы |

|

1. Консьерж |

Небольшие затраты, неприхотливость в работе, надежная идентификация постоянных посетителей. |

Человеческий фактор (невнимательность, коррупция и т. д.), слабая физическая подготовка, отсутствие средств обороны. |

|

2. Охранник |

Хорошая физическая подготовка и скорость реакции, наличие рации и средств обороны. |

Человеческий фактор (невнимательность, коррупция и т. д.). |

|

3. Магнитно-пропускная система |

Автоматизация контрольно-пропускной системы (фиксация времени и индивидуальных данных посетителей), непрерывная работа длительное время, возможность организации учета перемещений сотрудников и назначение уровней доступа для каждого из них. |

Ненадежность оборудования, сбои в системе, неэффективность при отсутствии магнитной карты (поломка, потеря), возможность прохода третьих лиц по чужой карте, бесполезность системы при отсутствии электричества, возможность преодолеть незначительную преграду при отсутствии карты, невозможность идентификации преступных личностей. |

|

4. Биометрический замок отпечатков пальцев |

Функции всевозможных ключей и карточек исполняет человеческое тело, надежность работы приравнивается к 100 %, возможность организации учета перемещений сотрудников и назначение уровней доступа для каждого из них. |

Сбои в системе, бесполезность системы при отсутствии электричества, невозможность идентификации преступных личностей. |

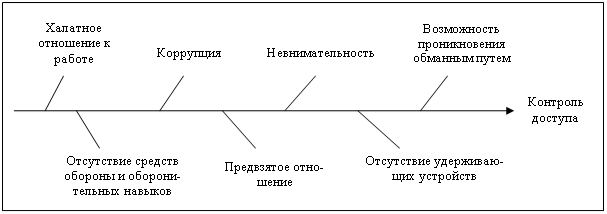

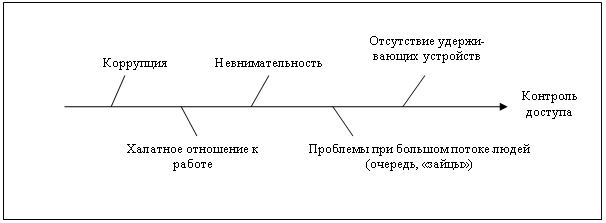

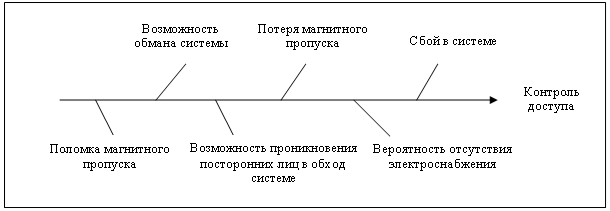

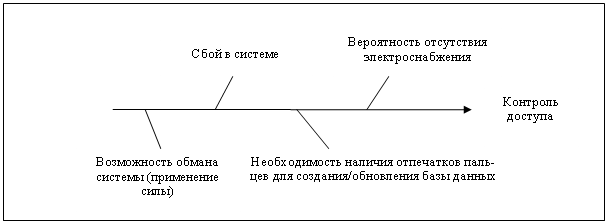

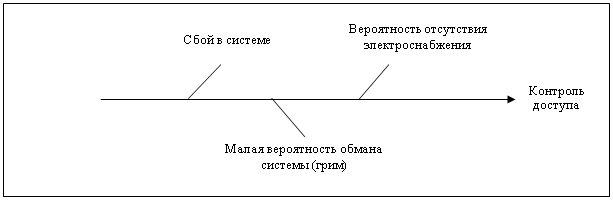

Проанализируем биометрическую систему видеонаблюдения и ее основных конкурентов относительно проблемы контроля доступа. Для этого с целью графического отображения взаимосвязи между решаемой проблемой и причинами, влияющими на ее возникновение, была применена диаграмма Исикава [7, с.135], с помощью которой получено наглядное представление о том, какие причины приводят к необходимости усовершенствования контроля доступа на охраняемых объектах (рис. 3 — рис. 7).

Рис. 3. Диаграмма Исикава для конкурента 1

Рис. 4. Диаграмма Исикава для конкурента 2

Рис. 5. Диаграмма Исикава для конкурента 3

Рис. 6. Диаграмма Исикава для конкурента 4

Рис. 7. Диаграмма Исикава для альтернативы

Все причины, приводящие к плохому контролю доступа, могут привести, как правило, к одним и тем же последствиям, а именно: посторонний человек может проникнуть на охраняемый объект, в результате чего может произойти некое чрезвычайное происшествие, такое как кража, порча имущества, преступление. Или наоборот — человек имеет право пройти на охраняемый объект, но не может этого сделать в силу определенных обстоятельств, таких как потеря пропуска, отсутствие его в базе данных и так далее.

По результатам проведенных исследований можно сделать вывод о том, что система видеонаблюдения для учета и контроля имеет наименьшее число проблем по сравнению со всеми конкурентами, что свидетельствует о ее эффективности и надежности. К тому же, антропометрия наиболее достоверна. Таким образом, можно смело утверждать, что такая система является высоковостребованной, конкурентноспособной и наиболее рациональной в использовании.

Потребность в постоянном контроле доступа нам диктуют требования безопасности, стремление защитить себя и своих близких, желание поддерживать жизненную стабильность. При проектировании любой системы безопасности нельзя упускать из виду человеческий фактор. Охранник может устать, потерять бдительность, уснуть, не заметить, быть подкупленным и т. д. Цифровые системы не устают, не спят и не берут взяток, а соответственно беспристрастно регистрируют все факты нарушения. Именно поэтому главной проблемой при проектировании и использовании современных систем безопасности является полное или частичное отсутствие автоматизации процесса контроля доступа, и создание уникальной видеосистемы биометрической идентификации личности является существенным шагом к решению этой проблемы. А правильно установленная и грамотно спроектированная система видеонаблюдения очень быстро окупается, даёт чувство защищённости и уверенности.

Литература:

1. «Видеотехника ДВ» [электронный ресурс]: системы видеонаблюдения — режим доступа: http://videoteh-dv.ru

2. Должностная инструкция консьержа жилого дома, 2012

3. Должностная инструкция охраны, 2012

4. «Кортос» [электронный ресурс]: научно-промышленное предприятие — режим доступа: http://www.nppk.by

5. «Армо системы» [электронный ресурс]: охранные системы — режим доступа: http://www.armosystems.ru

6. Новостной сайт первого канала [электронный ресурс]: репортаж — режим доступа: http://www.1tv.ru/news

7. Мишин В. М. Управление качеством. Москва, 2005, 463 с.