Мониторинг и измерение показателей сети становятся все более важными в современных сетях для поддержки бесперебойной работы телекоммуникационных сетей. Сетевой мониторинг — это набор механизмов, которые позволяют сетевым администраторам получать информацию о текущем состоянии и долгосрочных тенденциях в сложной компьютерной сети. В данной работе происходит ознакомление с современными подходами к мониторингу сетей, их архитектурой, функциями и свойствами.

Ключевые слова: подход, сетевой мониторинг,сетевой трафик, DPI, TAP.

Компьютерные сети соединяют миллионы компьютеров и пользователей компьютеров по всему миру. Сеть стала инфраструктурой для многих приложений, которые влияют на нашу повседневную жизнь, поэтому важно, чтобы компьютерной сетью управляли должным образом. Управление сетью требует мониторинга. Мониторинг сети — это набор механизмов, которые позволяют сетевым администраторам получать информацию о мгновенном состоянии и долгосрочных тенденциях развития сложной компьютерной сети.

Роль мониторинга и измерения показателей сети становится все более важной в современных сложных сетях. В прошлом администраторы могли выполнять мониторинг только нескольких сетевых устройств или менее сотни компьютеров. Пропускная способность сети могла составлять всего 10–100 Мбит/с, однако теперь администраторам приходится иметь дело не только с высокоскоростными проводными сетями (более 10 Гбит/с), но и с беспроводными сетями. Все они нуждаются в более сложных инструментах мониторинга и анализа сетевого трафика для поддержания стабильности и доступности сети, например, для своевременного предотвращения сбоев в работе сети, обеспечения надежной сетевой безопасности и принятия правильных решений при проектировании телекоммуникационных сетей.

Мониторинг сети включает в себя множество методов, которые используются специально для поддержания безопасности и целостности внутренней сети. Внутренняя сеть также известна как локальная вычислительная сеть (LAN), а мониторинг охватывает оборудование, программное обеспечение, вирусы, шпионские программы, уязвимости, такие как бэкдоры и дыры в системе безопасности, а также другие аспекты, которые могут нарушить целостность сети.

Мониторинг сети — это сложная и ответственная задача, которая является неотъемлемой частью работы сетевых инженеров и администраторов. Если сеть выйдет из строя даже на небольшой промежуток времени, производительность внутри компании снизится, а в случае с государственными службами способность предоставлять основные услуги будет поставлена под угрозу. Чтобы действовать проактивно, а не реагировать на изменения, администраторам необходимо отслеживать движение трафика и производительность по всей сети и проверять, не происходит ли в сети нарушений безопасности. При возникновении сбоя в сети агенты мониторинга должны обнаруживать, изолировать и устранять неполадки в сети и, возможно, восстанавливать работоспособность сети после инцидентов. Как правило, агенты должны предупредить администраторов, чтобы они устранили неполадки в течение короткого промежутка времени. При стабильной работе сети работа администраторов сводится к постоянному мониторингу на предмет наличия угрозы как внутри, так и за пределами сети.

Мониторинг сети может быть активным или пассивным. Пассивный мониторинг сети считывает данные из линии передачи, не влияя на трафик. Активный мониторинг сети добавляет возможность изменять данные в линии передачи [1].

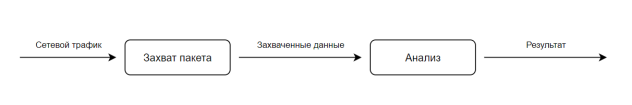

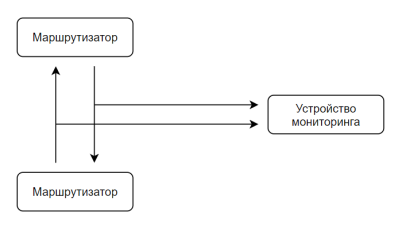

Пассивный сетевой мониторинг существует в нескольких формах. Базовый мониторинг может быть удобен для ручной оценки, поскольку объем отслеживаемых и генерируемых данных невелик. Мониторинг всевозможных параметров сети и ее трафике сопряжен с соответствующими трудностями; информация о сбоях и злоумышленниках собирается, но информации так много, что она теряется как иголка в стоге сена. Кроме того, чем больше данных собирается, тем более технологичными становятся требования к их сохранению и обработке. Таким образом, различные способы сетевого мониторинга конкурируют друг с другом, поскольку каждый из них имеет свои преимущества и предназначен для различных целей, сред и пользователей. На рисунке 1 показана общая архитектура сетевого мониторинга.

Рис. 1. Общая архитектура сетевого мониторинга

Процесс сетевого мониторинга состоит из двух основных этапов: дублирования трафика и анализа трафика.

Все виды мониторинга сетевого трафика имеют одно общее свойство: трафик из сети дублируется, чтобы можно было проанализировать копию. Дублирование может осуществляться в одном из двух режимов: inline или зеркальном отображении [2]. В случае inline дублирования устройство дублирования трафика встроено в сеть передачи данных. В режиме зеркального отображения же функция дублирования встроена в маршрутизатор или коммутатор. Существует несколько способов зеркалирования трафика: зеркалирование портов, TAP и настройка, подобная TAP, с использованием обходных сетевых адаптеров (NIC).

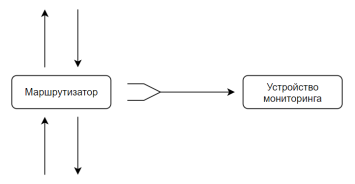

1) Зеркалирование портов — это функция, обычно доступная в корпоративных сетевых коммутаторах и маршрутизаторах [3]. Трафик, проходящий через выбранные порты коммутатора или маршрутизатора, зеркально отражается на другой выбранный порт. Порт, используемый для вывода дублированного трафика, обычно называется зеркальным портом или SPAN-портом (анализатор коммутируемых портов). На рисунке 2 показан принцип зеркалирования портов. Оба направления контролируемого канала передаются в одном направлении через зеркальный порт.

Рис. 2. Общая архитектура сетевого мониторинга

У зеркальных портов есть два недостатка. Во-первых, если суммарная пропускная способность трафика превышает возможности зеркального порта, зеркальный порт становится перегруженным и отбрасывает пакеты. Полнодуплексный трафик передается в одном направлении через зеркальный порт. Это в два раза превышает пропускную способность одного порта для двух портов, обслуживаемых коммутатором, и даже больше, если обслуживается более двух портов [4]. Во-вторых, большинство коммутаторов не обладают достаточной вычислительной мощностью для выполнения как коммутации, так и зеркального отображения. Основная функция коммутатора является приоритетной, и зеркальное отображение может работать некорректно в периоды пиковой загруженности.

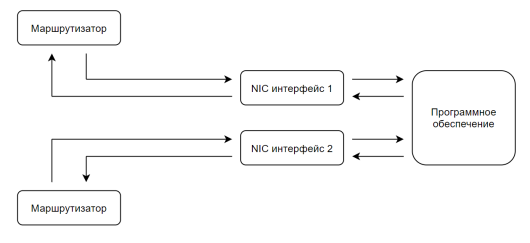

2) Сетевой тест-порт (TAP) — это устройство для перехвата пакетов, расположенное в режиме inline, поскольку линия передачи физически разделена. Устройство TAP подключается между разделенными частями линии, и трафик дублируется. Отдельные отводы дублируют трафик на один выход, состоящий из двух физических портов как для нисходящей, так и для восходящей линии полнодуплексного соединения. Существует три типа подключений: медные, оптоволоконные и виртуальные. На рисунке 3 показано зеркалирование трафика с использованием порта тестового доступа. Оба направления контролируемой линии связи передаются раздельно.

Рис. 3. Зеркалирование трафика с использованием TAP

Пассивные медные отводы подключаются непосредственно к линии. Поскольку на пассивные отводы не подается питание, отключение электроэнергии не может привести к сбою в линии. Недостатком пассивных медных отводов является то, что таким образом можно подключать только соединения со скоростью 10 Мбит/с и 100 Мбит/с. Пассивное соединение искажает сигнал таким образом, что пассивное подключение к гигабитному Ethernet становится невозможным [5]. В патенте NetOptic представлен способ, в котором используется активный гигабитный отвод, оснащенный конденсаторами, для поддержания соединения во время переключения встроенных байпас реле [6].

Активные медные отводы функционируют аналогично подходу, описанному выше. Сигнал, проходящий через отвод, активно ретранслируется и дублируется, и искажения сигнала не вносятся, за исключением незначительной задержки, вызванной электронной схемой. Недостатком этого подхода является то, что сбой питания на отводе приводит к переключению аварийного реле, что приводит к задержке в несколько сотен микросекунд [7].

3) Настройка по принципу TAP с использованием обходной сетевой карты (NIC) объединяет зеркалирование трафика и его анализ. Как показано на рисунке 4, наблюдаемая линия разделена. Оба конца разделенной линии подключены к двум сетевым интерфейсам. Сетевой адаптер установлен на компьютере. Интерфейсы программно сконфигурированы как сетевой мост, что позволяет разделенной линии по-прежнему функционировать должным образом. Пропуск трафика через компьютер позволяет осуществлять наблюдение за трафиком. Эта настройка выполняется в режиме inline, аналогично TAP.

Рис. 4. Inline мониторинг с использованием двух интерфейсов NIC

Зеркальное отображение с использованием сетевых адаптеров возможно с использованием сетевых адаптеров потребительского класса. Это означает возможность возникновения точки отказа, т. к. как только программное или аппаратное обеспечение выходит из строя, линия передачи большее не является активной.

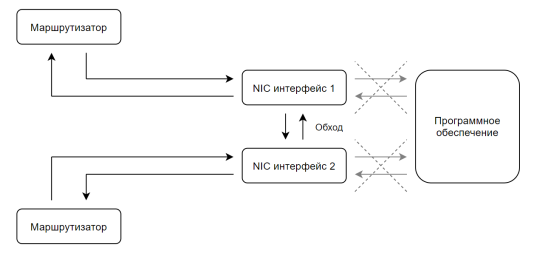

Существуют специализированные, так называемые обходные сетевые адаптеры, как показано на рисунке 5. Сетевые адаптеры с возможностью обхода двух сетевых интерфейсов позволяют обходить оба сетевых интерфейса при возникновении сбоя, например, при сбое программного обеспечения или отключении электропитания [8].

Рис. 5. NIC в режиме обхода является мостом для сохранения соединения

Недостатком является то, что компьютер привязан к определенному месте и не может быть перемещен без прерывания соединения.

Другой способ — перехват пакетов имеет три значения. Во-первых, это интерактивный подход к мониторингу сети. Во-вторых, функция перехвата пакетов представляет собой файл трассировки пакетов. В-третьих, это процесс перехвата пакетов по сетевому каналу. Запись может быть сохранена в файл или считана непосредственно анализатором сетевого трафика в режиме реального времени [9].

– Захват пакетов как метод дублирования пакетов. Сетевой трафик захватывается с точки наблюдения. Захват пакетов не зависит от времени ли физического расположения устройства анализа, поскольку захваченные данные могут быть сохранены в файл. Захваченные данные остаются такими же, как и при передаче. Процесс перехвата пакетов может быть как ручным, так и автоматическим [10].

– Захват пакетов как подход к мониторингу сети. Подход к мониторингу сети с перехватом пакетов состоит из двух основных этапов: во-первых, создание файла перехвата пакетов и, во-вторых, выполнение анализа сетевого трафика на основе захваченного файла. Автоматизированный подход используется для регистрации и анализа поведения вредоносных программ [10]. Также может быть возможен дополнительный ручной анализ выбранных перехватов пакетов из такой автоматизированной системы [11]. Используются как графический интерфейс пользователя (GUI), так и интерфейс командной строки (CLI). В некоторых установках возможна автоматизация действий с помощью скриптов.

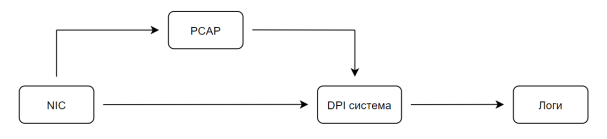

Deep packet inspection ( DPI ) — это метод определения полезной нагрузки IP-пакетов. Однако он также используется для обозначения тех архитектурных подходов к мониторингу сетевого трафика, которые используют DPI в автоматизированном режиме.

Захват трафика и дальнейший анализ могут быть либо отдельными процессами во времени и пространстве, либо они могут быть интегрированы в один процесс, как показано на рисунке 6. Подход, основанный на захвате пакетов, может служить источником файла PCAP (от англ. Packet Capture) для дальнейшего анализа на основе DPI [12].

Рис. 6. DPI-подход

Существует два основных типа анализа на основе DPI: сопоставление с паттерном и анализ на основе событий. Оба они используются в различных системах IDS/IP (Intrusion Detection Systems / Intrusion Prevention).

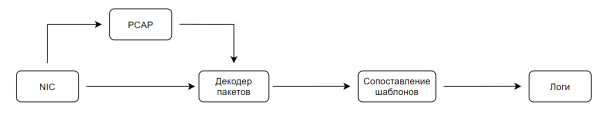

Сопоставление шаблонов — это метод DPI, который включает в себя поиск по всем сетевым данным известных последовательностей байтов или совпадений с регулярными выражениями [13]. Принцип работы показан на рисунке 7. Поиск может быть ограничен определенными частями пакетов или конкретными пакетами.

Рис. 7. DPI-метод сопоставления шаблонов

Преимуществом этого подхода является относительная простота, что делает его популярным типом DPI. Описание искомых данных с помощью последовательностей байтов или регулярных выражений часто является простым.

Однако это преимущество становится проблемой, когда мы хотим найти шаблоны, которые невозможно описать с помощью регулярных выражений. Если данные необходимо декодировать перед дальнейшим сопоставлением с образцом, а функция декодирования еще не встроена в мониторинг сетевой безопасности, обычно невозможно создать регулярное выражение, которое также выполняло бы декодирование.

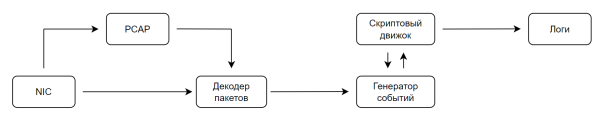

Сопоставление с образцом — явно недостаточный метод. Его неспособность выполнять декодирование или несколько этапов принятия решений рассматривается в архитектурном подходе анализа, основанного на событиях. В подходе DPI, выполняющим анализ на основе событий , как показано на рисунке 8, пакеты преобразуются в события, которые, в свою очередь, обрабатываются сценариями [14]. Сценарии могут реализовывать сложные алгоритмы обработки и добавлять новые функциональные возможности, связанные с DPI.

Рис. 8. DPI-метод на основе событий

Такой архитектурный подход заменяет часть, связанную с сопоставлением с шаблоном, алгоритмами, реализованными в виде компьютерной программы. Алгоритмы могут быть как с отслеживанием состояния, так и без сохранения состояния. Stateless алгоритмы — это просто немедленная реакция или цепочка реакций на определенные события. Stateful алгоритмы могут использовать программные переменные для запоминания состояния между возникновениями событий.

Наблюдение за потоком — еще один подход, который отличается от описанных ранее. Содержимое пакетов не анализируется, кроме информации из заголовков пакетов. Эта информация объединяется в потоки. RFC 7011 [15] дает следующее определение потока: «Потоком считается набор пакетов или кадров, проходящих через точку наблюдения в сети за некий интервал времени. Все пакеты одного потока имеют общий набор свойств…».

В качестве общего свойства, отличающего потоки друг от друга, используются следующие пять полей: IP-адрес источника, IP-адрес назначения, IP-порт источника, IP-порт назначения, протокол L4.

Поскольку сами данные не обрабатываются, наблюдение за потоком данных имеет ряд преимуществ. Поскольку пользовательские данные не анализируется, наблюдение за потоком данных выполняется быстрее, чем другие подходы на том же оборудовании. Более того, если не сохранять пользовательские данные, сохраняется значительно меньше данных, чем в случае захвата пакетов, упомянутом выше. Отказ от обработки пользовательских данных также снижает проблему конфиденциальности по сравнению с перехватом пакетов или DPI. Данные о потоке могут использоваться для соблюдения законов о хранении данных [16]. На рисунке 9 показана архитектура наблюдения за потоком.

Имея информацию о пакетах данных и потоке трафика, сетевые администраторы могут понять поведение сети, например, использование приложений и сетевых ресурсов, сетевые аномалии и уязвимости в системе безопасности. Сетевой трафик сначала дублируется, а затем анализируется. Существует два способа дублирования трафика: зеркальное отображение портов и TAP. Существует три подхода к анализу трафика: захват пакетов, преимущественно автоматизированная глубокий пакетный анализ (DPI) и наблюдение за потоком. У каждого подхода есть свои сильные и слабые стороны, способствующие применению данных способов в конкретных ситуациях.

Литература:

1. Les, Cottrell Passive vs. Active Monitoring / Cottrell Les. — Текст: электронный // Stanford Linear Accelerator Center: [сайт]. — URL: slac.stanford.edu/comp/net/wan-mon/passive-vs-active.html (дата обращения: 08.05.2024).

2. Alexander, C. W. Network monitor and method / C. W. Alexander. — Текст: электронный // Google Patents: [сайт]. — URL: https://patents.google.com/patent/US7411946 (дата обращения: 10.05.2024).

3. CaptureSetup/Ethernet. — Текст: электронный // TheWiresharkWiki: [сайт]. — URL: http://wiki.wireshark.org/CaptureSetup/Ethernet (дата обращения: 08.05.2024).

4. Catalyst Switched Port Analyzer Configuration Example Cisco. — Текст: электронный // Cisco.com: [сайт]. — URL: cisco.com/c/en/us/support/docs/swi tches/catalyst-6500-series-switches/10570–41.html (дата обращения: 09.05.2024).

5. Leong Ethernet 10/100/1000 Copper Taps, Passive or Active? / Leong. — Текст: электронный // NetworkDataPedia: [сайт]. — URL: lovemytool.com/blog/2007/10/copper-tap.html. (дата обращения: 10.05.2024).

6. Gigabits zero-delay tap and methods thereof / Matityahu. — Текст: электронный // Google Patents: [сайт]. — URL: google.com/patents/US20110211446 (дата обращения: 09.05.2024).

7. Choosing a Network TAP. — Текст: электронный // Datacom Systems: [сайт]. — URL: http://justnetworktaps.com/article_info.php?articles _id=3 (дата обращения: 10.05.2024).

8. PE210G2BPI9 Ethernet Bypass. — Текст: электронный // Silicom Connectivity Solutions: [сайт]. — URL: silicom-usa.com/wp-content/uploads/ 2018/07/PE210G2BPI9–10G-Bypass-Card.pdf (дата обращения: 09.05.2024).

9. Shepard TCP packet trace analysis / Shepard. — Текст: электронный // ResearchGate: [сайт]. — URL: publications.csail.mit.edu/lcs/pubs/pdf/MIT-LCS-TR-494.pdf (дата обращения: 10.05.2024).

10. Baecher, P.; Koetter, M.; Holz, T.; aj.: The Nepenthes Platform: An Efficient Approach to Collect Malware. In Recent Advances in Intrusion Detection, Springer Berlin Heidelberg, 2006, ISBN 978–3–540–39723–6.

11. Balas, E.; Viecco, C.: Towards a third generation data capture architecture for honeynets. In Information Assurance Workshop, 2005. doi:10.1109/IAW.2005.1495929.

12. K. S. Hybrid honeypot framework for malware collection and analysis / K. S. 12, R. Sehgal, J. S. Bhatia. — Текст: непосредственный // In Industrial and Information Systems (ICIIS). —: 7th IEEE International Conference, 2012. — С.

13. Using string matching for deep packet inspection / L. L. Po-Ching. — Текст: электронный // ResearchGate: [сайт]. — URL: researchgate.net/publication/2962211_Using_String_Matching_for_Deep_Packet_ Inspection (дата обращения: 08.05.2024).

14. Introduction to Scripting. — Текст: электронный // Zeek Documentation: [сайт]. — URL: https://docs.zeek.org/en/master/scripting/ basics.html (дата обращения: 09.05.2024).

15. Paxson, V. Bro: A System for Detecting Network Intruders in Realtime. Comput. Netw., 1999: s. 2435–2463, ISSN 1389–1286, doi:10.1016/S1389–1286(99)00112–7.

16. RFC 7011 Спецификация протокола IPFIX для обмена информацией о потоках. — Текст: электронный // Энциклопедия сетевых протоколов: [сайт]. — URL: https://www.protokols.ru/WP/wp-content/uploads/2013/09 /rfc7011.pdf (дата обращения: 10.05.2024).